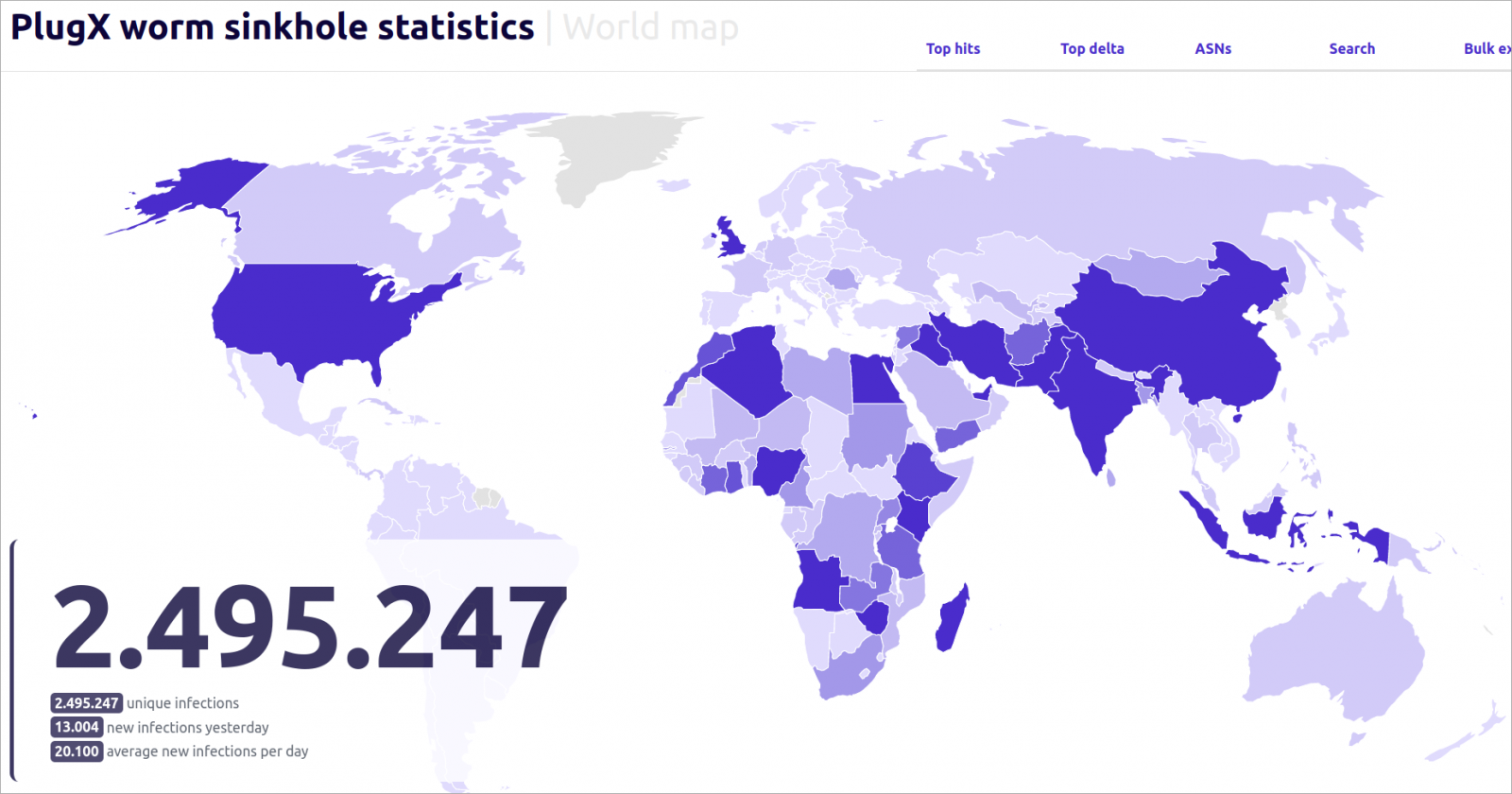

Araştırmacılar, PlugX kötü amaçlı yazılımının bir çeşidi için bir komuta ve kontrol sunucusunu tespit etti ve altı ay içinde benzersiz IP adreslerinden 2,5 milyondan fazla bağlantı gözlemledi.

Geçtiğimiz Eylül ayından bu yana, çukur sunucusu 170’den fazla ülkedeki virüs bulaşmış ana bilgisayarlardan her gün 90.000’den fazla istek aldı.

Sekoia, belirli bir C2 ile ilişkili benzersiz IP adresini yakaladığı Eylül 2023’ten bu yana, çukuruyla etkileşime giren 170 ülkeden 2.495.297’den fazla benzersiz IP’yi günlüğe kaydetti.

Bu eylem, güvenlik firmasının trafiği analiz etmesine, bulaşmaların haritasını çıkarmasına, istemcilerin kötü niyetli suiistimalini önlemesine ve etkili dezenfeksiyon planları tasarlamasına olanak sağladı.

PlugX sunucusunun kontrolünü ele alma

Siber güvenlik şirketi Seqoia’daki araştırmacılar, 45.142.166 IP adresini almak için 7 dolar harcadı[.]Tehdit aktörünün artık kullanmadığı PlugX kötü amaçlı yazılımının bir çeşidi için komut ve kontrol (C2) sunucusuna karşılık gelen 112.

C2 IP adresi, Mart 2023’te Sophos’un PlugX’in “dünyanın neredeyse yarısı kadar uzak konumlara” yayılan yeni bir sürümüyle ilgili bir raporunda belgelendi. Kötü amaçlı yazılım zaten USB aygıtları üzerinden kendi kendine yayılma yetenekleri kazanmıştı.

Seqoia barındırma şirketiyle iletişime geçip IP üzerinde kontrol talep ettikten sonra araştırmacılar IP’yi kullanarak bir sunucuya kabuk erişimi elde etti.

Orijinal C2 sunucusunun davranışını taklit edecek şekilde basit bir web sunucusu kuruldu; bu, analistlerin virüslü ana bilgisayarlardan gelen HTTP isteklerini yakalamasına ve akıştaki değişiklikleri gözlemlemesine olanak tanıdı.

Çukur operasyonu, günde 90.000 ila 100.000 sistemin istek gönderdiğini ve altı ay boyunca dünyanın her yerinden sunucuya 2,5 milyondan fazla benzersiz IP’nin bağlandığını ortaya çıkardı.

Sekoia

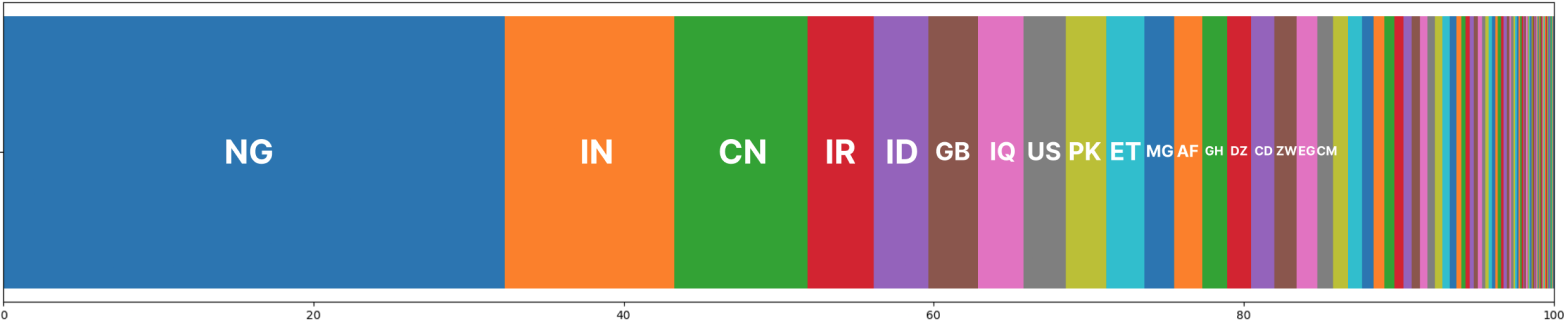

Solucan 170 ülkeye yayılırken, bunlardan sadece 15’i toplam enfeksiyonların %80’inden fazlasını oluşturuyor; Nijerya, Hindistan, Çin, İran, Endonezya, İngiltere, Irak ve ABD listenin başında yer alıyor.

Araştırmacılar, çöken PlugX C2’nin benzersiz tanımlayıcılara sahip olmadığını ve bunun da virüslü ana bilgisayarların güvenilmez bir sayısına yol açtığını vurguluyor:

- güvenliği ihlal edilmiş birçok iş istasyonu aynı IP adresi üzerinden çıkabilir

- Dinamik IP adresleme nedeniyle virüslü bir sistem birden fazla IP adresine bağlanabilir

- birçok bağlantı VPN hizmetleri üzerinden yapılıyor ve bu da kaynak ülkeyi önemsiz hale getirebiliyor

Sekoia, enfeksiyonların çoğunun Çin’in Kuşak ve Yol Girişimi küresel altyapı geliştirme stratejisine katılan ülkelerde görülmesi nedeniyle mağduriyetin Çin açısından stratejik ilgiyi gösterebileceğini söylüyor.

Ancak araştırmacılar, bu sonucun makul olmasına rağmen, “bu sonuca ihtiyatla yaklaşılması gerektiğini, çünkü dört yıllık faaliyetlerin ardından her yere yayılma zamanı bulduğunu” belirtiyorlar.

Sekoia

PlugX başlangıçta Çin menşeli devlet destekli operasyonlarla ilişkilendirilse de, kötü amaçlı yazılım yıllar içinde ortak bir araca dönüştü ve çeşitli tehdit aktörleri tarafından kullanıldı; bunların bazıları fidye yazılımı gibi finansal amaçlı faaliyetlerde yer aldı.

Dezenfeksiyon zorlukları

Sekoia, çukura ulaşan bilgisayarları temizlemek için iki strateji formüle etti ve ulusal siber güvenlik ekiplerine ve kolluk kuvvetlerine dezenfeksiyon çalışmalarına katılma çağrısında bulundu.

Yöntemlerden biri, PlugX tarafından desteklenen kendi kendini silme komutunu göndermektir; bu, ek eylemlere gerek kalmadan onu bilgisayarlardan kaldıracaktır.

Ancak kötü amaçlı yazılım ana bilgisayardan kaldırılsa bile, kötü amaçlı yazılımın USB cihazlara yayılması nedeniyle yeniden bulaşma riski hala mevcuttur ve bu şekilde temizlenmesi mümkün değildir.

Daha karmaşık bir yöntem, PlugX’i hem sistemden hem de onlara bağlı virüslü USB sürücülerden kaldırmak için virüs bulaşmış makinelere özel bir yük geliştirmeyi ve dağıtmayı içerir.

Siber güvenlik firması, diğer kişilerin iş istasyonlarına komut göndermenin yasal karmaşıklığından kaçınmak amacıyla ulusal CERT’lere “bağımsız dezenfeksiyon” gerçekleştirmeleri için gerekli bilgileri sağlamayı teklif etti.

Yöntem ne olursa olsun Sekoia, halihazırda PlugX’ten etkilenen hava boşluklu ağların erişilemez olduğunu ve aynı durumun, takılı olmayan virüslü USB sürücüler için de geçerli olduğunu belirtiyor.

Sequia araştırmacıları, PlugX’in çukurlu sürümüyle oluşturulan botnet’in, kötü amaçlı yazılım operatörlerinin artık kontrolde olmaması nedeniyle “ölü” olarak değerlendirilebileceğini söylüyor.

Bununla birlikte, “müdahale yetenekleri olan herhangi biri” veya C2 sunucusunun kontrolünü ele geçirebilen herhangi biri, virüs bulaşmış bir ana bilgisayara rastgele komutlar göndererek kötü amaçlarla sunucuyu yeniden canlandırabilir.

PlugX arka planı

PlugX, en az 2008’den beri esas olarak Çin Devlet Güvenlik Bakanlığı’na bağlı grupların casusluk ve uzaktan erişim operasyonlarında kullanılıyor. Birden fazla saldırı grubu tarafından öncelikle Asya’da ve daha sonra Batı’da genişleyen hükümet, savunma, teknoloji ve siyasi kuruluşları hedeflemek için kullanıldı.

Zamanla, PlugX geliştiricileri kamusal alanda ortaya çıktı ve bazı araştırmacılar, kötü amaçlı yazılımın kaynak kodunun 2015 civarında sızdırıldığına inanıyor. Bu ve aracın birden fazla güncelleme alması, PlugX’i belirli bir aktöre veya gündeme atfetmeyi zorlaştırıyor.

Kötü amaçlı yazılım, komut yürütme, dosya yükleme ve indirme, tuş vuruşlarını günlüğe kaydetme ve sistem bilgilerine erişme gibi kapsamlı yeteneklere sahiptir.

PlugX’in yeni bir çeşidi, solucanlanabilir bir bileşen içeriyor; bu bileşen, USB flash sürücüler gibi çıkarılabilir sürücülere bulaşarak ve potansiyel olarak hava boşluklu sistemlere ulaşarak bağımsız bir şekilde yayılmasına olanak tanıyor.