Kötü niyetli aktörler, bir IP tarayıcısını taklit eden bir Google Ads kampanyası aracılığıyla yeni bir arka kapı olan MadMxShell’i dağıtıyor. Bu Windows arka kapısı, komut ve kontrol sunucusuyla iletişim için DNS MX sorgularından yararlanır.

Teknik, saldırgana bilgi göndermek ve yanıt paketleri içinde kodlanmış komutları almak için DNS MX sorgularının alt alanları içindeki verileri kodlamayı içerir.

MadMxShell Saldırganın sistem verilerini toplamasına, komut istemi aracılığıyla komutları yürütmesine ve ele geçirilen makinedeki dosyaları değiştirmesine olanak tanır.

Reklamverenler, ilk kez gelişmiş kötü amaçlı yazılım sunmak için yeni bir taktiği vurgulayan MadMxShell adlı karmaşık bir Windows arka kapısını yaymak için meşru yazılım görünümüne bürünmüş kötü amaçlı reklamlar yerleştirerek kötü amaçlı reklamcılık kullanıyor.

Etkili Kötü Amaçlı Yazılım Analizi için ANY.RUN’u Şirketinize Entegre Edin

SOC, Tehdit Araştırması veya DFIR departmanlarından mısınız? Öyleyse, 400.000 bağımsız güvenlik araştırmacısından oluşan çevrimiçi topluluğa katılabilirsiniz:

- Gerçek Zamanlı Tespit

- İnteraktif Kötü Amaçlı Yazılım Analizi

- Yeni Güvenlik Ekibi Üyelerinin Öğrenmesi Kolay

- Maksimum veriyle ayrıntılı raporlar alın

- Linux’ta ve tüm Windows İşletim Sistemi Sürümlerinde Sanal Makineyi Kurma

- Kötü Amaçlı Yazılımlarla Güvenli Bir Şekilde Etkileşim Kurun

Tüm bu özellikleri şimdi sanal alana tamamen ücretsiz erişimle test etmek istiyorsanız:

ANY.RUN’u ÜCRETSİZ deneyin

Saldırganlar, popüler IP tarayıcı yazılımını taklit eden alan adlarını kaydederek, kullanıcıları arka kapıyı indirmeleri için kandırarak, geleneksel kötü amaçlı yazılım tespit yöntemlerini atlayarak ve kötü amaçlı reklamcılığa karşı daha fazla dikkatli olunması ihtiyacını vurgulayarak Google Ads’ten yararlandı.

Saldırgan, meşru IP tarama araçları arayan bir kullanıcıyı kandırmak için sosyal mühendislik taktiklerinden yararlanır; burada kullanıcı, kendisini popüler bir indirme sitesini taklit eden yazım hatası yapılmış bir alan adına yönlendiren kötü amaçlı bir Google reklamını tıklamak üzere kandırılır.

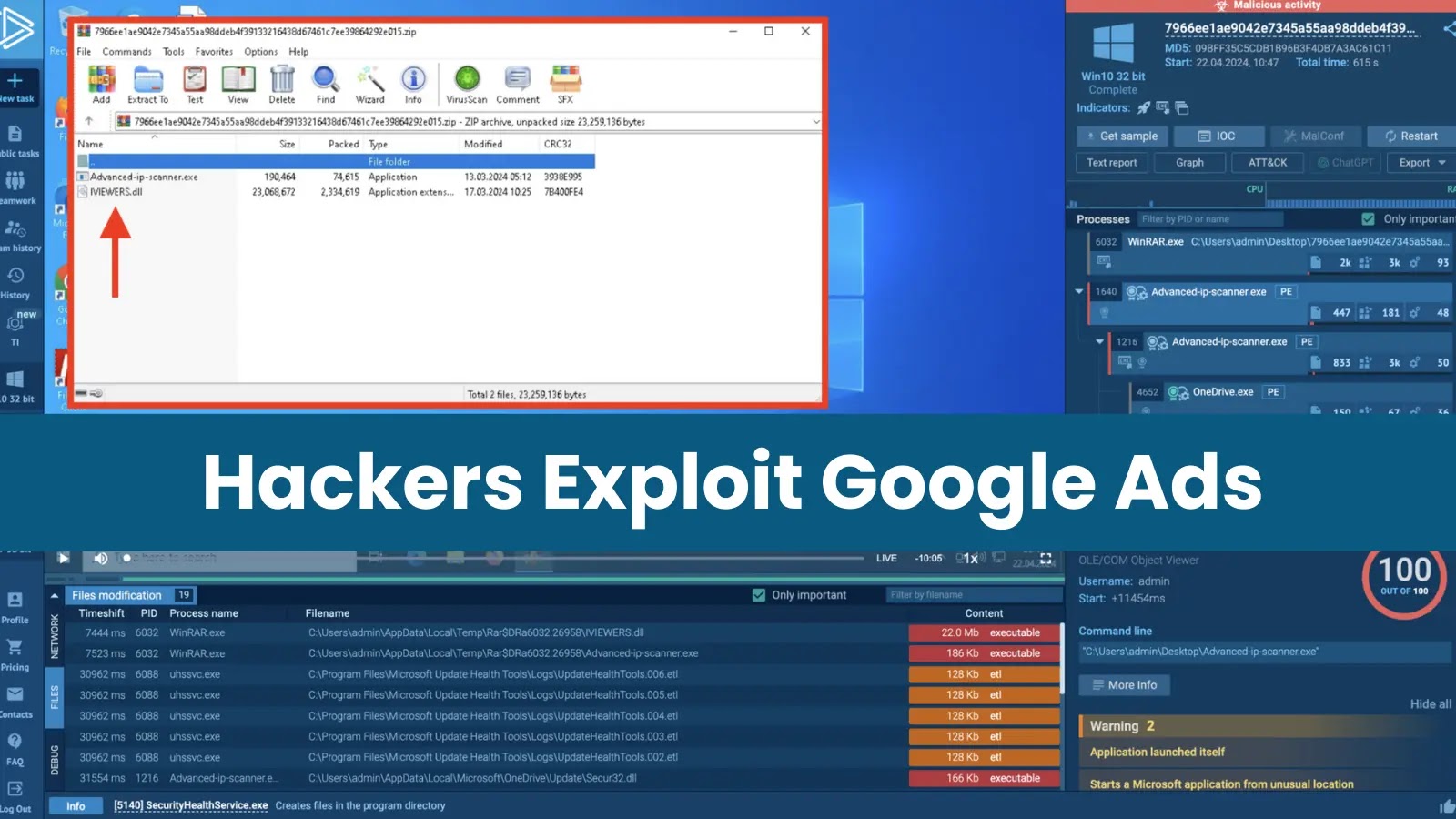

Bu sahte sitedeki indirme düğmesine basıldığında, yasal bir IP tarayıcısı (“Advanced-ip-scanner.zip”) kılığına girmiş kötü amaçlı bir ZIP arşivi indiriliyor.

Arşiv iki kötü amaçlı dosya içerir: “IVIEWERS.dll” ve “Advanced-ip-scanner.exe”; bunlar muhtemelen kullanıcının sistemindeki güvenlik açıklarından yararlanmak veya kötü amaçlı amaçlarla yetkisiz erişimi sürdürmek için kalıcılık oluşturmak üzere tasarlanmıştır.

Advanced-ip-scanner.exe, yürütme sırasında kötü amaçlı IVIEWERS.dll dosyasını enjekte etmek için DLL yan yüklemesinden yararlanır ve daha sonra Advanced-ip-scanner.exe’nin meşru belleğini kendi kötü amaçlı kabuk koduyla değiştirmek için işlem boşluğunu kullanır.

Buna göre HERHANGİ BİR ÇALIŞMAsüreç boşaltma, kötü amaçlı yazılımın bir süreci etkili bir şekilde ele geçirmesine ve meşru bir uygulama kisvesi altında tespit edilmeden çalışmasına olanak tanır.

Bir arka kapı kötü amaçlı yazılımı olan MadMxShell, Advanced-ip-scanner.exe dosyasına enjekte eder ve iki dosyayı açar: meşru bir OneDrive.exe ve kötü amaçlı bir Secur32.dll. Kalıcı bir zamanlanmış görev oluşturan ve arka kapı kabuk kodunu yürüten Secur32.dll dosyasını dışarıdan yüklemek için OneDrive.exe’nin güvenilir durumundan yararlanır.

MadMxShell, tespit edilmekten kaçınmak için, komut ve kontrol sunucusuyla gizli iletişim için DNS tüneli oluşturma ve analizi geciktirmek için çok aşamalı DLL yükleme dahil olmak üzere birden fazla teknik kullanır; ayrıca ayrı bir Cmd.exe işlemi aracılığıyla bir ping komutu çalıştırarak analizi potansiyel olarak yavaşlatır. sınırlı ömrü olan otomatik sanal alanlarda.

ANY.RUN sandbox: see all aspects of malware behavior in real-time - Get started free

ANY.RUN nedir?

HERHANGİ BİR ÇALIŞMA dünya çapında 400.000’den fazla siber güvenlik uzmanının ünlü bir müttefikidir. Bu etkileşimli korumalı alan platformu, hem Windows hem de Linux sistemlerini hedefleyen tehditler için kötü amaçlı yazılım analiz sürecini kolaylaştırarak analistleri araştırma çalışmaları için gelişmiş bir araçla donatıyor.

Ayrıca, ANY.RUN’un tehdit istihbaratı teklifleri, yani Arama ve Akışlar, kullanıcıların tehditleri tespit etmesine ve olay yanıtlarını hızlı bir şekilde yönetmesine olanak tanıyan hassas risk göstergeleri ve bağlamsal içgörüler sunar.

ANY.RUN, tehdit analizinin hızını ve doğruluğunu artırır. Platform, YARA ve Suricata kurallarını kullanarak yaygın kötü amaçlı yazılım ailelerini belirleme konusunda uzmandır ve belirli aile tespitinin mümkün olmadığı durumlarda kötü amaçlı yazılım davranışlarını imzalar aracılığıyla tespit edebilir.

ANY.RUN’un Temel Özellikleri:

- Hızlı Kötü Amaçlı Yazılım Tespiti: ANY.RUN, bir dosya yüklemesinden sonra yaklaşık 40 saniye içinde kötü amaçlı yazılımları tespit edebilir. Tanınmış kötü amaçlı yazılım ailelerini tanımak için YARA ve Suricata kurallarını kullanır ve yeni tehditlerdeki kötü amaçlı etkinlikleri belirlemek için davranışsal imzalardan yararlanır.

- Örneklerle Gerçek Zamanlı Etkileşim: VNC tarafından desteklenen ANY.RUN’un etkileşimli bulut sanal alanı, kullanıcıların web sayfalarına göz atma, yükleyiciler arasında gezinme ve parola korumalı arşivlere erişme gibi gerçek sistem etkinliklerini gerçekleştirmesine olanak tanır.

- Uygun Maliyetli ve Bakım Gerektirmez: Bulut tabanlı bir çözüm olan ANY.RUN, ilk kurulum veya devam eden bakım ihtiyacını ortadan kaldırarak işletmeler için zamandan ve kaynaktan tasarruf sağlar.

- Kapsamlı Kötü Amaçlı Yazılım Davranış Analizi: ANY.RUN, kötü amaçlı yazılım davranışının derinlemesine incelenmesini, ağ trafiğinin izlenmesini, sistem çağrılarını ve dosya sistemi değişikliklerini sunar.

- Gelişmiş Ekip İşbirliği: Platform, analiz sonuçlarının ekip üyeleri arasında kolayca paylaşılmasını kolaylaştırır. Kıdemli analistler, analiz oturumlarının kayıtlarına erişerek asistan meslektaşlarının çalışmalarını da inceleyebilirler.

- Ölçeklenebilirlik: ANY.RUN’un bulut hizmeti modeli, yalnızca daha fazla lisans ekleyerek güvenlik operasyonlarının kolayca ölçeklendirilmesine olanak tanır.

ANY.RUN’un güvenlik ekibinize nasıl fayda sağlayabileceğine daha yakından bakmak için, ANY.RUN ile iletişime geçin platformun kişiselleştirilmiş rehberli turu için.