APT42 olarak takip edilen İran devlet destekli tehdit aktörü, Batı ve Orta Doğu’daki hedeflerin kurumsal ağlarını ve bulut ortamlarını ihlal etmek için gazeteci gibi görünmek de dahil olmak üzere sosyal mühendislik saldırıları kullanıyor.

APT42 ilk olarak Eylül 2022’de Mandiant tarafından belgelendi. Mandiant, tehdit aktörlerinin 2015’ten bu yana aktif olduğunu ve 14 ülkede en az 30 operasyon gerçekleştirdiğini bildirdi.

İran Devrim Muhafızları İstihbarat Teşkilatı’na (IRGC-IO) bağlı olduğuna inanılan casusluk grubunun sivil toplum kuruluşlarını, medya kuruluşlarını, eğitim kurumlarını, aktivistleri ve hukuk hizmetlerini hedef aldığı gözlemlendi.

APT42’nin operasyonlarını takip eden Google tehdit analistleri, bilgisayar korsanlarının kötü niyetli e-postalar kullanarak hedeflerine komut yürütme ve veri sızdırma yetenekleri sağlayan “Nicecurl” ve “Tamecat” adlı iki özel arka kapı bulaştırdığını bildiriyor.

Çevrimiçi kişilikler oluşturma

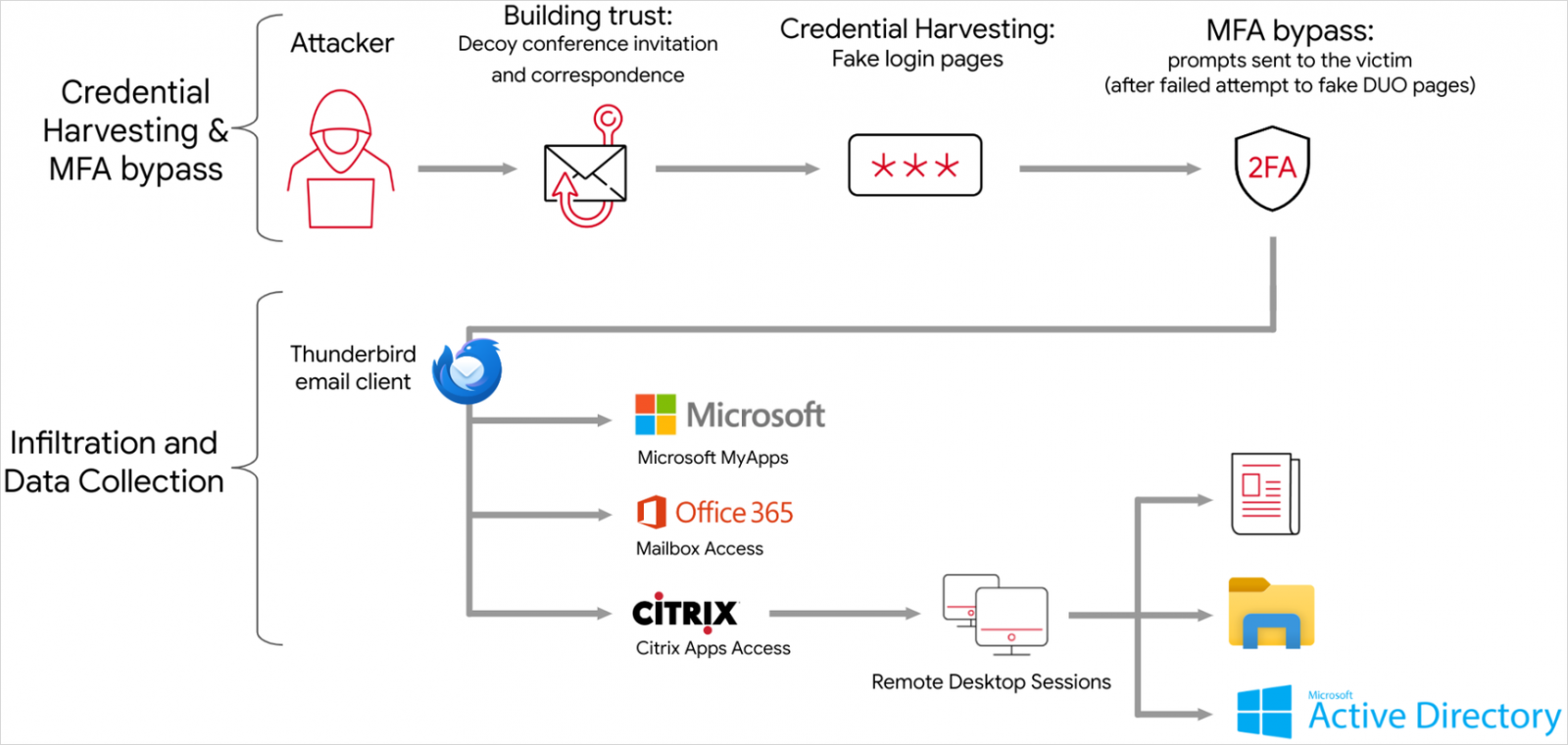

APT42 saldırıları, sosyal mühendislik ve hedef odaklı kimlik avına dayanır; nihai amaç, hedeflerin cihazlarına özel arka kapılar bulaştırmak ve tehdit aktörlerinin kuruluşların ağlarına ilk erişim elde etmesine olanak tanımaktır.

Saldırı, gazeteci, STK temsilcisi veya etkinlik organizatörü gibi davranan çevrimiçi kişilerin meşru kuruluşların alan adlarına “yazım hatası” yapan (benzer URL’ler kullanan) alan adlarından gönderdiği e-postalarla başlıyor.

Kaynak: Google

APT42’nin taklit ettiği medya kuruluşları arasında Washington Post (ABD), The Economist (İngiltere), The Jerusalem Post (IL), Khaleej Times (BAE), Azadliq (Azerbaycan) yer alıyor ve Mandiant, saldırılarda sıklıkla yazım hatası yapılmış alan adları kullanıldığını belirtiyor: ” yıkamaQyük direği[.]basmak”.

Saldırganlar, kurbanla güven oluşturmaya yetecek kadar iletişim kurduktan sonra, seçilen yem konusuna bağlı olarak bir konferansla ilgili belgeye veya bir haber makalesine bağlantı gönderiyorlar.

Kaynak: Google

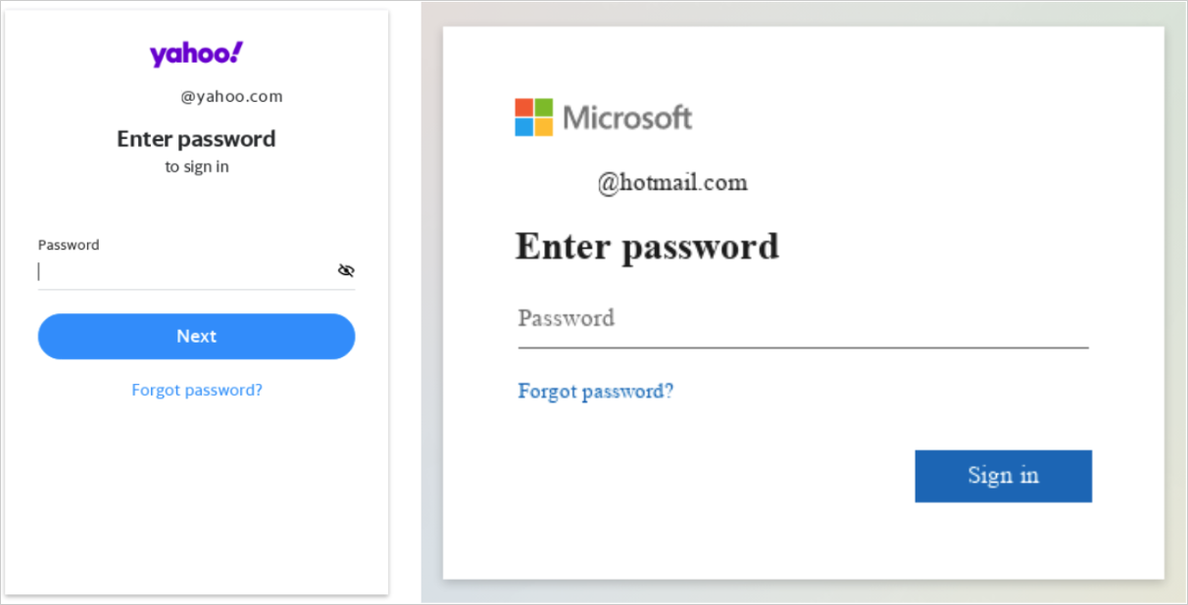

Bağlantılara tıklamak, hedefleri Google ve Microsoft gibi iyi bilinen hizmetleri ve hatta kurbanın çalışma alanıyla ilgili özel platformları taklit eden sahte giriş sayfalarına yönlendiriyor.

Bu kimlik avı siteleri yalnızca kurbanın hesap bilgilerini değil aynı zamanda çok faktörlü kimlik doğrulama (MFA) belirteçlerini de toplar.

Kaynak: Google

Bilgisayar korsanları, kurbanın hesabını ele geçirmek için gereken tüm verileri çaldıktan sonra kurumsal ağa veya bulut ortamına sızarak e-posta ve belgeler gibi hassas bilgileri toplar.

Google, tespitten kaçınmak ve normal operasyonlara karışmak için APT42’nin eylemlerini erişebildiği bulut araçlarının yerleşik özellikleriyle sınırladığını, belgeleri inceledikten sonra Google Chrome geçmişini temizlediğini ve mağdur kuruluşa ait gibi görünen e-posta adreslerini kullandığını bildirdi. dosyaları OneDrive hesaplarına aktarmak için.

Ayrıca APT42, kurbanın ortamıyla olan tüm etkileşimleri sırasında ExpressVPN düğümlerini, Cloudflare tarafından barındırılan alanları ve geçici VPS sunucularını kullanır ve bu da ilişkilendirmeyi zorlaştırır.

Kaynak: Google

Özel arka kapı kötü amaçlı yazılımı

APT42, her biri siber casusluk operasyonlarındaki belirli işlevler için tasarlanmış, Nicecurl ve Tamecat adında iki özel arka kapı kullanır.

Nicecurl, komut yürütme, ek yükler indirme ve yürütme veya virüslü ana makinede veri madenciliği gerçekleştirme kapasitesine sahip VBScript tabanlı bir arka kapıdır.

Tamecat, isteğe bağlı PS kodunu veya C# komut dosyalarını yürütebilen daha karmaşık bir PowerShell arka kapısıdır ve APT42’ye veri hırsızlığı ve kapsamlı sistem manipülasyonu gerçekleştirmek için daha fazla operasyonel esneklik sağlar.

Nicecurl ile karşılaştırıldığında Tamecat, base64 ile C2 iletişimini gizler, yapılandırmasını dinamik olarak güncelleyebilir ve AV araçları ve diğer aktif güvenlik mekanizmaları tarafından tespit edilmekten kaçınmak için virüslü ortamı yürütmeden önce değerlendirir.

Her iki arka kapı da kötü amaçlı belgeler içeren kimlik avı e-postaları aracılığıyla dağıtılır ve genellikle çalıştırılması için makro izinleri gerekir. Ancak APT42 kurbanın güvenini sağlamışsa, kurbanın güvenlik özelliklerini manuel olarak devre dışı bırakma olasılığı daha yüksek olduğundan bu gereklilik daha az engel teşkil eder.

Aynı olmasa da benzer kötü amaçlı yazılımlar Şubat ayında Volexity tarafından analiz edildi ve bu da saldırıların İranlı tehdit aktörleriyle bağlantılı olduğunu ortaya koydu.

Son APT42 kampanyası için Tehlike Göstergelerinin (IoC’ler) ve NICECURL ve TAMECAT kötü amaçlı yazılımlarını tespit etmeye yönelik YARA kurallarının tam listesi Google raporunun sonunda bulunabilir.