Tehdit aktörleri, gelir elde etmek için daha az yaygın bir yöntem benimsemekte ve hedef sistemlere proxyware hizmetleri yüklemek için yüklerden yararlanmaktadır.

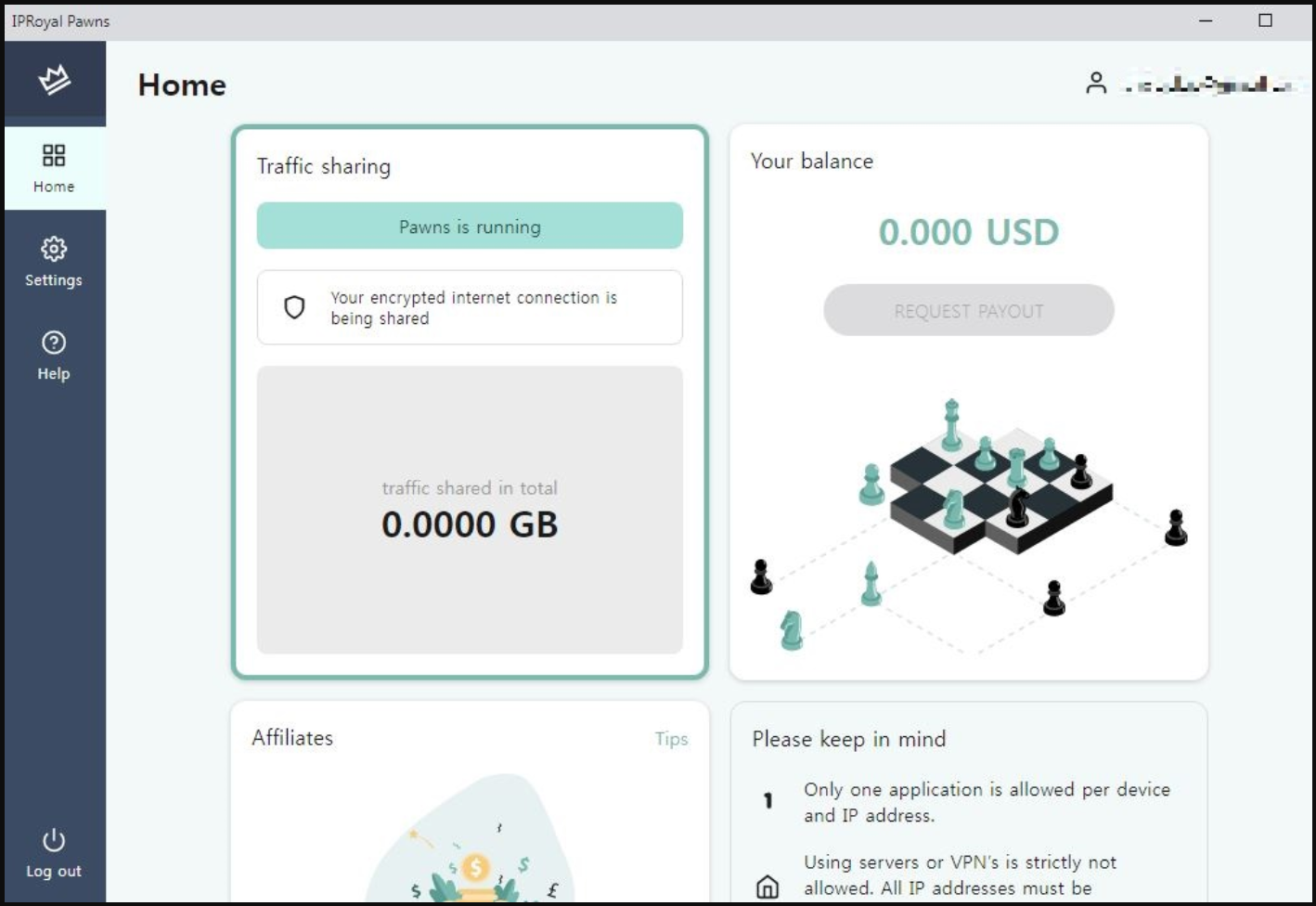

Proxyware, test, istihbarat toplama, içerik dağıtımı veya pazar araştırması gibi çeşitli görevler için ihtiyaç duyan kullanıcılara bir proxy üzerinden mevcut internet bant genişliğini tahsis etmeye izin veren bir programdır. Buna karşılık, bant genişliği bağışçıları nakit alır.

Güney Koreli Ahnlab şirketindeki araştırmacılar tarafından bugün yayınlanan yeni bir rapora göre, kurbanlarının ağ bant genişliğini paylaşmaktan para kazanmak için proxy yazılımı yükleyen yeni kötü amaçlı yazılım kampanyaları ortaya çıktı.

Saldırganlar, kullanıcı için e-posta adreslerini ayarlayarak bant genişliği için tazminat alırken, kurbanlar yalnızca bazı bağlantı yavaşlamalarını ve hıçkırıklarını fark edebilir.

Müşteri kaçakçılığı

Ahnlab, Peer2Profit ve IPRoyal hizmetleri için yükleyicilerin kaçakçılığını gözlemlerken, ilk enfeksiyon Noereklami gibi reklam yazılımları veya diğer kötü amaçlı yazılım türleri aracılığıyla gerçekleşir.

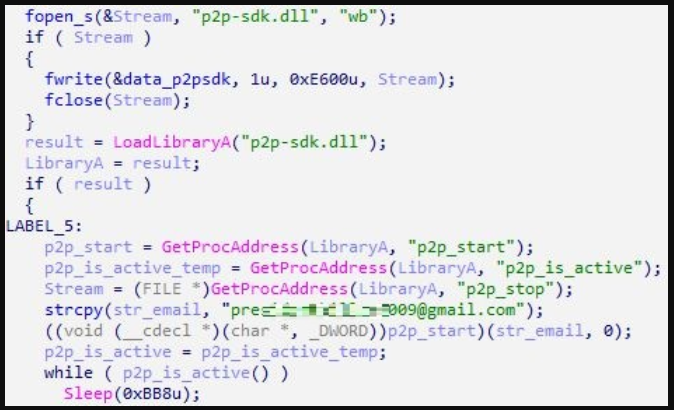

Kötü amaçlı yazılım, proxy istemcisinin ana bilgisayarda çalışıp çalışmadığını kontrol eder ve devre dışı bırakılmışsa başlatmak için “p2p_start()” işlevini kullanabilir.

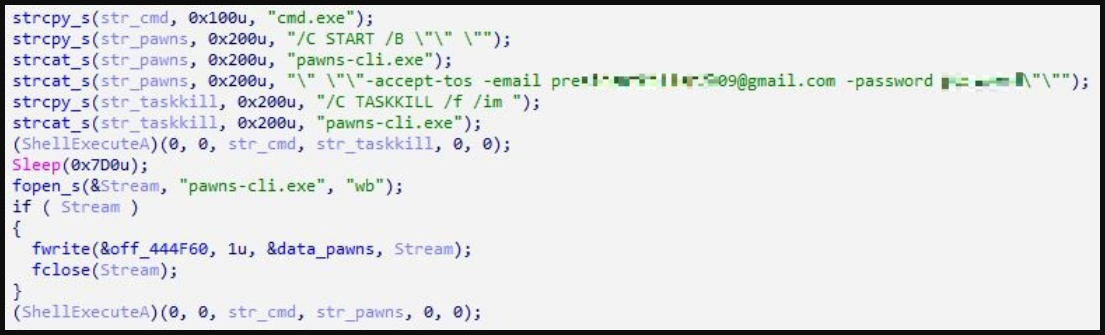

IPRoyal’s Pawns durumunda, amaç işlemin arka planda gizlice çalışmasını sağlamak olduğundan, kötü amaçlı yazılım GUI yerine istemcinin CLI sürümünü yüklemeyi tercih eder.

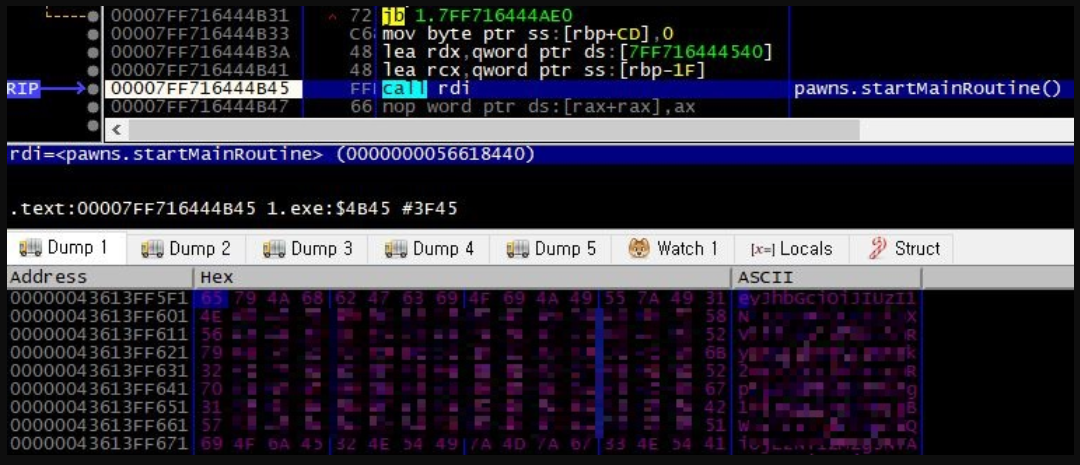

Daha yakın tarihli gözlemlerde, saldırganlar Pawns’ı DLL biçiminde kullandılar ve e-postalarını ve parolalarını kodlanmış dize biçiminde sağladılar ve “Initialize()” ve “startMainRoutine()” işlevleriyle başlattılar.

MS-SQL sunucularına da bulaşma

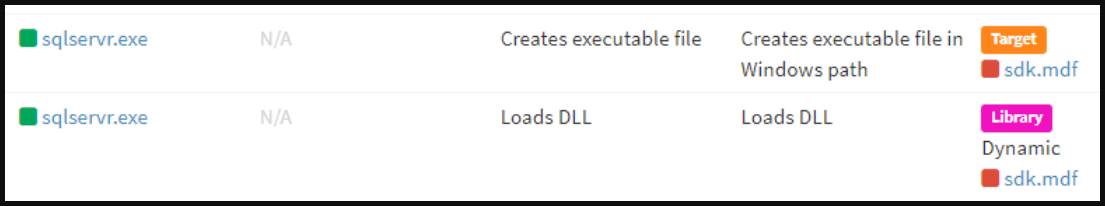

Ahnlab’ın raporuna göre, bu daha az tipik olan yöntemi kullanarak kar elde eden kötü amaçlı yazılım operatörleri, Peer2Profit istemcilerini kurmak için savunmasız MS-SQL sunucularını da hedefliyor.

Bu, 2022 Haziran’ının başından beri devam ediyor ve virüslü sistemlerden alınan çoğu günlük, “sdk.mdf” adlı UPX paketli bir veritabanı dosyasının varlığını ortaya koyuyor.

SQL sunucuları için daha yaygın tehditler arasında, kripto hırsızlığı gerçekleştiren kripto para madenciliği yapan kripto para madencileri bulunur. Tehdit aktörünün sunucuyu Kobalt Strike işaretçileri aracılığıyla ağa dönüş noktası olarak kullandığı birçok örnek de vardır.

Proxyware istemcilerini kullanmanın nedeni, büyük olasılıkla daha büyük karlara dönüşen daha uzun süreler boyunca fark edilmeme şansının artmasıdır. Ancak aktörlerin bu yöntemle ne kadar para kazandığı belli değil.