Conti fidye yazılımı çetesinin Kosta Rika hükümetini nasıl ihlal ettiğine dair ayrıntılar ortaya çıktı ve saldırının kesinliğini ve ilk erişimden şifreleme cihazlarının son aşamasına geçişin hızını gösterdi.

Bu, grup diğer çetelerle çalışan birden fazla hücreye dayanan farklı bir organizasyon biçimine geçmeden önce Conti fidye yazılımı operasyonundan yapılan son saldırıdır.

Conti’nin Kosta Rika hükümetine 5 günlük izinsiz girişi

Ryuk’un yerini almak üzere 2020’de başlatılan Conti fidye yazılımı operasyonu, ABD’deki yerel yönetimler, okullar ve ulusal sağlık sistemleri dahil olmak üzere hem özel hem de kamu sektöründeki kurbanlara saldırdıktan sonra hızla kötüleşti.

11 Nisan 2022’de Conti, Kosta Rika hükümetinin ağına ilk erişim sağladıktan ve keşif faaliyetine girdikten sonra bu marka altında son saldırılarına başladı.

Siber istihbarat şirketi Advanced Intelligence’ın (AdvIntel) bir raporu, Rus bilgisayar korsanlarının ilk dayanak noktasından 15 Nisan’da 672 GB veriyi sızdırmaya ve fidye yazılımını yürütmeye kadar olan adımlarını detaylandırıyor.

Tehdit aktörü giriş noktası, ‘MemberX’ olarak adlandırılan grubun bir üyesinin, güvenliği ihlal edilmiş kimlik bilgilerini kullanarak bir VPN bağlantısı üzerinden erişim elde ettiği Kosta Rika Maliye Bakanlığı’na ait bir sistemdi.

Advanced Intelligence CEO’su Vitali Kremez, BleepingComputer’a, güvenliği ihlal edilen kimlik bilgilerinin, kurban ağında güvenliği ihlal edilen ilk cihaza yüklenen kötü amaçlı yazılımlardan elde edildiğini söyledi.

AdvIntel araştırmacıları raporda, saldırının ilk aşamalarında 10’dan fazla Kobalt Strike işaret oturumu kurulduğunu söylüyor.

“Enfeksiyon, tipik bir saldırı akışını takip etti, burada düşmanlar, Kobalt Saldırısı’nın şifreli bir biçimini Kosta Rika alt ağına kurarak güvenliği ihlal edilmiş VPN günlüğünden erişim kazandı” – AdvIntel

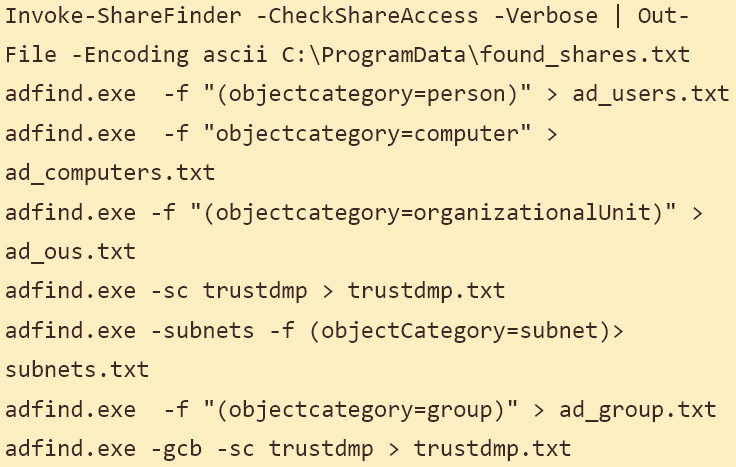

Yerel ağ etki alanı yöneticisi erişimi kazandıktan sonra, davetsiz misafir, etki alanı güven ilişkilerini numaralandırmak için Nltest komut satırı aracını kullandı. Ardından, ShareFinder ve AdFind yardımcı programlarını kullanarak ağı dosya paylaşımları için taradılar.

AdvIntel’in tehdit aktörünün Kosta Rika hükümetinin ağındaki faaliyetlerine ilişkin ayrıntıları, her adımda kullanılan belirli komutları içerir.

kaynak: AdvIntel

Araştırmacılara göre, MemberX daha sonra dosya paylaşımı çıktısını yerel bir makineye indirmek için Cobalt Strike arka kapı kanalını kullandı.

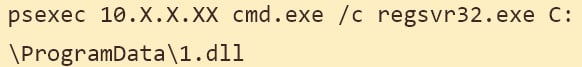

Saldırgan, bir Cobalt Strike DLL beacon yüklediği ve ardından uzaktan dosya yürütme için PsExec aracını kullanarak çalıştırdığı yönetimsel paylaşımlara erişebildi.

kaynak: AdvIntel

Düşman, kimlik bilgilerini sızdırmak için Mimikatz sömürü sonrası aracını kullanarak, yerel kullanıcılar için oturum açma parolalarını ve NTDS karmalarını topladı ve böylece “düz metin ve kaba yerel yönetici, etki alanı ve kurumsal yönetici karmaları” elde etti.

Araştırmacılar, Conti operatörlerinin, Kosta Rika’nın birbirine bağlı ağlarındaki her ana bilgisayara erişim sağlayan bir DCSync ve Zerologon saldırısı yürütmek için Mimikatz’dan yararlandığını söylüyor.

Savunucuların Kobalt Saldırısı işaretlerini algılaması durumunda erişimi kaybetmemelerini sağlamak için Conti, Atera uzaktan erişim aracını yönetici ayrıcalıklarına sahip oldukları daha az kullanıcı etkinliği olan ana bilgisayarlara yerleştirdi.

“Düşmanlar tüm ağa ping attılar ve ağ etki alanı güvenlerini yeniden taradılar, ShareFinder ile kurumsal yönetici kimlik bilgilerini kullandılar ve yeni yükseltilmiş ayrıcalıkları altında bulunan tüm kurumsal varlıkların ve veritabanlarının bir listesini derlediler” – AdvIntel

Verileri çalmak, birden çok bulut depolama hizmetindeki dosyaları yönetebilen Rclone komut satırı programı kullanılarak mümkün oldu. Conti bunu MEGA dosya barındırma hizmetine veri yüklemek için kullandı.

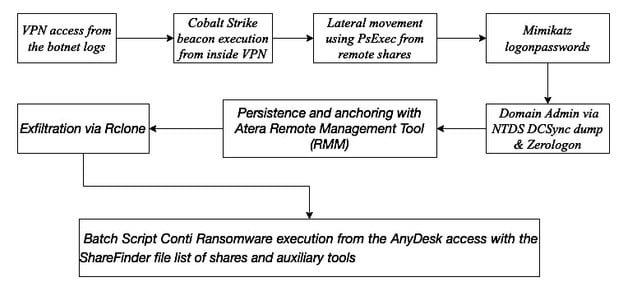

Saldırı akışının bir diyagramı:

kaynak: AdvIntel

Saldırı sonrası: ulusal acil durum, Conti kapatıldı

Conti sızıntı sitesindeki bir nota göre, fidye talebi başlangıçta 10 milyon dolardı ve daha sonra Kosta Rika ödemeyi reddedince 20 milyon dolara yükseldi.

Ancak AdvIntel araştırmacıları, Conti üyeleri arasındaki dahili iletişimin, fiyatın “1 milyon ABD dolarının çok altında olduğunu” gösterdiğini söylüyor.

AdvIntel, Conti’nin Kosta Rika hükümetine yönelik saldırısının “nispeten karmaşık olmadığını” ve yanlış yapılandırılmış yönetimsel paylaşımlarla birlikte tasarlanmış ‘düz’ bir ağın, saldırganın etki alanı güvenlerine geçmesine yardımcı olduğunu belirtiyor.

Bu felç edici saldırının ardından Kosta Rika, 8 Mayıs’ta, izinsiz giriş birden fazla devlet kurumuna yayıldığı ve bazı kurumların Haziran ayı başlarında faaliyetlerine devam ettiği için ulusal bir acil durum ilan etmek zorunda kaldı.

Yaklaşık 10 gün sonra Conti liderleri, altyapının çevrimdışı kısmını çevrimdışına alarak ve markanın artık var olmadığını açıklayarak operasyonu durdurmaya başladı.

Son adım, Conti’nin kurbanlarla fidye pazarlığı yapmak için kullanılan tüm siteleri kapattığı ve veri sızıntısı sitesini çevrimdışına aldığı Haziran ayı sonlarında gerçekleşti.

Ancak siber suçlu sendikası, üyelerinin diğer fidye yazılımı operasyonlarına (Quantum, Hive, AvosLocker, BlackCat, Hello Kitty) dağıldığı farklı bir organizasyon altında yaşamaya devam ediyor.

Gasp işinde de Conti ile bağlantılı dosya şifreleme kısmı hariç diğer operasyonlar Karakurt, BlackByte ve Bazarcall kolektifidir.