Winnti (diğer adıyla APT41) olarak izlenen Çinli gelişmiş kalıcı tehdit (APT) aktörü, 2021’de dört farklı kampanya zemininde coğrafi olarak ABD, Tayvan, Hindistan, Vietnam ve Çin’i kapsayan en az 13 kuruluşu hedef aldı.

Siber güvenlik firması Group-IB, The Hacker News ile paylaşılan bir raporda, “Hedeflenen sektörler arasında kamu sektörü, imalat, sağlık, lojistik, konaklama, eğitim ile medya ve havacılık yer alıyor” dedi.

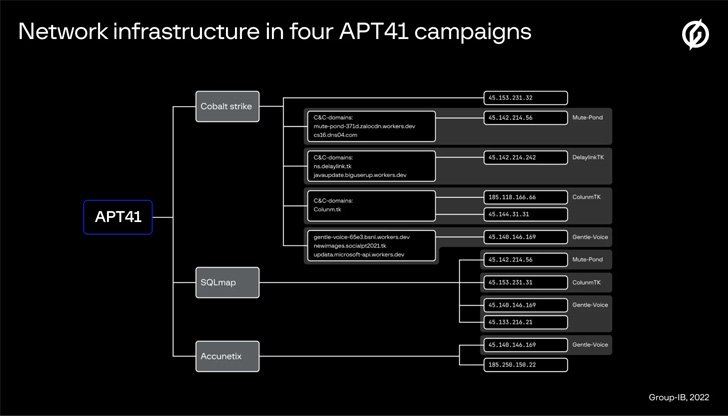

Bu aynı zamanda Air India’ya Haziran 2021’de ColunmTK kod adlı bir kampanyanın parçası olarak ortaya çıkan saldırıyı da içeriyordu. Diğer üç kampanyaya, saldırılarda kullanılan alan adlarına göre DelayLinkTK, Mute-Pond ve Gentle-Voice takma adları verildi.

Barium, Bronze Atlas, Double Dragon, Wicked Panda veya Winnti olarak da bilinen APT41, en azından 2007’den beri mali güdümlü operasyonlara paralel olarak devlet destekli casusluk faaliyetleri yürüttüğü bilinen üretken bir Çin siber tehdit grubudur.

2021’i “APT41 için yoğun bir yıl” olarak nitelendiren düşman tarafından düzenlenen saldırılar, öncelikle kurban ağlarına sızmak için ilk erişim vektörü olarak hedeflenen alanlara SQL enjeksiyonlarından yararlanmayı ve ardından uç noktalara özel bir Kobalt Saldırısı işareti göndermeyi içeriyordu.

Araştırmacılar, “APT41 üyeleri genellikle kimlik avı kullanır, çeşitli güvenlik açıklarından (Proxylogon dahil) yararlanır ve başlangıçta kurbanlarını tehlikeye atmak için su birikintisi veya tedarik zinciri saldırıları gerçekleştirir” dedi.

İstismar sonrası gerçekleştirilen diğer eylemler, kalıcılık sağlamaktan kimlik bilgisi hırsızlığına ve güvenliği ihlal edilmiş ortam hakkında bilgi toplamak ve ağda yanal olarak hareket etmek için arazi dışında yaşama (LotL) teknikleri aracılığıyla keşif yürütmeye kadar uzanıyordu.

Singapur merkezli şirket, APT41 tarafından 2020’nin başı ile 2021’in sonları arasında komuta ve kontrol için özel olarak kullanılan 106 benzersiz Cobalt Strike sunucusu tespit ettiğini söyledi. Sunucuların çoğu artık aktif değil.

Bulgular, izinsiz giriş sonrası kötü niyetli faaliyetler için farklı tehdit aktörleri tarafından meşru düşman simülasyon çerçevesinin devam eden kötüye kullanımına işaret ediyor.

Group-IB Tehdit Analisti Nikita Rostovtsev, “Geçmişte, araç, bankaları hedef alan siber suçlu çeteleri tarafından takdir edilirken, bugün motivasyonları ne olursa olsun, kötü şöhretli fidye yazılımı operatörleri de dahil olmak üzere çeşitli tehdit aktörleri arasında popülerdir.” Dedi.