.jpg)

Güvenlik araştırmacıları, Brokewell adını verdikleri, dokunmalar ve görüntülenen bilgilerden metin girişine ve kullanıcının başlattığı uygulamalara kadar cihazdaki her olayı yakalayabilen yeni bir Android bankacılık truva atı keşfetti.

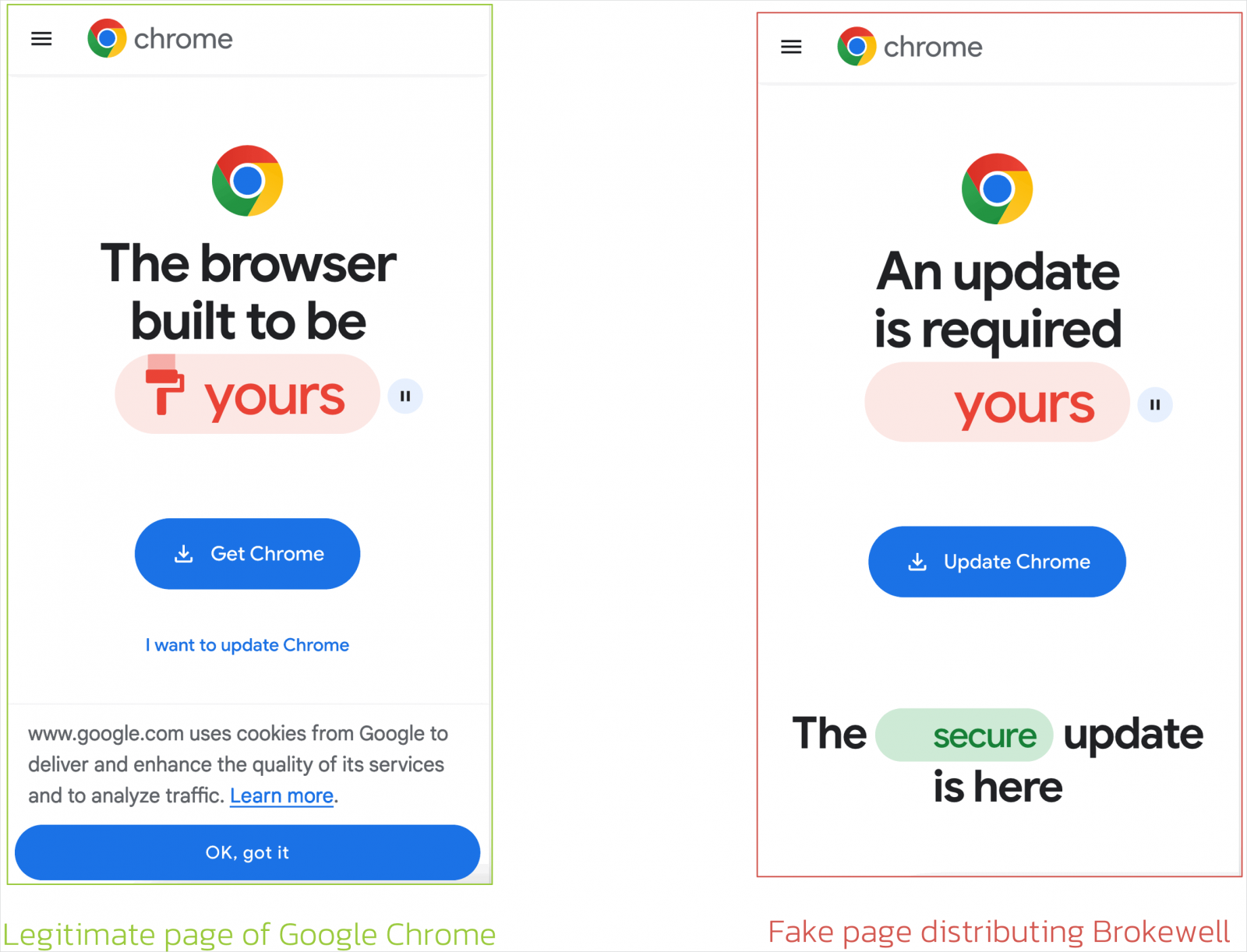

Kötü amaçlı yazılım, web tarayıcısı kullanılırken gösterilen sahte bir Google Chrome güncellemesi aracılığıyla dağıtılır. Brokewell aktif olarak geliştirilme aşamasındadır ve kapsamlı cihaz devralma ve uzaktan kontrol özelliklerinin bir karışımını içerir.

Brokewell ayrıntıları

Dolandırıcılık riski şirketi ThreatFabric’teki araştırmacılar, Brokewell’i, şüpheli olmayan kullanıcıları kötü amaçlı yazılım yüklemeleri için kandırmanın yaygın bir yöntemi olan, yük düşüren sahte bir Chrome güncelleme sayfasını araştırdıktan sonra buldu.

Tehdit Kumaşı

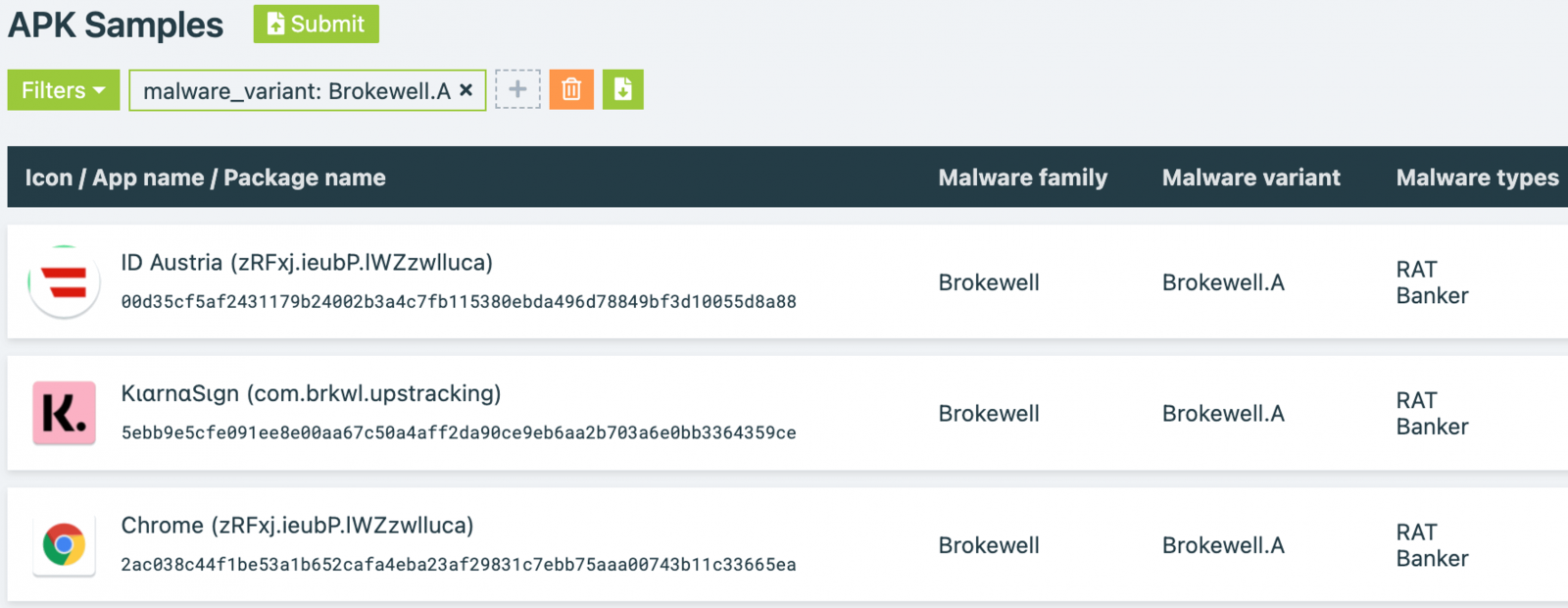

Geçmiş kampanyalara bakıldığında araştırmacılar, Brokewell’in daha önce “şimdi al, sonra öde” finansal hizmetlerini (örn. Klarna) hedeflemek için kullanıldığını ve ID Avusturya adlı bir Avusturya dijital kimlik doğrulama uygulaması gibi davrandığını buldu.

Tehdit Kumaşı

Brokewell’in ana yetenekleri veri çalmak ve saldırganlara uzaktan kontrol sunmaktır.

Veri hırsızlığı:

- Kimlik bilgilerini çalmak (yer paylaşımlı saldırılar) için hedeflenen uygulamaların oturum açma ekranlarını taklit eder.

- Bir kullanıcı meşru bir sitede oturum açtıktan sonra çerezleri engellemek ve çıkarmak için kendi Web Görünümünü kullanır.

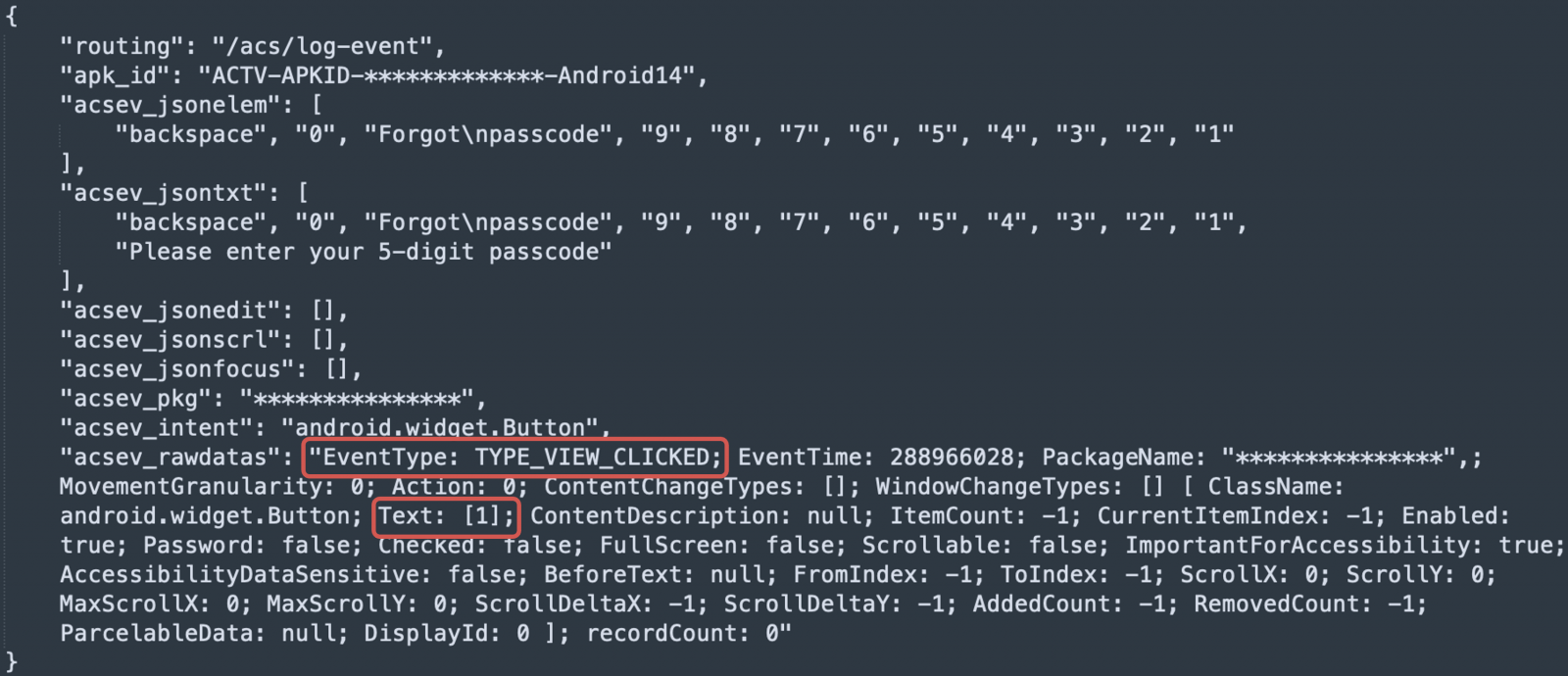

- Cihazda görüntülenen veya girilen hassas verileri çalmak için kurbanın cihazla olan dokunma, kaydırma ve metin girişleri dahil etkileşimini yakalar.

- Cihazla ilgili donanım ve yazılım ayrıntılarını toplar.

- Arama günlüklerini alır.

- Cihazın fiziksel konumunu belirler.

- Cihazın mikrofonunu kullanarak ses yakalar.

Tehdit Kumaşı

Cihazın devralınması:

- Saldırganın cihazın ekranını gerçek zamanlı olarak (ekran akışı) görmesine olanak tanır.

- Etkilenen cihazda dokunma ve kaydırma hareketlerini uzaktan yürütür.

- Belirtilen ekran öğelerine veya koordinatlara uzaktan tıklamaya izin verir.

- Öğeler arasında uzaktan kaydırmaya ve belirtilen alanlara metin yazmaya olanak tanır.

- Geri, Ana Sayfa ve Son Kullanılanlar gibi fiziksel düğmelere basmayı simüle eder.

- Herhangi bir bilginin yakalanmaya hazır hale getirilmesi için cihazın ekranını uzaktan etkinleştirir.

- Parlaklık ve ses seviyesi gibi ayarları tamamen sıfıra kadar ayarlar.

Yeni tehdit aktörü ve yükleyici

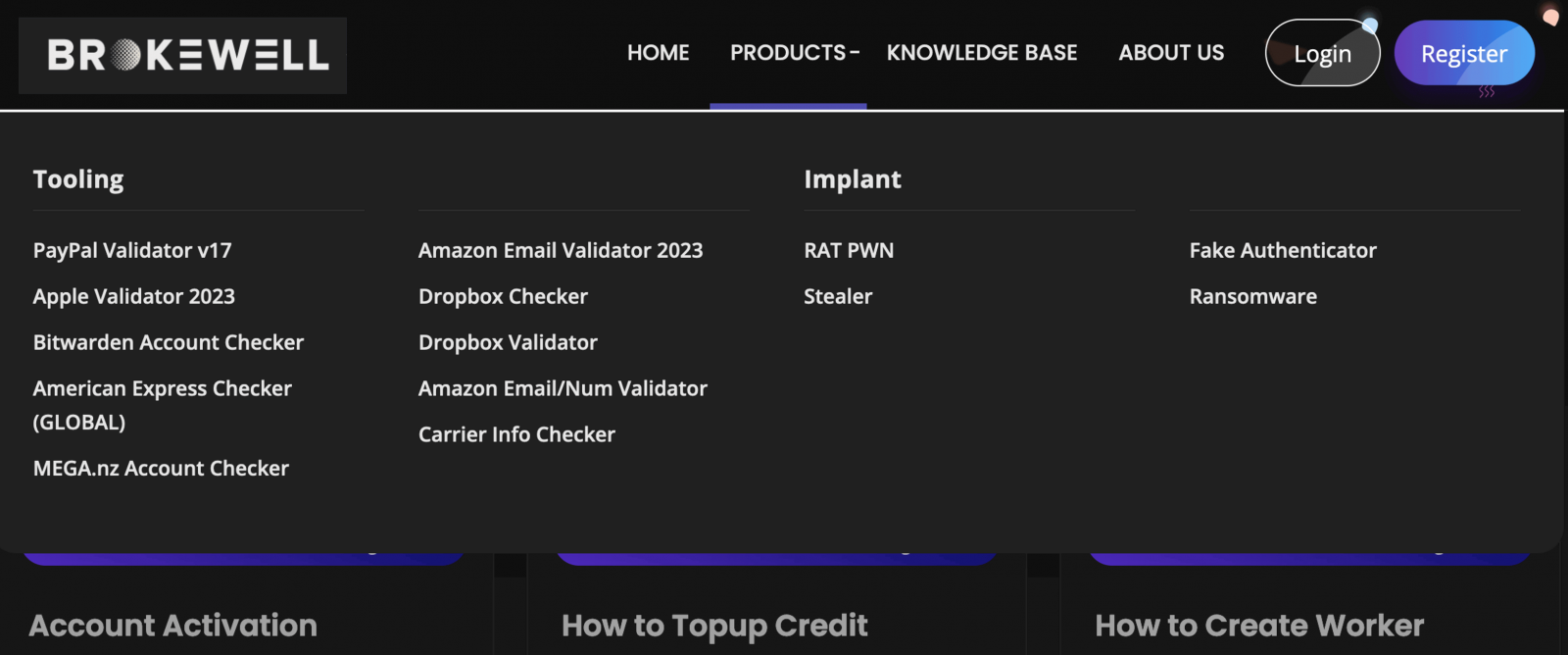

ThreatFabric, Brokewell’in arkasındaki geliştiricinin, kendisine Baron Samedit adını veren ve en az iki yıldır çalıntı hesapları kontrol etmek için araçlar satan bir kişi olduğunu bildirdi.

Tehdit Kumaşı

Araştırmacılar yine Samedit tarafından geliştirilen “Brokewell Android Loader” adlı başka bir araç keşfettiler. Araç, Brokewell için komuta ve kontrol sunucusu görevi gören sunuculardan birinde barındırılıyor ve birden fazla siber suçlu tarafından kullanılıyor.

İlginç bir şekilde, bu yükleyici, yandan yüklenen uygulamalar (APK’ler) için Erişilebilirlik Hizmetinin kötüye kullanılmasını önlemek amacıyla Google’ın Android 13 ve sonraki sürümlerinde getirdiği kısıtlamaları atlayabilir.

Bu baypas, 2022’nin ortasından beri bir sorundu ve 2023’ün sonlarında, bunu hizmetlerinin bir parçası olarak sunan hizmet olarak bırakıcı (DaaS) işlemlerinin yanı sıra teknikleri kendi uygulamalarına dahil eden kötü amaçlı yazılımların varlığıyla daha büyük bir sorun haline geldi. özel yükleyiciler.

Brokewell’in de vurguladığı gibi, şüpheli kaynaklardan indirilen APK’lara Erişilebilirlik Hizmeti erişimi verilmesini engellemek için kısıtlamaları atlayan yükleyiciler artık yaygın hale geldi ve vahşi ortamda yaygın olarak kullanıldı.

Güvenlik araştırmacıları, Android için Brokewell bankacısında mevcut olan cihaz ele geçirme özelliklerinin siber suçlular arasında yüksek talep gördüğü, çünkü bu özelliklerin dolandırıcılığı kurbanın cihazından gerçekleştirmelerine olanak sağladığı ve böylece dolandırıcılık değerlendirme ve tespit araçlarından kaçmalarına olanak sağladığı konusunda uyarıyor.

Brokewell’in daha da geliştirilmesini ve hizmet olarak kötü amaçlı yazılım (MaaS) operasyonunun bir parçası olarak yer altı forumlarında diğer siber suçlulara sunulmasını bekliyorlar.

Kendinizi Android’e yönelik kötü amaçlı yazılım bulaşmalarından korumak için Google Play dışından uygulama veya uygulama güncellemesi indirmekten kaçının ve Play Koruma’nın cihazınızda her zaman etkin olduğundan emin olun.