.webp)

WP Datepicker WordPress eklentisinde 10.000’den fazla aktif kurulumu etkileyen kritik bir güvenlik açığı belirlendi.

Bu Keyfi Seçenekler Güncellemesi güvenlik açığına (CVE-2024-3895), yüksek önem düzeyine işaret eden 8,8 CVSS puanı atanmıştır.

CVE-2024-3895: WP Datepicker Eklentisindeki Rastgele Seçenekler Güncellemesi Güvenlik Açığı

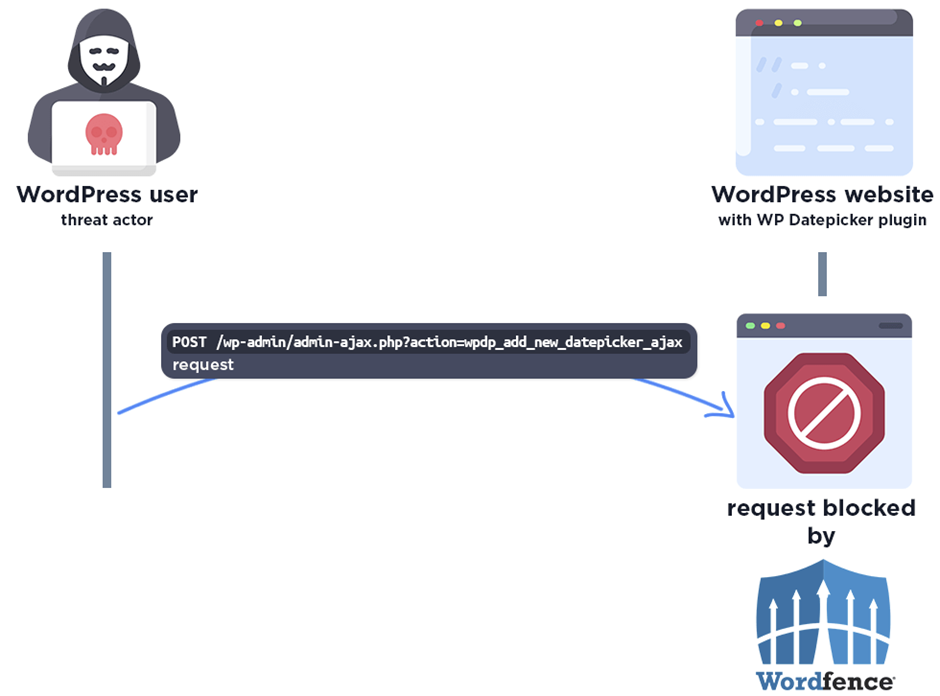

Bu güvenlik açığı, abone düzeyi ve üzeri erişime sahip kimliği doğrulanmış saldırganlar tarafından keyfi seçenekleri güncellemek için kullanılabilir ve bu da ayrıcalık yükseltme için kolayca kullanılabilir.

Böyle bir saldırı, tehdit aktörlerinin yönetici hesapları oluşturmasına olanak tanıyarak etkilenen web siteleri için önemli bir risk oluşturabilir.

Is Your Network Under Attack? - Read CISO’s Guide to Avoiding the Next Breach - Download Free Guide

Güvenlik açığı, WordPress formlarındaki tarih ve saat girişlerini yönetmek için yaygın olarak kullanılan bir araç olan WP Datepicker eklentisinde bulundu. 2.1.0 ve önceki sürümlerde mevcut olan kusur, 2.1.1 sürümünde tamamen giderilmiştir.

Kaynak kodu daha iyi okunabilirlik için yeniden biçimlendirildi ve satır numaralarının farklı olmasına neden oldu:

function wpdp_add_new_datepicker_ajax(){

global $wpdp_premium_link, $wpdp_dir, $wpdp_url, $wpdp_pro, $wpdp_data, $wpdp_options, $wpdp_styles, $wpdp_gen_file;

if(isset($_POST['wpdp_add_new_datepicker']) || isset($_POST['wpdp_get_selected_datepicker']) || isset($_POST['wpdp_form_data'])){

if (

! isset( $_POST['wpdp_nonce_action_field'] )

|| ! wp_verify_nonce( $_POST['wpdp_nonce_action_field'], 'wpdp_nonce_action' )

) {

print __('Sorry, your nonce did not verify.', 'wp-datepicker');

exit;

Ödül Programı:

Bu güvenlik açığını Wordfence Hata Ödül Programı aracılığıyla keşfeden ve sorumlu bir şekilde bildiren araştırmacı Lucio Sá, Hata Ödül Programı Ekstravaganzası sırasında keşfettiği için 493,00 ABD Doları tutarında bir ödülle ödüllendirildi.

Wordfence, 27 Mayıs 2024’e kadar gönderilen güvenlik açıkları için artırılmış ödül oranları sunan bir Bug Bounty Extravaganza düzenliyor.

Bu güvenlik açığını hedef alan istismarlara karşı korunmak için, WordPress kullanıcılarının sitelerinin WP Datepicker’ın en son yamalı sürümüne (2.1.1 veya üstü) güncellendiğini doğrulamaları önemle tavsiye edilir.

Nisan ayında, Wordfence Premium, Wordfence Care ve Wordfence Response kullanıcıları, bu güvenlik açığını hedef alan istismarlara karşı koruma sağlamak için bir güvenlik duvarı kuralı aldı.

Free Webinar: Mastering Web Application and API Protection/WAF ROI Analysis - Book Your Spot