Yeni bir saldırı dalgası, kurbanların sistemlerini uzaktan kontrol etmek için LogMeIn Resolve (eski adıyla GoToResolve) ve PDQ Connect gibi meşru Uzaktan İzleme ve Yönetim (RMM) araçlarından yararlanıyor. Saldırganlar, geleneksel kötü amaçlı yazılımları bırakmak yerine, insanları bu güvenilir BT destek programlarını sahte iddialarla yüklemeleri için kandırıyor ve bunları günlük yardımcı programlar gibi gösteriyor. Araç kurulduktan sonra saldırganlara kurbanın makinesine tam uzaktan erişim olanağı sağlıyor ve yazılımın kendisi meşru olduğu için pek çok geleneksel güvenlik algılamasından kaçıyor.

Yakın zamanda, meşru GoToResolve/LogMeIn Resolve RMM aracının şüpheli kullanımını işaretleyen RiskWare.MisusedLegit.GoToResolve algılama adı için telemetrimizde bir artış olduğunu fark ettik.

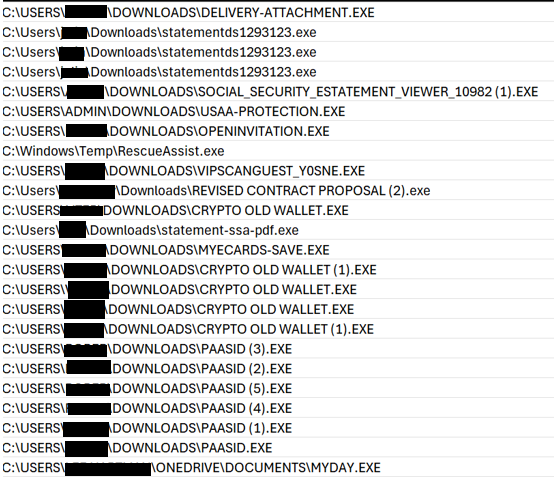

Verilerimiz, aracın birkaç farklı dosya adıyla tespit edildiğini gösteriyor. Telemetrimizden bazı örnekler:

Dosya adları ayrıca bize, hedeflerin aracı indirmeleri için nasıl kandırıldığına dair ipuçları da sağlıyor.

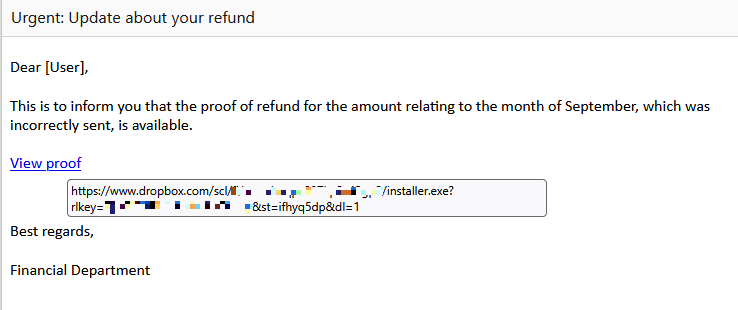

Portekiz’deki birine gönderilen çevrilmiş bir e-postanın örneğini burada bulabilirsiniz:

Gördüğünüz gibi bağlantının üzerine gelindiğinde Dropbox’a yüklenen bir dosyaya işaret ettiği görülüyor. Meşru bir RMM aracı ve dropbox gibi meşru bir alan adı kullanma[.]com, güvenlik yazılımının bu tür e-postaları ele geçirmesini zorlaştırır.

Diğer araştırmacılar, saldırganların Notepad++ ve 7-Zip gibi popüler ücretsiz yardımcı programların indirme sayfalarını taklit eden sahte web sitelerini nasıl kurduğunu da açıkladı.

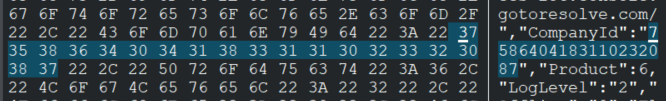

Bu kötü amaçlı bağlantıya tıklamak, saldırganın benzersiz “Şirket Kimliği” (kurbanın makinesini doğrudan saldırganın kontrol paneline bağlayan sabit kodlu bir tanımlayıcı) ile önceden yapılandırılmış bir RMM yükleyicisine ulaşır.

Bu kimlik, meşru araç hesaplarına sorunsuz bir şekilde kaydolduğundan, ekstra kimlik bilgilerine veya özel kötü amaçlı yazılımlara ihtiyaç duymadan, yeni virüs bulaşan sistemi anında tespit etmelerine ve bu sisteme bağlanmalarına olanak tanır. Özellikle RMM’ler yönetici ayrıcalıklarıyla çalışacak şekilde tasarlandığından, güvenlik duvarları ve diğer güvenlik araçları genellikle RMM trafiğine izin verir. Sonuç olarak, kötü amaçlı erişim normal BT yönetici trafiğiyle karışır.

Nasıl güvende kalınır?

Saldırganlar, geleneksel kötü amaçlı yazılımlar yerine güvenilir BT araçlarını kötüye kullanarak gizlilik ve kalıcılık konusunda çıtayı yükseltiyor. İndirme kaynaklarına yönelik farkındalık ve dikkatli dikkat en iyi savunmanızdır.

- Yazılımı her zaman doğrudan resmi web sitelerinden veya doğrulanmış kaynaklardan indirin.

- Herhangi bir şey yüklemeden önce dosya imzalarını ve sertifikalarını kontrol edin.

- Beklenmeyen güncelleme istemlerini ayrı, güvenilir bir kanal aracılığıyla doğrulayın.

- İşletim sisteminizi ve yazılımınızı güncel tutun.

- Güncel, gerçek zamanlı bir kötü amaçlı yazılımdan koruma çözümü kullanın. Malwarebytes for Windows artık masaüstünüzde bulduğu uzaktan erişim araçları konusunda sizi uyaran Gizlilik Kontrollerini içeriyor.

- Kötü amaçlı indirmeleri zorlamak için kullanılan sosyal mühendislik hilelerini nasıl tespit edeceğinizi öğrenin.

Yalnızca tehditleri rapor etmiyoruz; onları kaldırıyoruz

Siber güvenlik riskleri asla bir manşetin ötesine yayılmamalıdır. Malwarebytes’i bugün indirerek tehditleri cihazlarınızdan uzak tutun.