Birincil amacı Google kullanıcılarını devlet destekli saldırılardan korumak olan Google’ın Tehdit Analizi Grubu (TAG), bugün Rus destekli tehdit gruplarının saldırılarını hâlâ Ukraynalı kuruluşlara odakladığını söyledi.

Google TAG güvenlik mühendisi Billy Leonard, Doğu Avrupa’daki son siber faaliyetlerle ilgili bir raporda, Turla Rus APT grubunun bir parçası olan bilgisayar korsanlarının da ilk Android kötü amaçlı yazılımlarını dağıttığını tespit etti.

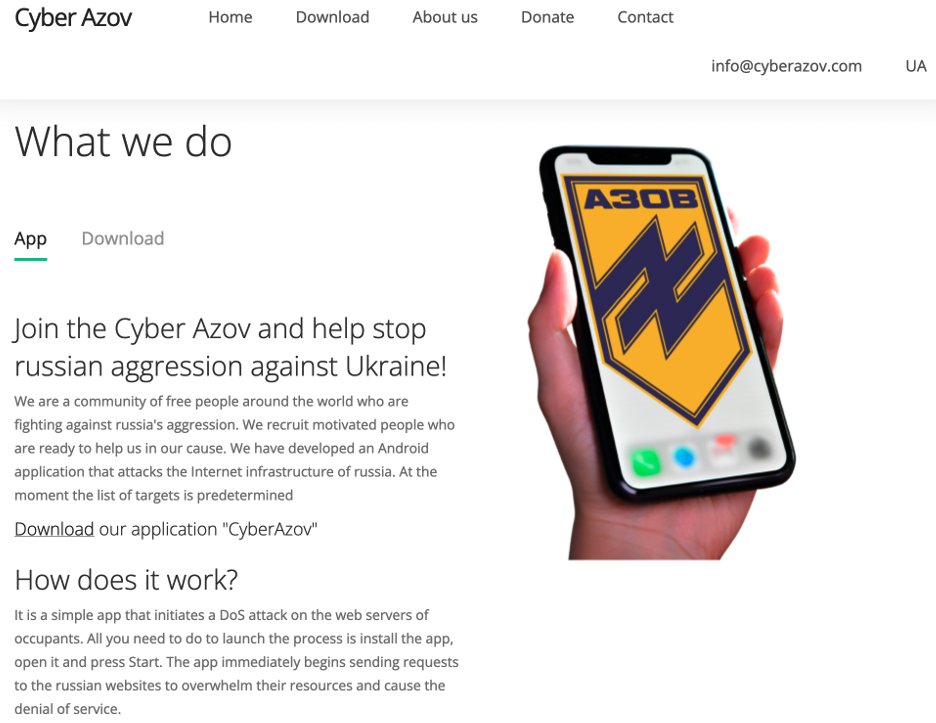

Onu bir DDoS saldırı aracı olarak kamufle ettiler ve onu cyberazov’da barındırdılar.[.]com, Ukraynalı Azak Alayı’nı taklit eden bir alan adı.

Google TAG analistleri, Turla operatörlerinin Ukrayna yanlısı geliştiriciler tarafından geliştirilen StopWar Android uygulamasını kullandığına inanıyor.[.]pro) kendilerini oluştururken sahte ‘Siber Azov’ DDoS uygulaması.

“Siber Azov’a katılın ve Rusya’nın Ukrayna’ya karşı saldırganlığını durdurmaya yardım edin! Biz, dünyanın her yerinde Rusya’nın saldırganlığına karşı savaşan özgür insanlardan oluşan bir topluluğuz.” .

“Bize amacımızda yardım etmeye hazır, motive olmuş insanları işe alıyoruz. Rusya’nın internet altyapısına saldıran bir Android uygulaması geliştirdik.”

Leonard, “Bu, Turla’nın Android ile ilgili kötü amaçlı yazılımları dağıttığı bilinen ilk örnek. Uygulamalar Google Play Store aracılığıyla dağıtılmadı, aktör tarafından kontrol edilen bir etki alanında barındırıldı ve üçüncü taraf mesajlaşma servislerindeki bağlantılar aracılığıyla yayıldı.”

“Uygulama, bir dizi Rus web sitesine karşı Hizmet Reddi (DoS) saldırıları gerçekleştirme kisvesi altında dağıtılıyor. Ancak, ‘DoS’ hedef web sitesine yalnızca tek bir GET isteğinden oluşuyor, etkili olması için yeterli değil.”

Leonard, Google TAG’nin şu ana kadar Android kullanıcıları üzerinde önemli bir etkisi olmadığına inandığını ve kötü niyetli Cyber Azov uygulamasının yüklenme sayısının çok küçük olduğunu da sözlerine ekledi.

Yüksek profilli hedeflere odaklanan alışılmışın dışında siber casuslar

Turla, en az 1996’dan beri 100’den fazla ülkede hükümetlere, elçiliklere ve araştırma tesislerine ait ağları ve sistemleri hedefleyen bilgi hırsızlığı ve casusluk kampanyaları düzenlemeye başladı.

Waterbug ve Venomous Bear olarak da izlenen bu grup, daha önce Rusya Federal Güvenlik Servisi (FSB) ile bağlantılıydı.

Pentagon ve NASA, ABD Merkez Komutanlığı, Doğu Avrupa Dışişleri Bakanlıkları ve Finlandiya Dışişleri Bakanlığı’nı hedef alan saldırıların ana şüphelileri onlar.

Turla ayrıca, uzaktan yönetim truva atları (RAT’ler) ve uzaktan prosedür çağrısı (RPC) tabanlı arka kapıların bir kombinasyonunu kullanan, açıklanmayan bir Avrupa devlet kuruluşunun ihlaliyle de bağlantılıydı.

Bu tehdit grubu, esas olarak operatörlerinin kendi API’leri ile arka kapı truva atlarını kullanmak ve Britney Spears’ın Instagram fotoğraflarındaki yorumları kullanarak kötü amaçlı yazılımları kontrol etmek de dahil olmak üzere alışılmışın dışında taktikleriyle tanınır.

Ayrıca İranlı APT OilRig’in altyapısını ve kötü amaçlı yazılımını ele geçirdiler ve bunları kendi kampanyalarında, savunucuları saldırılarını İran devlet bilgisayar korsanlarına atfetmeleri için yanıltmak ve kandırmak için kullandılar.

Daha yakın zamanlarda, bu Rus bilgisayar korsanlığı grubu, AB hükümetlerini ve büyükelçiliklerini hedef alan saldırılarda arka kapıları ve uzaktan erişim truva atlarını kullandı.

Google TAG ayrıca Mayıs ayında Turla bilgisayar korsanlarının Ukrayna savunma ve siber güvenlik kuruluşlarına yönelik saldırılarda kimlik avı e-postaları gönderdiklerini gözlemlediğini söyledi.