![]()

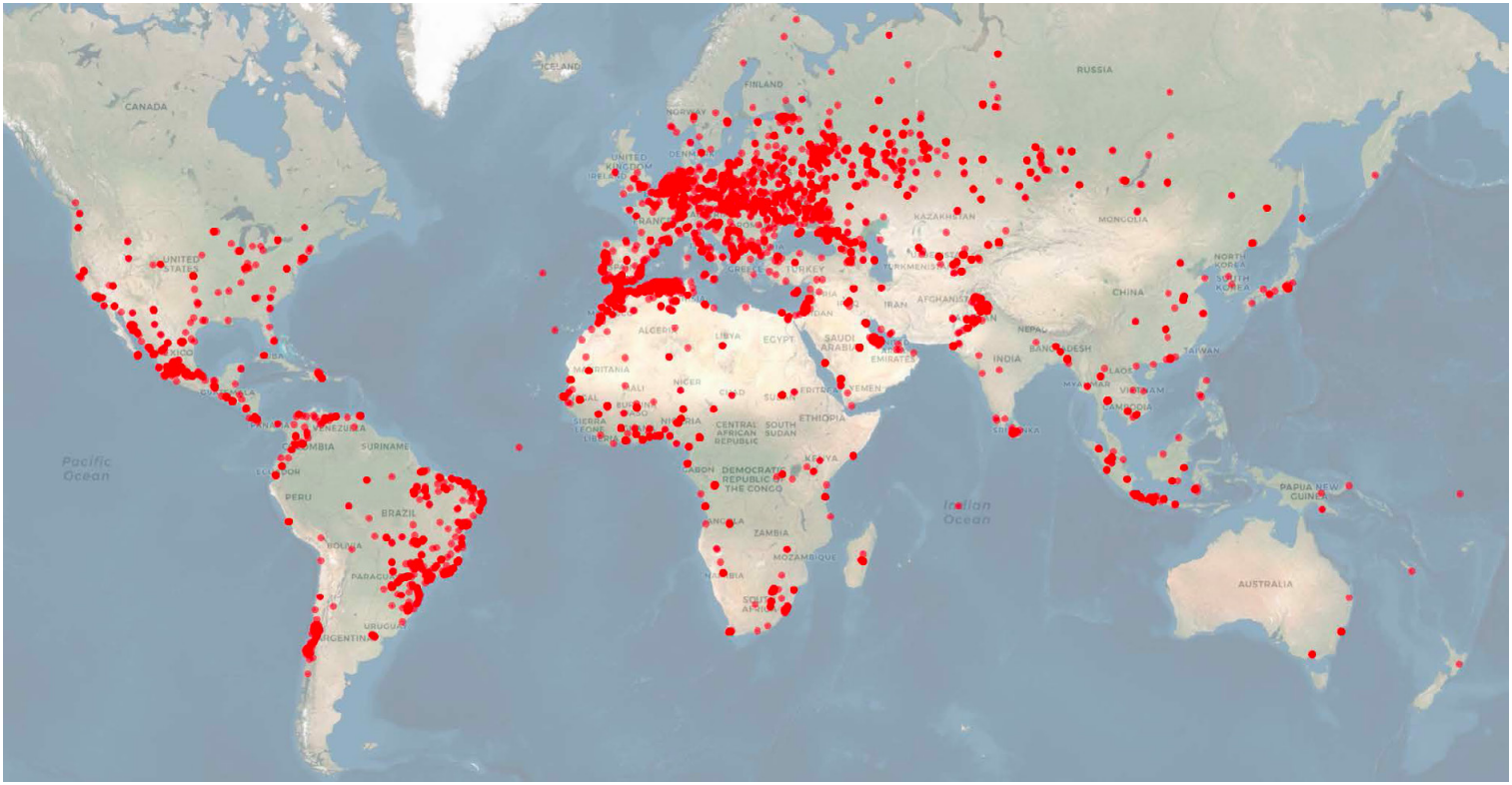

Güvenlik açığı araştırmacıları, 169 ülkede yaklaşık 1,5 milyon araçta bulunduğu reklamı yapılan bir GPS izleyicide güvenlik sorunları buldu.

Birkaç Fortune 50 firması, Avrupa’daki hükümetler, ABD’deki eyaletler, Güney Amerika’daki bir askeri kurum ve bir nükleer santral operatörü tarafından kullanılan araçlarda bulunan MiCODUS MV720 cihazını toplam altı güvenlik açığı etkiliyor.

Bulgulardan kaynaklanan riskler önemlidir ve hem gizliliği hem de güvenliği etkiler. Bir MV720 cihazını tehlikeye atan bir bilgisayar korsanı, onu taşıyan aracı izlemek, hatta hareketsiz hale getirmek veya rotalar hakkında bilgi toplamak ve verileri manipüle etmek için kullanabilir.

Cihaz kullanıcılarının çoğunun rolleri göz önüne alındığında, ulus devlet düşmanları, ulusal güvenlik etkileri olabilecek saldırılar gerçekleştirmek için onlardan yararlanabilir.

Siber güvenlik şirketi BitSight araştırmacılarının bugün yayınladıkları bir rapora göre, örneğin, MiCODUS GPS izleyicileri devlete ait Ukrayna ulaşım ajansı tarafından kullanılıyor, bu nedenle Rus bilgisayar korsanları onları tedarik yollarını, birlik hareketlerini veya devriye rotalarını belirlemek için hedefleyebilir.

Güvenlik açığı ayrıntıları

BitSight, düşük maliyetli (20$) ve oldukça popüler bir cihaz olduğu, güvenilir hücresel etkin izleme özelliklerine sahip olduğu ve yakıtın kesilmesi gibi potansiyel olarak tehlikeli faaliyetler için kullanılabildiği için belirli MiCODUS modeline baktı.

BitSight’ın bulduğu altı güvenlik açığının tümü bir kimlik numarası almamış olsa da, bunlar aşağıdaki şekilde açıklanmaktadır:

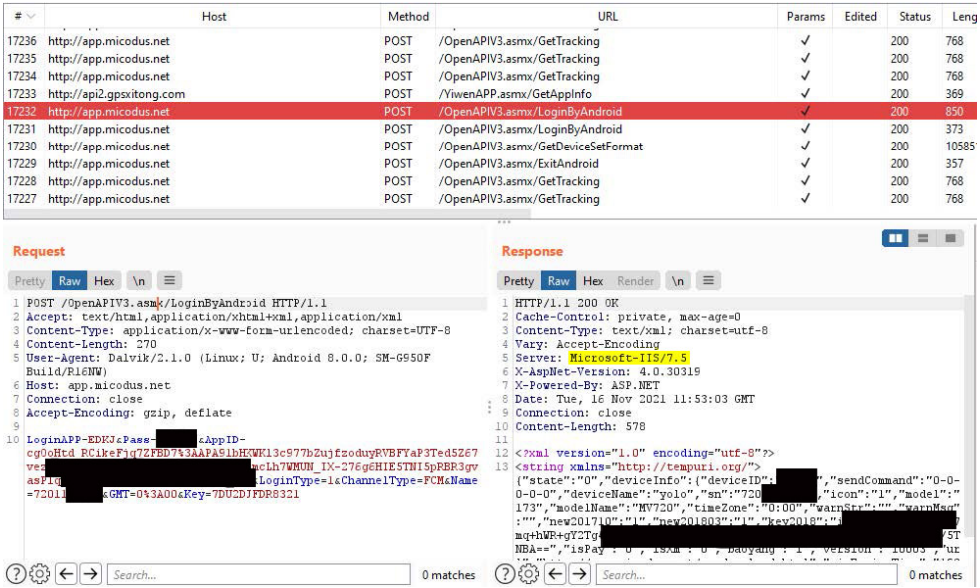

- CVE-2022-2107: API sunucusunda, kimliği doğrulanmamış bir uzak saldırganın herhangi bir MV720 izleyicinin tam kontrolünü ele geçirmesine, yakıt kesme işlemlerini gerçekleştirmesine, kullanıcıları izlemesine ve alarmları devre dışı bırakmasına olanak tanıyan sabit kodlanmış ana parola. (kritik önem puanı: 9.8)

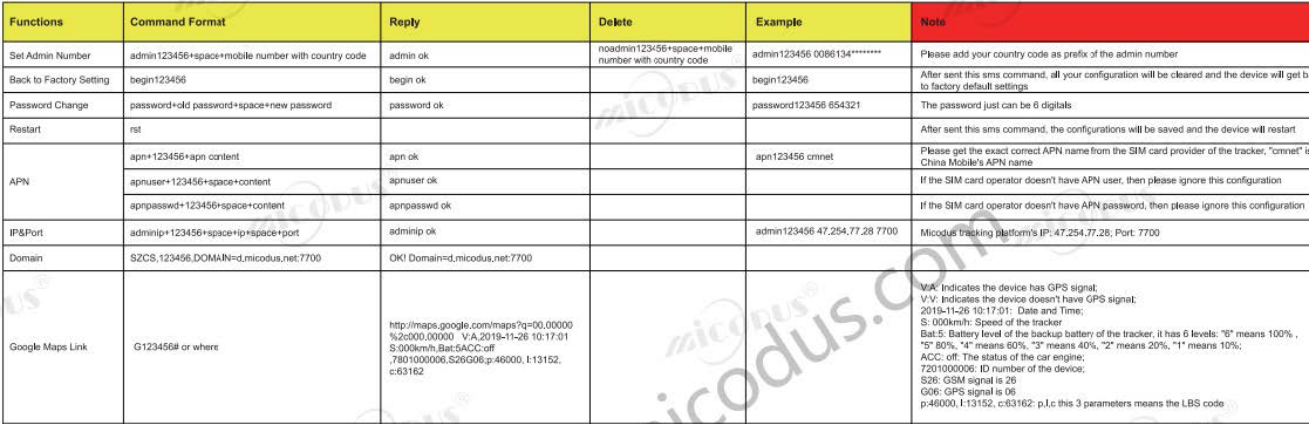

- CVE-2022-2141: Herhangi birinin GPS izleyiciye SMS yoluyla bazı komutlar göndermesine ve bunları yönetici ayrıcalıklarıyla çalıştırmasına izin veren bozuk kimlik doğrulama şeması. (kritik önem puanı: 9.8)

- Atanmış CVE yok: Tüm MV720 izleyicilerinde zayıf varsayılan parola (123456), ilk cihaz kurulumundan sonra kullanıcının parolayı değiştirmesini gerektiren zorunlu bir kural yoktur. (yüksek önem puanı: 8.1)

- CVE-2022-2199: Ana web sunucusuna yansıtılan siteler arası komut dosyası oluşturma (XSS), bir saldırganın kullanıcı hesaplarına erişmesine, uygulamalarla etkileşime girmesine ve bu kullanıcının erişebildiği tüm bilgileri görüntülemesine olanak tanır. (yüksek önem puanı: 7.5)

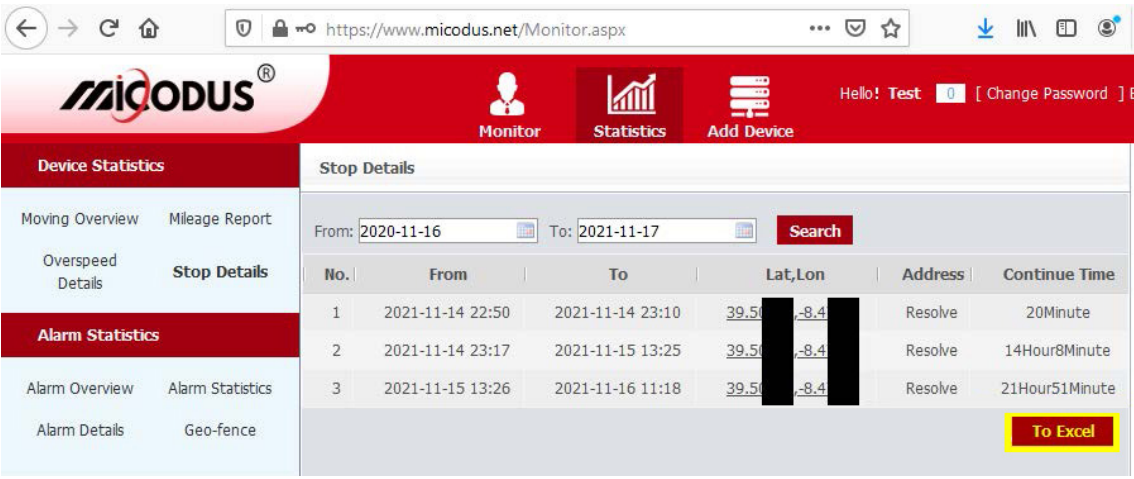

- CVE-2022-34150: Ana web sunucusunda güvenli olmayan doğrudan nesne referansı, oturum açmış kullanıcıların sunucu veritabanındaki herhangi bir Cihaz Kimliğinden verilere erişmesine izin verir. (yüksek önem puanı: 7.1)

- CVE-2022-33944: Ana web sunucusunda güvenli olmayan doğrudan nesne referansı, kimliği doğrulanmamış kullanıcıların GPS izci etkinliği hakkında Excel raporları oluşturmasına olanak tanır. (orta önem puanı: 6.5)

BitSight, bir kimlik numarası alan beş kusur için, vahşi ortamda nasıl istismar edilebileceklerini gösteren kavram kanıtları (PoC) kodu geliştirmiştir.

Açıklama ve sabitleme

Güvenlik firması 9 Eylül 2021’de kritik kusurları keşfetti ve hemen MiCODUS’u uyarmaya çalıştı ancak bir güvenlik raporunu kabul edecek doğru kişiyi bulmakta zorluk yaşadı.

GPS izleyicinin Çinli satıcısıyla 1 Ekim 2021’de tekrar iletişime geçildi, ancak bir güvenlik veya mühendislik teması sağlamayı reddetti. Daha sonra Kasım ayında satıcıyla iletişim kurma girişimleri yanıt vermedi.

Son olarak, 14 Ocak 2022’de BitSight, bulgularının tüm teknik ayrıntılarını ABD İç Güvenlik Bakanlığı ile paylaştı ve onlardan satıcıyla iletişim kanalları aracılığıyla iletişime geçmelerini istedi.

Şu anda, MiCODUS MV720 GPS izci belirtilen kusurlara karşı savunmasız kalmaya devam ediyor ve satıcı bir düzeltme sağlamadı.

Bu nedenle, bu cihazların kullanıcılarının, bir düzeltme çıkana kadar bunları hemen devre dışı bırakmaları veya aktif olarak desteklenen GPS izleyicileriyle değiştirmeleri önerilir. Bunları kullanmaya devam etmek, özellikle bu kamuya ifşadan sonra aşırı bir güvenlik riski olacaktır.