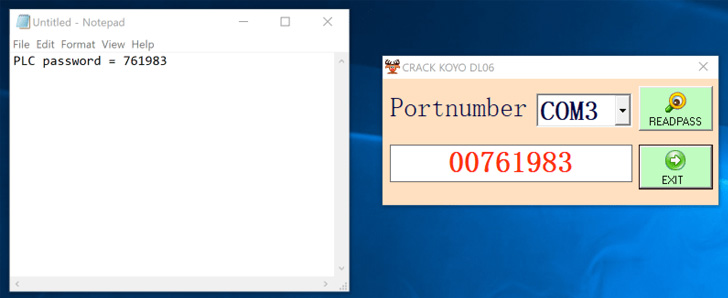

Endüstri mühendisleri ve operatörler, Programlanabilir Mantık Denetleyicilerinin (PLC’ler) kontrolünü ele geçirmek ve makineleri bir botnet’e dahil etmek için şifre kırma yazılımlarından yararlanan yeni bir kampanyanın hedefidir.

Dragos güvenlik araştırmacısı Sam Hanson, yazılımın “firmware’deki şifreyi komutla almasına izin veren bir güvenlik açığından yararlandığını” söyledi. “Ayrıca, yazılım, makineye virüs bulaştıran bir kötü amaçlı yazılım düşürücüydü. tuzluluk kötü amaçlı yazılım ve ana bilgisayarı Sality’nin eşler arası botnetinde bir eşe dönüştürmek.”

Endüstriyel siber güvenlik firması, kötü amaçlı yazılım damlalığına gömülü parola alma açığının Automation Direct DirectLOGIC 06 PLC ile ilişkili kimlik bilgilerini kurtarmak için tasarlandığını söyledi.

CVE-2022-2003 (CVSS puanı: 7.7) olarak izlenen istismar, bilgilerin ifşa edilmesine ve yetkisiz değişikliklere yol açabilecek hassas verilerin açık metin iletimi olarak tanımlandı. Bu sorun, geçen ay yayınlanan donanım yazılımı Sürüm 2.72’de giderildi.

Enfeksiyonlar, kripto para madenciliği ve şifre kırma gibi görevleri dağıtılmış bir şekilde gerçekleştirmek için Sality kötü amaçlı yazılımının konuşlandırılmasıyla sonuçlanırken, aynı zamanda güvenliği ihlal edilmiş iş istasyonlarında çalışan güvenlik yazılımını sonlandırarak tespit edilmemek için adımlar atıyor.

Dahası, Dragos işlevleri tarafından ortaya çıkarılan yapı, bir işlem sırasında panoya kaydedilen orijinal cüzdan adresini saldırganın cüzdan adresiyle değiştirerek kripto para birimini çalan bir kripto-kırpıcı yükü bırakıyor.

Araç birden fazla PLC, HMI, insan-makine arayüzü (HMI) ve Omron, Siemens, ABB Codesys, Delta Automation, Fuji Electric, Mitsubishi Electric, Schneider Electric’in Pro’sunu kapsayan proje dosyalarını kapsadığını iddia ettiğinden, Automation Direct etkilenen tek satıcı değil. -face, Vigor PLC, Weintek, Rockwell Automation’dan Allen-Bradley, Panasonic, Fatek, IDEC Corporation ve LG.

Bu, truva atlı yazılımın operasyonel teknoloji (OT) ağlarını ilk kez seçmesinden çok uzak. Ekim 2021’de Mandiant, meşru taşınabilir yürütülebilir ikili dosyaların Sality, Virut ve Ramnit gibi çeşitli kötü amaçlı yazılımlar tarafından nasıl tehlikeye atıldığını açıkladı.