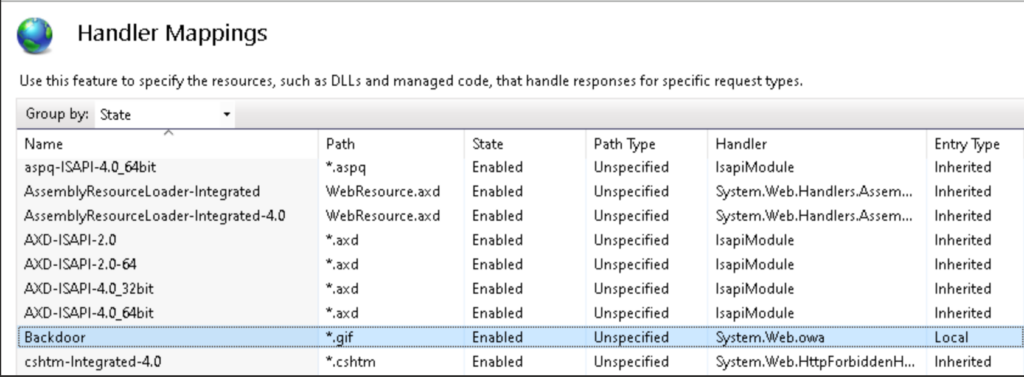

Microsoft, saldırganların, web kabuklarına kıyasla daha düşük algılama oranlarına sahip oldukları için, yama uygulanmamış Exchange sunucularına arka kapıya giderek kötü amaçlı İnternet Bilgi Hizmetleri (IIS) web sunucusu uzantılarını kullandıklarını söylüyor.

Güvenliği ihlal edilmiş sunucuların derinliklerinde gizli olduklarından ve genellikle tam olarak yerleştirildiklerini ve meşru modüllerle aynı yapıyı kullandıklarını tespit etmek çok zor olduğundan, saldırganlara mükemmel ve dayanıklı bir kalıcılık mekanizması sağlarlar.

Microsoft 365 Defender Araştırma Ekibi Salı günü yaptığı açıklamada, “Çoğu durumda, gerçek arka kapı mantığı minimum düzeydedir ve meşru IIS uzantılarının nasıl çalıştığına dair daha geniş bir anlayış olmadan kötü amaçlı olarak kabul edilemez, bu da enfeksiyon kaynağını belirlemeyi zorlaştırır.”

Güvenliği ihlal edilmiş sunuculara kalıcı erişim

Tehdit aktörleri, barındırılan bir uygulamadaki çeşitli yama uygulanmamış güvenlik kusurları için açıklardan yararlanarak bir sunucuyu tehlikeye attıktan sonra bu tür kötü amaçlı uzantıları nadiren dağıtır.

Genellikle, saldırıdaki ilk yük olarak bir web kabuğu dağıtıldıktan sonra dağıtılırlar. IIS modülü, saldırıya uğramış sunucuya daha gizli ve kalıcı (güncellemeye dayanıklı) erişim sağlamak için daha sonra dağıtılır.

Microsoft daha önce, tehdit aktörleri ZOHO ManageEngine ADSelfService Plus ve SolarWinds Orion güvenlik açıklarından yararlandıktan sonra özel IIS arka kapılarının kurulduğunu görmüştü.

Dağıtımdan sonra, kötü niyetli IIS modülleri, tehdit aktörlerinin sistem belleğinden kimlik bilgilerini toplamasına, kurbanların ağından ve virüslü cihazlardan bilgi toplamasına ve daha fazla yük teslim etmesine olanak tanır.

Daha yakın zamanlarda, Ocak ve Mayıs 2022 arasında Microsoft Exchange sunucularını hedef alan bir kampanyada, saldırganlar kurbanların e-posta kutularına erişmek, uzaktan komutları çalıştırmak ve kimlik bilgilerini ve gizli verileri çalmak için kötü amaçlı IIS uzantıları dağıttı.

Microsoft, “Bir süre keşif yaptıktan, kimlik bilgilerini boşalttıktan ve bir uzaktan erişim yöntemi kurduktan sonra, saldırganlar C:\inetpub\wwwroot\bin\ klasörüne FinanceSvcModel.dll adlı özel bir IIS arka kapısı yükledi” diye ekledi.

“Arka kapı, kurulu posta kutusu hesaplarını numaralandırma ve posta kutularını sızma için dışa aktarma gibi Exchange yönetim işlemlerini gerçekleştirmek için yerleşik bir yeteneğe sahipti.”

Kötü amaçlı IIS modülleri olarak Exchange sunucularına dağıtılan kötü amaçlı yazılım

Kaspersky ayrıca yakın zamanda, komutları yürütmek ve kimlik bilgilerini uzaktan çalmak için Microsoft Exchange sunucularına IIS uzantıları olarak gönderilen kötü amaçlı yazılımları da tespit etti.

Aralık ayında, Güneydoğu Asya ve Avrupa’daki devlet kurumlarını ve toplu taşıma şirketlerini hedef almak için Owowa adlı kötü niyetli bir IIS web sunucusu modülü kullanıldı.

SessionManager adlı başka bir IIS kötü amaçlı yazılımı, Avrupa, Orta Doğu, Asya ve Afrika’dan hükümet ve askeri kuruluşlara yönelik saldırılarda en az Mart 2021’den beri (geçen yılki büyük ProxyLogon saldırıları dalgasının başlamasından hemen sonra) tespit edilmeden vahşi ortamda kullanıldı. .

Kaspersky, “Kurbanın sistemine bir kez düştükten sonra, arka kapının arkasındaki siber suçlular şirket e-postalarına erişebilir, diğer kötü amaçlı yazılım türlerini yükleyerek daha fazla kötü amaçlı erişimi güncelleyebilir veya kötü amaçlı altyapı olarak kullanılabilecek güvenliği ihlal edilmiş sunucuları gizlice yönetebilir” dedi.

“IIS modülleri, özellikle web kabukları gibi tipik web uygulaması tehditleriyle karşılaştırıldığında, arka kapılar için yaygın bir format değildir ve bu nedenle standart dosya izleme çabaları sırasında kolayca gözden kaçabilir.”

Microsoft, kötü amaçlı IIS modüllerini kullanan saldırılara karşı savunmak için müşterilere Exchange sunucularını güncel tutmalarını, kötü amaçlı yazılımdan koruma ve güvenlik çözümlerini etkin tutmalarını, hassas rolleri ve grupları gözden geçirmelerini, IIS sanal dizinlerine erişimi kısıtlamalarını, uyarılara öncelik vermelerini ve yapılandırma dosyalarını incelemelerini önerir. ve bin klasörleri.