ABD tarafından yönetilen bir hizmet sağlayıcısı NetStandard, şirketin barındırılan Dynamics GP, Exchange, Sharepoint ve CRM hizmetlerinden oluşan MyAppsAnywhere bulut hizmetlerini kapatmasına neden olan bir siber saldırıya uğradı.

MyAppsAnywhere müşterilerinin Reddit’te paylaştığı bir e-postaya göre, şirket Salı sabahı bir siber saldırı belirtileri tespit etti ve saldırının yayılmasını önlemek için bulut hizmetlerini hızla kapattı.

“NetStandard, 26 Temmuz CDT’ye göre yaklaşık 11:30’da MyAppsAnywhere ortamında bir siber güvenlik saldırısının belirtilerini belirledi. Mühendislerden oluşan ekibimiz, tehdidi izole etmek ve etkiyi en aza indirmek için o zamandan beri aktif bir olay köprüsü üzerinde çalışıyor.

Hosted GP, Hosted CRM, Hosted Exchange ve Hosted Sharepoint’i içeren MyAppsAnywhere hizmetleri bir sonraki duyuruya kadar çevrimdışı olacaktır.

Şu anda NetStandard’dan başka hiçbir hizmet etkilenmedi.” – NetStandard.

Şirket, saldırının kaynağını belirlemeye ve sistemleri tekrar çevrimiçi duruma getirmeye yardımcı olmak için sigorta sağlayıcılarıyla bağlantı kurduklarını söylüyor.

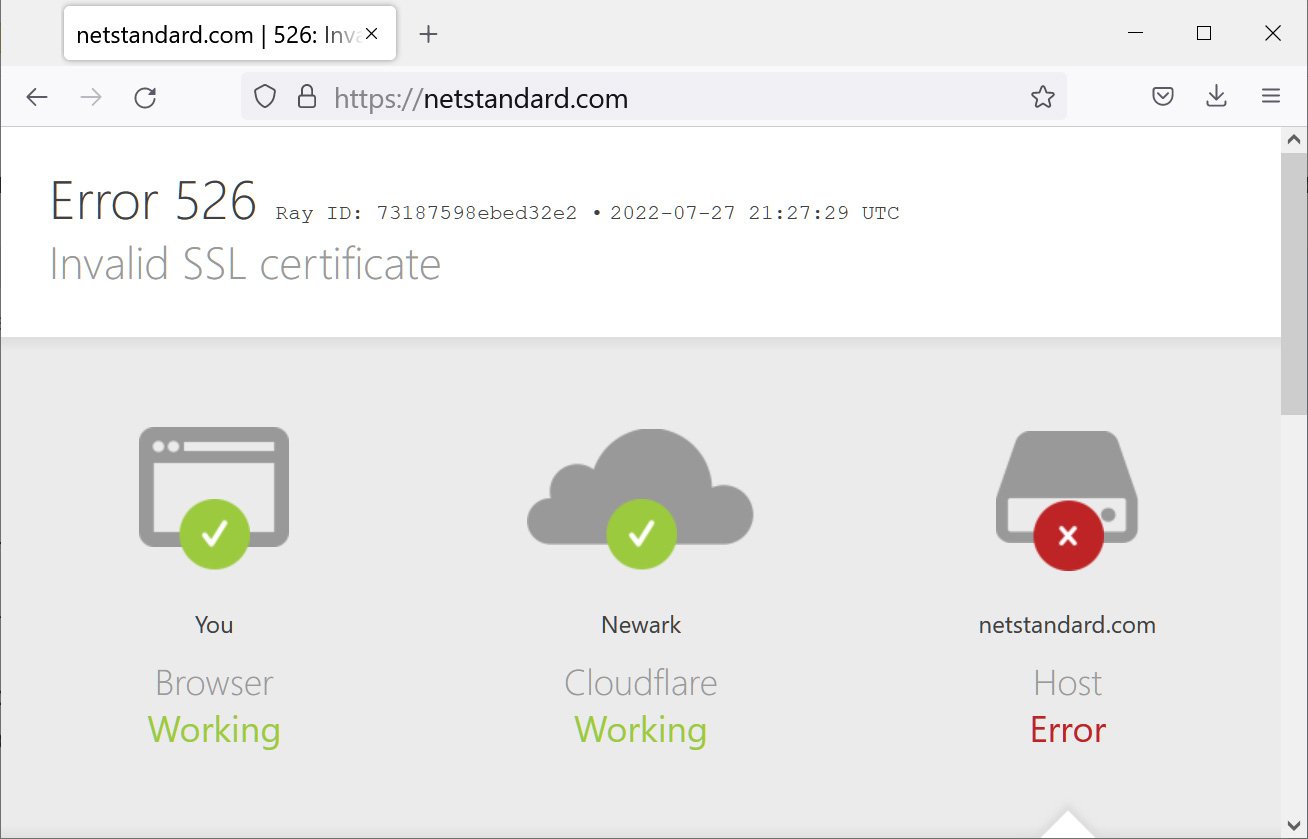

Şirket, yalnızca MyAppsAnywhere hizmetlerinin etkilendiğini söylese de, saldırının şirketin ana sitesinin de kapatılmasıyla daha geniş bir etkisi olduğu görülüyor.

Şirket, kesintiler hakkında müşterileri bilgilendirmek için saatlik Zoom aramalarına ev sahipliği yapıyor ve BleepingComputer, şirketin şu anda sigorta şirketleri tarafından sağlanan üçüncü taraf bir siber güvenlik firmasıyla çalıştığını söyledi.

NetStandard daha fazla ayrıntı paylaşmadığından, ne tür bir saldırının gerçekleştiği belli değil. Ancak güvenlik araştırmacıları, NetStandard’daki gibi siber saldırılarda yaygın olarak gördüğümüz gibi, bunun muhtemelen bir fidye yazılımı saldırısı olduğuna inanıyor.

NetStandard’a yönelik saldırı veya diğer bildirilmemiş siber saldırılar hakkında ilk elden bilgilere sahipseniz, +16469613731 numaralı telefondan Signal üzerinden bizimle gizli olarak iletişime geçebilirsiniz.

Bir tesadüf?

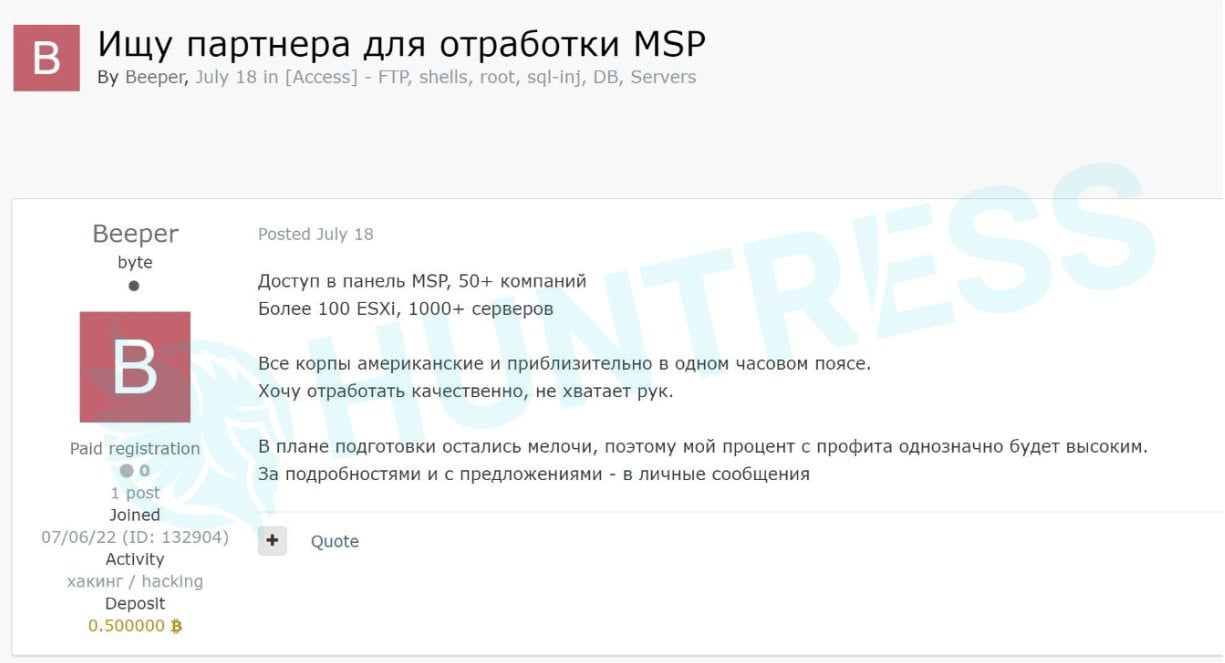

Bir tesadüf olabilir ki, Huntress Lab’ın CEO’su Kyle Hanslovan, dün bir tehdit aktörünün yönetilen bir hizmet sağlayıcısına saldırı düzenlemek için ortaklar aradığını gösteren bir ekran görüntüsünü tweetledi.

Rusça konuşan Exploit hack forumunda yayınlanan gönderiye göre, tehdit aktörü 50’den fazla şirketi, 100 VMware ESXi sunucusunu ve 1000’den fazla sunucuyu yöneten bir MSP paneline erişimi olduğunu iddia ediyor.

Kaynak: Kyle Hanslovan

Forum gönderisinde, tehdit aktörü, erişimlerinden nasıl para kazanılacağı konusunda diğer bilgisayar korsanlarından öneriler arıyor.

Çevrilmiş forum gönderisinde “Hazırlık açısından çok az şey kaldı, bu yüzden kâr yüzdem kesinlikle yüksek olacak. Ayrıntılar ve öneriler için – özel mesajlarda” yazıyor.

Bu forum gönderisinin NetStandard’a yapılan saldırıyla bağlantılı olup olmadığı belirsiz olsa da, bir fidye yazılımı üyesinin tehdit aktörüyle kendileriyle ortak olmak için iletişime geçmesi çok zor olmayacaktır.

MSP’ler, çok sayıda şirketi tek bir ihlal yoluyla aynı anda şifrelemenin kolay bir yolunu sundukları ve tehdit aktörleri için çok sayıda gasp fırsatı sağladığı için fidye yazılımı çeteleri için yüksek değerli bir hedeftir. Ayrıca, birçok şirket şifrelenirse, MSP’yi müşterilerinin verilerini korumak ve dosyalarını kurtarmak için bir fidye ödemeye zorlayabilir.

Geçmişte, GandCrab fidye yazılımı operasyonuna bağlı bir şirket ve daha sonra REvil, yönetilen hizmet sağlayıcılara yönelik saldırılara ilgi ve yetenek gösteren MSP’lere çok sayıda saldırı oldu.

Bununla birlikte, MSP’lere yönelik en önemli saldırı, REvil fidye yazılımının binlerce şirketi şifreleyen bir Kaseya tedarik zinciri saldırısı gerçekleştirdiği Temmuz 2021’de gerçekleşti.

BleepingComputer, saldırıyla ilgili sorularla NetStandard’a ulaştı ancak şu anda bir yanıt alamadı.