Linux çekirdeğindeki sekiz yıllık bir güvenlik açığının ayrıntıları, araştırmacıların “Dirty Pipe kadar kötü” olduğunu söylediği ortaya çıktı.

dublajlı KirliKredi Northwestern Üniversitesi’nden bir grup akademisyen tarafından, güvenlik zayıflığı, ayrıcalıkları maksimum düzeye çıkarmak için önceden bilinmeyen bir kusurdan (CVE-2022-2588) yararlanıyor.

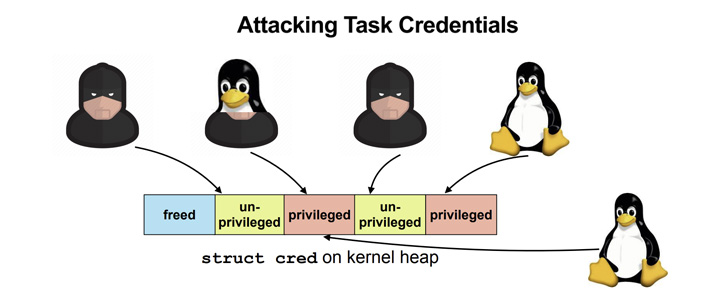

Araştırmacılar Zhenpeng Lin, Yuhang Wu ve Xinyu Xing, “DirtyCred, ayrıcalığı yükseltmek için ayrıcalıklı olmayan çekirdek kimlik bilgilerini ayrıcalıklı olanlarla değiştiren bir çekirdek istismar konseptidir” dedi. “Çekirdek yığınındaki kritik veri alanlarının üzerine yazmak yerine, DirtyCred ayrıcalıklı olmak için yığın belleği yeniden kullanma mekanizmasını kötüye kullanıyor.”

Bu üç adım gerektirir –

- Güvenlik açığıyla birlikte kullanımdaki ayrıcalıksız bir kimlik bilgisini serbest bırakın

- su, mount veya sshd gibi ayrıcalıklı bir kullanıcı alanı sürecini tetikleyerek, serbest bellek yuvasında ayrıcalıklı kimlik bilgilerini tahsis edin

- Ayrıcalıklı bir kullanıcı olarak çalış

Araştırmacılara göre yeni sömürü yöntemi, kirli boruyu bir sonraki seviyeye iterek, etkilenen çekirdeğin herhangi bir sürümü üzerinde çalışabilecek şekilde daha genel ve güçlü hale getiriyor.

Araştırmacılar, “İlk olarak, belirli bir güvenlik açığına bağlanmak yerine, bu istismar yöntemi, çift serbest yeteneği olan herhangi bir güvenlik açığının kirli boru benzeri yetenek göstermesine izin veriyor” dedi.

“İkincisi, tüm çekirdek korumalarını atlayabilen kirli boru gibi olsa da, sömürü yöntemimiz, Dirty Pipe’ın yapamayacağı konteynırdan aktif olarak kaçma yeteneğini bile gösterebilir.”

CVE-2022-0847 (CVSS puanı: 7.8) olarak izlenen ve 5.8’den başlayan Linux çekirdek sürümlerini etkileyen Dirty Pipe, boru alt sistemindeki, ayrıcalıklı olmayan işlemlerin keyfi okunabilir dosyalara yazmasına ve ayrıcalık yükselmesine yol açmasına izin veren bir güvenlik açığına atıfta bulunur.

Sömürülebilir güvenlik açığı, benzerliklerine dayanarak 2016 yılında keşfedilen Dirty Cow güvenlik açığından sonra çağrıldı.

Nesnelerin ayrıcalıklarına göre değil türlerine göre yalıtıldığı göz önüne alındığında, araştırmacılar, çapraz önbellek saldırılarını önlemek için ayrıcalıklı kimlik bilgilerini sanal bellek kullanan ayrıcalıklı olmayanlardan ayırmayı önerir.