Gootkit hizmet olarak erişim (AaaS) kötü amaçlı yazılımının operatörleri, şüpheli olmayan kurbanları tehlikeye atmak için güncellenmiş tekniklerle yeniden ortaya çıktı.

Trend Micro araştırmacıları Buddy Tancio ve Jed Valderama geçen hafta yazdıkları bir yazıda, “Geçmişte Gootkit kötü amaçlı dosyaları maskelemek için ücretsiz yükleyiciler kullanıyordu; şimdi ise kullanıcıları bu dosyaları indirmeye kandırmak için yasal belgeleri kullanıyor” dedi.

Bulgular, Ocak ayında muhasebe ve hukuk firmalarının çalışanlarını virüslü sistemlere kötü amaçlı yazılım dağıtmaya yönelik yaygın saldırıları açıklayan eSentire’ın önceki raporuna dayanıyor.

Gootkit, diğer kötü niyetli aktörlere bir fiyat karşılığında kurumsal ağlara giden bir yol sağladığı ve fidye yazılımı gibi gerçek zarar verici saldırıların önünü açtığı bilinen, çoğalan yeraltı erişim komisyoncuları ekosisteminin bir parçasıdır.

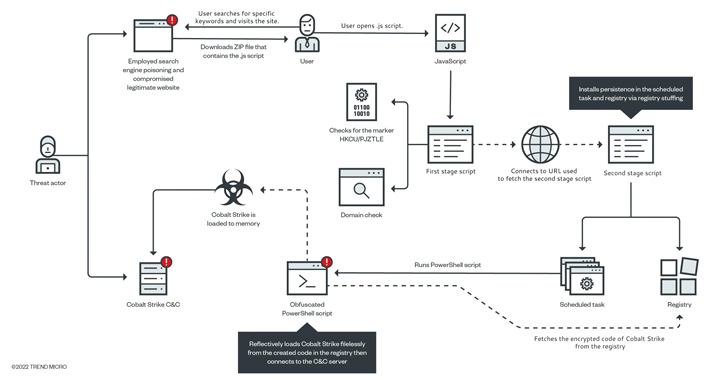

Yükleyici, şüpheli olmayan kullanıcıları, emlak işlemleri için ifşa sözleşmeleriyle ilgili olduğu iddia edilen kötü amaçlı yazılım yüklü ZIP paket dosyalarını barındıran güvenliği ihlal edilmiş web sitelerini ziyaret etmeye çekmek için SEO zehirlenmesi adı verilen bir teknik olan kötü amaçlı arama motoru sonuçlarını kullanır.

Araştırmacılar, “SEO zehirlenmesi ve güvenliği ihlal edilmiş meşru web sitelerinin birleşimi, kullanıcıları genellikle tetikte tutacak kötü niyetli faaliyet göstergelerini maskeleyebilir” dedi.

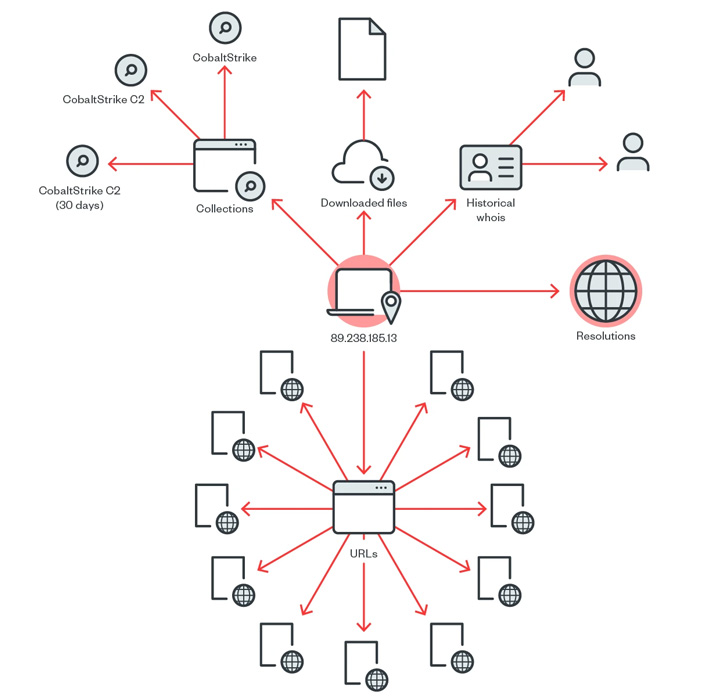

ZIP dosyası, kendi adına, doğrudan bellekte dosyasız olarak çalışan sömürü sonrası etkinlikler için kullanılan bir araç olan bir Kobalt Strike ikili dosyasını yükleyen bir JavaScript dosyası içerir.

Araştırmacılar, “Gootkit hala aktif ve tekniklerini geliştiriyor” dedi. “Bu, diğer tehdit aktörleri onu kullanmaya devam ettiği için bu operasyonun etkili olduğunu kanıtladı.”