%20(1).webp?w=1068&resize=1068,0&ssl=1)

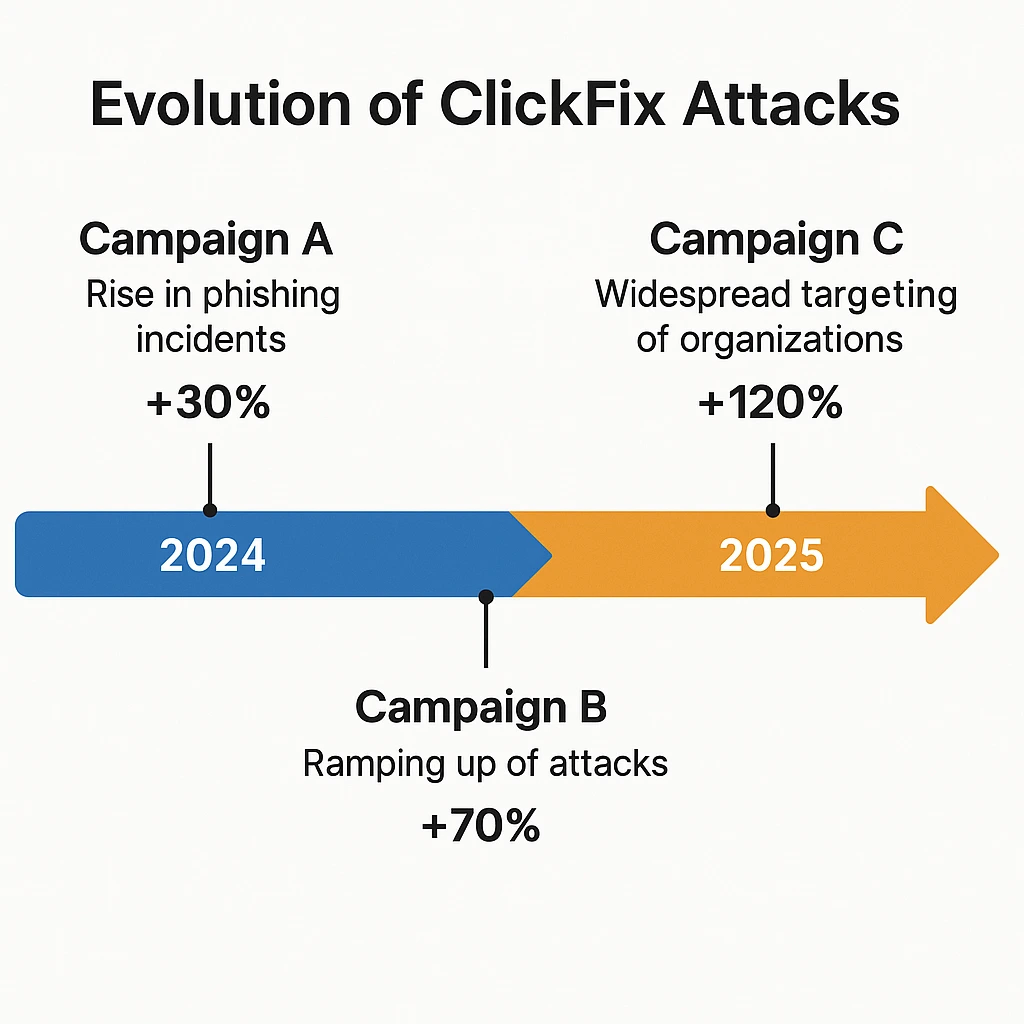

ClickFix, sosyal mühendislik saldırılarında sofistike bir evrimi temsil eden 2025’in en tehlikeli ve hızla büyüyen siber güvenlik tehditlerinden biri olarak ortaya çıktı.

Bu aldatıcı teknik, 2025’in ilk yarısında benzeri görülmemiş bir% 517 arttı ve kimlik avı sonrası ikinci en yaygın saldırı vektörü haline geldi ve bloke edilen tüm saldırıların yaklaşık% 8’ini oluşturdu.

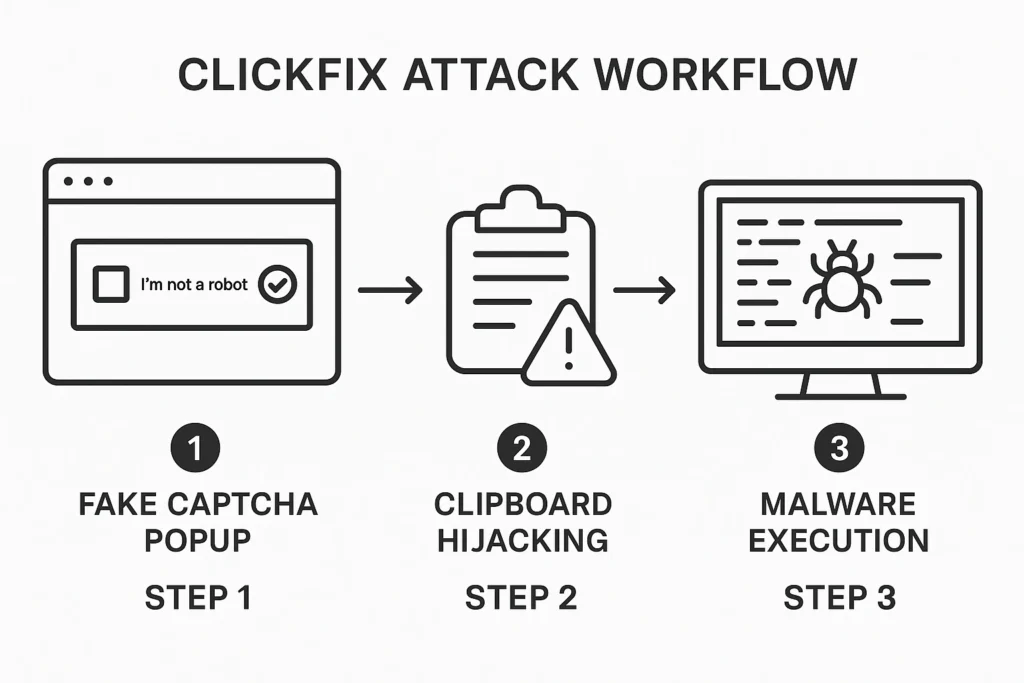

Teknik güvenlik açıklarına dayanan geleneksel kötü amaçlı yazılım dağıtım yöntemlerinin aksine, ClickFix insan psikolojisini ve güvenini kullanır, kullanıcıları dikkatle hazırlanmış sahte hata mesajları ve doğrulama istemleri yoluyla kendi cihazlarında kötü amaçlı komutlar yürütmeye kandırır.

Saldırının etkinliği, PowerShell ve Windows Run iletişim kutusu gibi güvenilir sistem araçlarından yararlanarak geleneksel güvenlik kontrollerini atlama yeteneğinde yatıyor ve algılamayı son derece zorlaştırıyor.

Siber suçlulardan Rusya’nın APT28, Kuzey Kore’nin kimuky ve İran’ın Muddywater dahil olmak üzere ulus devlet gruplarına kadar tehdit aktörleri, Lumma Stealer, Darkgate, Netsupport sıçan ve asenkron dahil olmak üzere çeşitli kötü amaçlı yazılım ailelerini dağıtmak için bu tekniği benimsedi.

ClickFix Sosyal Mühendislik Taktiği

ClickFix, psikolojik manipülasyonda bir masterclass’ı temsil eder ve kullanıcıların BT ekiplerini uyarmak yerine sorunları bağımsız olarak çözme arzusunu kullanır.

Saldırı genellikle kullanıcılar, web sitelerine göz atarken, e -posta eklerini açarken veya kötü amaçlı reklamlara tıklarken meşru bir hata mesajı veya doğrulama istemi gibi görünen şeylerle karşılaştığında başlar.

İşte ClickFix Sosyal Mühendislik Taktik Bölümü için kapsamlı bir tablo:

| Taktik unsur | Uygulama yöntemi | Psikolojik manipülasyon | Hedef güvenlik açığı | Başarı Göstergeleri |

|---|---|---|---|---|

| Sahte hata mesajları | Tarayıcı güncellemelerini, belge erişim hatalarını veya derhal dikkat gerektiren sistem sorunlarını iddia eden ikna edici hata iletişim kutuları oluşturur | Kullanıcının teknik sorunları hızlı ve bağımsız olarak çözme arzusundan yararlanır | BT üzerinden self servis çözümleri tercih eden kullanıcılar istekleri desteklemek | Farklı kullanıcı popülasyonlarında sahte hata mesajlarında yüksek tıklama oranları |

| Captcha Takliti | “İnsan Olduğunu Doğrula” veya “Robot Değilim” mesajlarıyla sahte Recaptcha doğrulama ekranlarını sunar | Şüpheyi azaltmak için meşru doğrulama sistemlerine aşinalıktan yararlanır | Web sitesi erişimi için CAPTCHA doğrulamalarını tamamlamak için koşullu kullanıcılar | Tanıdık doğrulama arayüz tasarımı yoluyla kullanıcı şüpheciliğinin etkili baypası |

| Aciliyet ve otorite | Veri kaybını, güvenlik ihlallerini veya sistem arızalarını önlemek için gerekli acil eylemi öneren yapay zaman baskısı oluşturur | Psikolojik baskı ve yapay son tarihler yoluyla eleştirel düşünceyi azaltır | Sistem güvenliği ve veri koruması konusunda kaygıya eğilimli kullanıcılar | Zamana duyarlı dil dahil edildiğinde artan uyum oranları |

| Güven Sömürü | Mimics Arayüzleri ve Microsoft, Google ve Meşru Yazılım Uygulamaları gibi tanınmış teknoloji şirketlerinden gelen mesajlar | Tanıdık teknoloji markaları ve hizmetleriyle yerleşik güven ilişkilerini kullanma | Yerleşik teknoloji şirketlerinde yüksek güven seviyelerine sahip kullanıcılar | Yaygın olarak kullanılan ve güvenilir platformları taklit ederken daha yüksek başarı oranları |

| Arayüz taklitçisi | Resmi görünümlü logoları, renk şemalarını ve meşru iletişimi yansıtan dil kalıplarını içerir | Otantik arayüzlere görsel benzerlik yoluyla bilişsel önyargı yaratır | Özgünlük doğrulaması için görsel ipuçlarına güvenen kullanıcılar | Otantik görsel görünüm nedeniyle azaltılmış algılama oranları |

| Problem-Çözüm Çerçevesi | Kullanıcıları, sorunları uyarmadan bağımsız olarak çözebilen problem çözücüler olarak konumlandırır | Örgütsel gözetimden kaçınırken kullanıcı özerkliğine ve teknik yeterliliğe itiraz ediyor | Teknik yeteneği göstermek ve BT ekiplerine bağımlılıktan kaçınmak isteyen kullanıcılar | Güçlendirme mesajlaşma ve teknik özerklik yoluyla gelişmiş kullanıcı katılımı |

Bu tablo, ClickFix sosyal mühendislik taktiklerinin temel insan psikolojik özelliklerini ve davranışsal kalıplarını sistematik olarak nasıl kullandığını ve bu da onu mevcut manzaradaki en etkili siber güvenlik tehditlerinden biri haline getirdiğini göstermektedir. Her taktik unsur, kullanıcı şüpheciliği ve güvenlik bilinci eğitiminin üstesinden gelmek için sinerjik olarak çalışır.

Pano enjeksiyonu ve komut yürütme

ClickFix’in teknik karmaşıklığı, “çantalama” olarak bilinen bir süreç olan pano manipülasyon mekanizmasında yatmaktadır. Kullanıcılar kötü niyetli istemle etkileşime girdiğinde, JavaScript kodu panolarını kötü amaçlı komutlarla doldurmak için arka planda sessizce yürütülür.

| Faz | Teknik süreç | Teknik detaylar | Güvenlik Baypas Yöntemi |

|---|---|---|---|

| JavaScript yük dağıtım | Kötü niyetli web siteleri, kullanıcı etkileşimlerini sahte hata mesajları veya captcha istemleri ile izleyen JavaScript kodunu enjekte edin | Gizli JavaScript, DOM olaylarını izler, tetik aktivasyonuna kadar tespit edilmez. | Güvenlik açıklarından yararlanmadan tarayıcı güvenlik bağlamında çalışır |

| Otomatik pano nüfusu | “Düzelt” düğmesine tıkladıktan sonra JavaScript, pano içeriğini kötü amaçlı PowerShell komutu ile değiştiren copytoclipboard işlevini yürütür | Base64 kodlu PowerShell komutları, tarayıcı API’lerini kullanarak pano içeriğini sessizce değiştirin | Kullanıcı komutu yürütene kadar dosya indirme veya şüpheli ağ etkinliği yok |

| Komuta şaşkınlık | PowerShell komut dosyaları, dizeleri çözmek için ATOB () yöntemi gibi Base64 kodlama ve gizleme tekniklerini kullanır | Çoklu kodlama katmanları, kötü niyetli etkinlikleri maskelemek için “ipconfig /flushdns” gibi meşru komutları içerir | Kötü niyetli kodla karıştırılmış meşru görünümlü komutlar Statik analizden kaçınır |

| Kullanıcı Öğretim Dizisi | Arayüz Kılavuzları Kullanıcılar: Win+R → tuşuna basın. Yapıştırılmış komutu yürütmek için Ctrl+V → Enter tuşuna basın | Adım adım görsel talimatlar kullanıcı güveninden yararlanır ve teknik meşruiyet duygusu yaratır | Sosyal Mühendislik, kullanıcı uyumluluğuna güvenerek teknik kontrolleri atlar |

| Sessiz infaz | Komut, uzak sunuculardan yükleri indirmek ve yürütmek için güvenilir Windows Utilities’i (MSHTA.EXE, PowerShell) kaldırır | Güvenlik denetimlerini atlamak için Microsoft HTML Uygulama Ana bilgisayar ve güvenilir sistem araçlarını kullanır | Güvenilir Windows Utilities, güvenlik uyarılarını tetiklemeden kötü amaçlı kod yürütür |

Bu tablo, ClickFix panosu enjeksiyon işleminin her aşamasının teknik düzeyde nasıl çalıştığını gösterirken, bu saldırı vektörünü geleneksel siber güvenlik savunmalarına karşı bu kadar etkili hale getiren güvenlik bypass mekanizmalarını aynı anda açıklar.

Pano enjeksiyon tekniği özellikle sinsidir, çünkü son yürütme adımına kadar tamamen tarayıcı güvenlik bağlamında çalışır. Modern tarayıcıların güvenlik özellikleri bu sosyal mühendislik yaklaşımını tespit edemez, çünkü gerçek bir güvenlik açığı sömürüsü gerçekleşmez.

ClickFix kötü amaçlı yazılım saldırıları

Gerçek dünya tıklama kampanyaları, tekniğin çoklu enfeksiyon vektörlerinde çeşitli kötü amaçlı yazılım yükleri sunmada çok yönlülüğünü göstermiştir.

Saldırı metodolojisi hem siber suçlu kuruluşlar hem de devlet destekli tehdit grupları tarafından benimsenmiştir ve bu da dünya çapında önemli güvenlik olaylarına neden olmuştur.

Başlıca Kampanya Örnekleri:

Lumma Stealer Dağıtım Ağı: Microsoft Tehdit İstihbaratı, Nisan 2025’te Etherhiding’i (blockchain yük depolama) ClickFix Sosyal Mühendisliği ile birleştiren sofistike bir kampanyayı belgeledi.

Operasyon çok sayıda web sitesinden ödün verdi ve kötü amaçlı kodları barındırmak için Binance akıllı zincir sözleşmelerini kullandı ve geleneksel engelleme yöntemlerini etkisiz hale getirdi.

.webp)

Sağlık Sektörü Hedefleme: ABD Sağlık ve İnsan Hizmetleri Bakanlığı, özellikle sağlık kuruluşlarını hedefleyen birden fazla ClickFix kampanyası bildirdi. Bu saldırılar, tıbbi yazılım güncellemelerini ve elektronik sağlık kayıt sistemi bildirimlerini taklit ederek Darkgate kötü amaçlı yazılım ve VIDAR Stealer’ın dağıtılmasına yol açtı. Kampanyalar küresel olarak 300’den fazla sağlık tesisini başarıyla tehlikeye attı.

İsviçre Ricardo Marketplace Kampanyası: Güvenlik araştırmacıları, Ricardo e-ticaret platformunu taklit ederek İsviçre organizasyonlarını hedefleyen bir Almanca ClickFix operasyonu belirlediler. Mağdurlar, pazar faaliyetleri hakkında meşru görünümlü e-postalar aldılar ve bu da onları sahte captcha sayfalarına götürdüler. Kampanya, Dropbox’ta barındırılan zip dosyaları aracılığıyla Asyncrat ve Purelog Stealer’ı dağıttı.

- Rus APT28: Ukrayna hükümet kuruluşlarını hedefleyen kampanyalarda, şanslı gönüllü bilgi stealer’ı sahte belge paylaşım bildirimleri aracılığıyla dağıttı.

- Kuzey Koreli Kimuky: Sohbete dayalı sosyal mühendislikte Japon diplomatları olarak poz verdi ve sonunda hedefleri Quasar Rat’ı dağıtan ClickFix özellikli sitelere yönlendirdi.

- İranlı çamurlu su: ClickFix’i kritik altyapıyı hedefleyen daha geniş casusluk kampanyalarına dahil edin.

Kötü amaçlı yazılım çeşitliliği: ClickFix kampanyaları başarıyla teslim edildi:

- Bilgi Stealers: Kimlik bilgisi hasat için Lumma Stealer, Snakestealer, Redline Stealer ve Vidar Stealer.

- Uzaktan Erişim Truva atları: Kalıcı sistem kontrolü için Netsupport Sıçan, Asyncrat, Darkgate ve Sectoprat.

- Bankacılık Kötü Yazılım: Finansal dolandırıcılık operasyonları için Danabot.

- Fidye yazılımı: Interlock Fidye Yazılımı Grubu, kurumsal ortamlarda ilk erişim için ClickFix’i benimsedi.

- Sıkıştırma sonrası araçlar: İleri kalıcı tehdit faaliyetleri için Havoc C2 çerçevesi.

Saldırı İstatistikleri ve Etki:

ESET telemetri verileri, ClickFix saldırılarının Japonya, Peru, Polonya, İspanya ve Slovakya’daki en yüksek algılama hacimlerine sahip belirli coğrafi bölgelerde yoğunlaştığını ortaya koymaktadır.

Tekniğin etkinliği, yeraltı forumlarında satılan ticari ClickFix inşaatçılarının geliştirilmesine yol açarak, teknik olarak daha az yetenekli siber suçluların sofistike sosyal mühendislik kampanyaları başlatmasını sağladı.

Reliaquest araştırması, ClickFix’in o kadar yaygın hale geldiğini gösteriyor ki, şimdi 2025’te öncelikle ClickFix teslimat kampanyaları nedeniyle önemli bir büyüme yaşayan Sectoprat gibi gelişmekte olan kötü amaçlı yazılım ailelerinin başarısını yönlendiriyor.

Tekniğin e -posta filtrelerini, uç nokta koruma sistemlerini ve ağ güvenlik kontrollerini atlama yeteneği, siber suçlu ekosistem boyunca başlangıç erişim için tercih edilen bir yöntem haline getirmiştir.

ClickFix saldırılarının hızlı bir şekilde benimsenmesi ve başarı oranı, sosyal mühendislik sofistike’nin sistem uzlaşmasının birincil yolu olarak teknik sömürüyü aştığı tehdit ortamında temel bir değişimin altını çizmektedir.

Kuruluşlar, güvenlik stratejilerini, yazılım güvenlik açıklarından ziyade güven ve aşinalıktan yararlanan bu insan merkezli saldırı vektörünü ele almak için uyarlamalıdır.

Bu hikayeyi ilginç bul! Daha fazla güncelleme almak için bizi LinkedIn ve X’te takip edin.