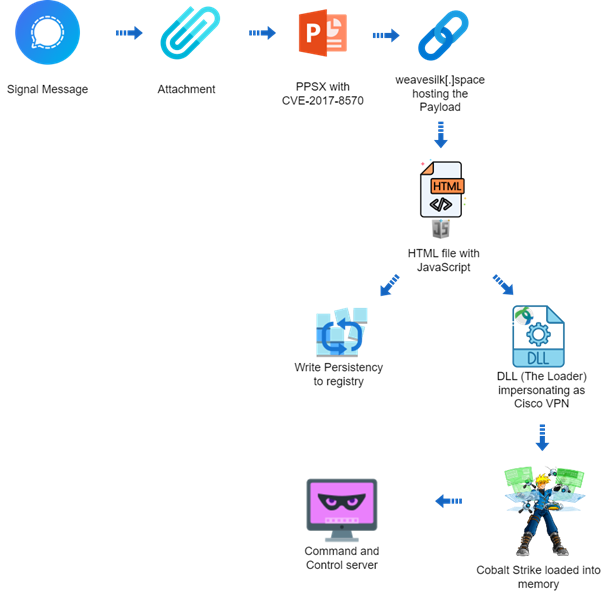

Bilgisayar korsanları, Ukrayna’daki sistemleri hedef alan kötü şöhretli Cobalt Strike Beacon’ı dağıtmak için eski bir Microsoft Office güvenlik açığı olan CVE-2017-8570’den yararlandı.

Durumu yakından takip eden ekip, saldırının tüm aşamalarını başarıyla tespit etti.

Saldırı, ilk olarak 2017’de tanımlanan bir güvenlik açığı olan CVE-2017-8570’in kullanılmasıyla başlıyor.

Bu güvenlik açığı, saldırganların özel hazırlanmış dosyalar aracılığıyla rastgele kod yürütmesine olanak tanıyor ve bu da onu ilk erişim için güçlü bir araç haline getiriyor.

Is Your Network Under Attack? - Read CISO’s Guide to Avoiding the Next Breach - Download Free Guide

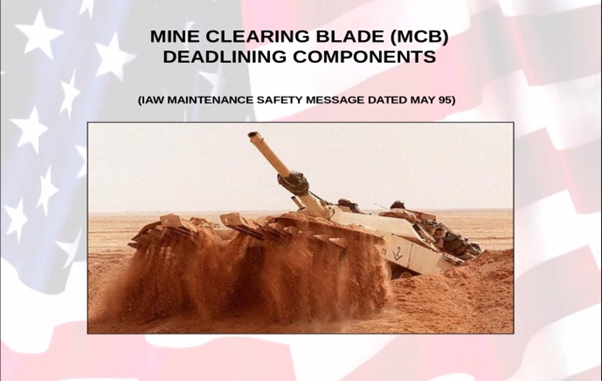

Saldırganlar, mayın temizleme tank bıçaklarına yönelik eski bir ABD Ordusu talimat kılavuzu gibi görünen kötü amaçlı bir PPSX (PowerPoint Slayt Gösterisi) dosyası kullandı.

Dosya, geleneksel güvenlik önlemlerini atlayacak şekilde akıllıca tasarlandı.

Yükü gizlemek, diskte depolamayı önlemek ve analizi karmaşık hale getirmek için bir HTTPS URL’sinden önce bir “komut dosyası:” öneki kullanan, harici bir OLE nesnesiyle uzaktan ilişki içeriyordu.

Bu teknik, saldırganların karmaşıklığını ve gizlilik ve ısrarcılığa odaklanmasını vurgular.

Deep Instinct Threat Lab, bu siber saldırının ortaya çıkarılmasında ve analiz edilmesinde çok önemli bir rol oynadı.

Etkili Kötü Amaçlı Yazılım Analizi için ANY.RUN’u Şirketinize Entegre Edin

SOC, Tehdit Araştırması veya DFIR departmanlarından mısınız? Öyleyse, 400.000 bağımsız güvenlik araştırmacısından oluşan çevrimiçi topluluğa katılabilirsiniz:

- Gerçek Zamanlı Tespit

- İnteraktif Kötü Amaçlı Yazılım Analizi

- Yeni Güvenlik Ekibi Üyelerinin Öğrenmesi Kolay

- Maksimum veriyle ayrıntılı raporlar alın

- Linux’ta ve tüm Windows İşletim Sistemi Sürümlerinde Sanal Makineyi Kurma

- Kötü Amaçlı Yazılımlarla Güvenli Bir Şekilde Etkileşim Kurun

Tüm bu özellikleri şimdi sanal alana tamamen ücretsiz erişimle test etmek istiyorsanız:

ANY.RUN’u ÜCRETSİZ deneyin

Detaylı analize rağmen operasyonun bilinen herhangi bir tehdit aktörüne atfedilemediği görüldü.

Bu atıf eksikliği, bu saldırılara karşı savunmayı karmaşık hale getiriyor çünkü rakibi anlamak, taktiklerini ve tekniklerini tahmin etmek ve hafifletmek açısından kritik önem taşıyor.

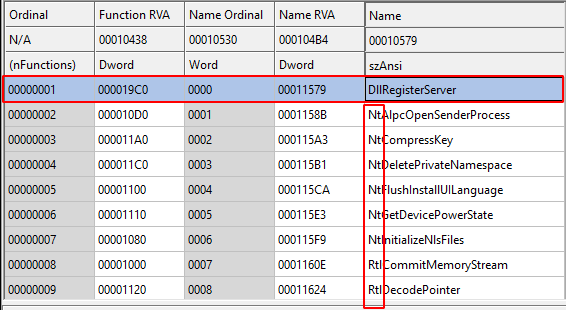

Kobalt Saldırı İşareti: Özel Yükleyici

Bu kampanyanın merkezinde, güçlü komuta ve kontrol (C&C) yetenekleri ve daha fazla yükü dağıtma esnekliği nedeniyle siber saldırganlar arasında popüler bir araç olan Cobalt Strike Beacon için özel bir yükleyici kullanmak yer alıyor.

Bu saldırıda kullanılan Cobalt Strike Beacon, akıllıca popüler bir fotoğrafçılık sitesi görünümüne bürünen ancak şüpheli koşullar altında barındırılan bir C&C sunucusuyla iletişim kuracak şekilde yapılandırılmıştı.

Beacon’ın konfigürasyonu, yazılımın lisans_id’si 0 ile gösterilen kırık bir sürümünü ve alan adı, URI ve şifrelenmiş değişimler için genel anahtar da dahil olmak üzere C&C iletişimleri için ayrıntılı talimatlar içeriyordu.

Bu kurulum, yalnızca ele geçirilen sistemler üzerinde sağlam kontrolü kolaylaştırmakla kalmıyor, aynı zamanda savunucuların iletişimi engelleme veya bozma çabalarını da karmaşık hale getiriyor.

Teknolojileri, ilk belge tesliminden Kobalt Saldırı İşaretinin uygulanmasına kadar saldırının tüm aşamalarını başarıyla tespit etti.

Bu kapsamlı tespit yeteneği, saldırganların tespitten kaçınmak için sürekli olarak yöntemlerini geliştirdikleri bir ortamda kritik öneme sahiptir.

Çıkarımlar ve Öneriler

Bu saldırı, siber güvenlik alanında dikkatli olmanın ve gelişmiş algılama yeteneklerinin önemini vurgulamaktadır.

Kuruluşların, CVE-2017-8570 gibi bilinen güvenlik açıklarını gidermek için sistemlerini düzenli olarak güncellemeleri önerilir.

Özel Cobalt Strike yükleyicilerinin oluşturduğu karmaşık tehditleri belirlemek ve azaltmak için gelişmiş tehdit algılama çözümlerinden yararlanın.

Durum geliştikçe, siber güvenlik topluluklarının bilgi paylaşması ve savunma stratejileri üzerinde işbirliği yapması, siber düşmanlardan bir adım önde kalmalarını sağlamaları hayati önem taşımaya devam ediyor.

Combat Email Threats with Easy-to-Launch Phishing Simulations: Email Security Awareness Training -> Try Free Demo