McAfee Labs'ın son bulguları, siber güvenlik ortamında endişe verici bir eğilimi ortaya çıkardı: PDF dosyaları yoluyla kötü amaçlı yazılım dağıtımında önemli bir artış. Bu açıklama özellikle endişe verici çünkü kötü amaçlı yazılımların öncelikle şüpheli web siteleri veya indirmeler yoluyla yayıldığı yönündeki geleneksel görüşe meydan okuyor. Bunun yerine, görünüşte zararsız olan e-postaların, özellikle de PDF ekleri olanların, siber suçlular için tercih edilen bir vektör haline geldiği görülüyor.

Neden PDF'ler?

PDF dosyalarından yararlanmaya yönelik değişimin izleri, Microsoft'un internet üzerinden gönderilen Office dosyalarına yönelik makro engelleme önlemleri uygulamasına kadar uzanabilir. Bu hamle, tehdit aktörlerini e-posta tabanlı kötü amaçlı yazılımları dağıtmak için alternatif yollar aramaya zorladı. PDF'lerin karmaşık yapıları nedeniyle istismara karşı özellikle duyarlı oldukları kanıtlanmıştır. Belgeleri e-posta yoluyla dağıtma aracı olarak yaygın kullanımları, kullanıcıların kendilerine duyduğu güveni artırmak isteyen saldırganlar için onları çekici bir hedef haline getiriyor. Saldırganlar, daha sonra kötü amaçlı web sitelerinde barındırılan bu PDF'lere veriler yerleştirerek, kullanıcıları kolayca kötü amaçlı yazılım indirmeleri için kandırabilir.

Enfeksiyon Zinciri

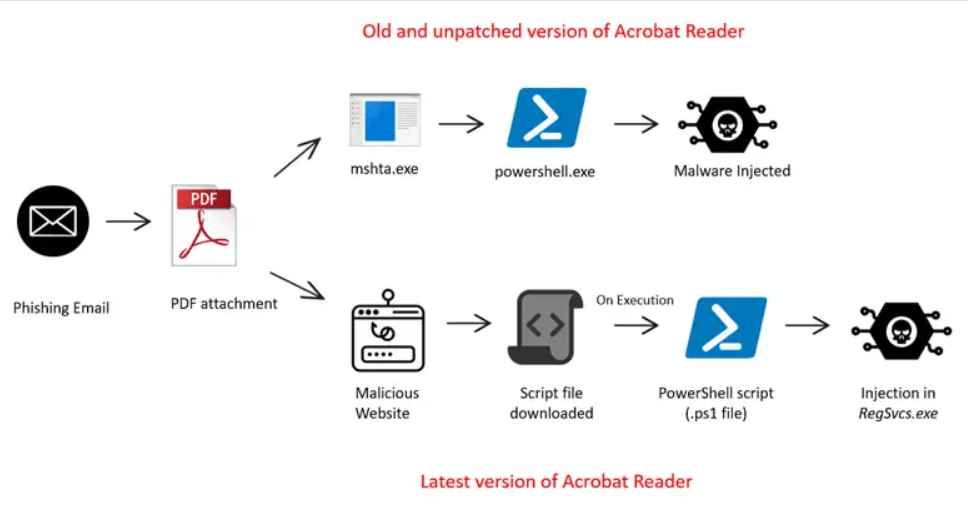

Ortaya çıkan bu tehdidin dikkate değer bir örneği, Ajan Tesla olarak bilinen kötü amaçlı yazılımdır. Bulaşma süreci, kötü amaçlı bir PDF eki içeren bir e-postayla başlar. Kurbanın cihazında yüklü olan Acrobat Reader sürümüne bağlı olarak saldırı farklı şekillerde gerçekleşir. Acrobat Reader'ın eski sürümlerinde, PDF'ler doğrudan gömülü JavaScript'i çalıştırabilir ve bu da kötü amaçlı yüklerin otomatik olarak başlatılmasına yol açar. Acrobat Reader'ın en son sürümüne sahip kullanıcılar için PDF, onları kötü amaçlı yazılımın indirildiği kötü amaçlı bir web sitesine yönlendirir.

Yakın zamanda gerçekleşen bir saldırıda, Booking.com'dan gelen meşru bir iletişim gibi görünen “Booking.com-1728394029.pdf” adlı bir PDF kullanıldı. Bu PDF, kullanıcıları aldatıcı bir web sitesine yönlendirmek için tasarlanmış gömülü URL'ler ve onaltılık veriler içeriyordu; bu da bu saldırıların karmaşıklığını daha da ortaya koyuyordu.

İnfaz ve Savunmadan Kaçış

Kötü amaçlı yazılım, yürütüldükten sonra tespit edilmekten kaçınmak ve virüslü sistemde kalıcılık sağlamak için tasarlanmış karmaşık bir süreç izler. Bu, sistem savunmalarının devre dışı bırakılmasını, kalıcılık için kayıt defteri girişlerinin oluşturulmasını ve son veri yükünün meşru süreçlere eklenmesini içerir. Ağır şekilde gizlenmiş JavaScript dosyalarının kullanılması, kötü amaçlı kodun analizini ve tespitini zorlaştırır.

Ayrıcalık Artışı ve Kalıcılık

Saldırganlar, ayrıcalık yükseltme ve kötü amaçlı yazılımın sistemde aktif kalmasını sağlamak için çeşitli teknikler kullanır. Bu, kötü amaçlı yazılımın düzenli aralıklarla yürütülmesini tetikleyen, sistem yeniden başlatıldıktan sonra bile kalıcılığının sağlanmasını sağlayan zamanlanmış görevler ve kayıt defteri girişleri oluşturmayı içerir.

Sızma

Bu saldırıların en endişe verici yönlerinden biri, Telegram botlarının veri sızdırma amacıyla kullanılmasıdır. Saldırganlar, Telegram'ın güvenli ve anonim doğasından yararlanarak, virüslü sistemdeki hassas bilgileri şüphe uyandırmadan sızdırabilirler. Bu sızma yöntemi, bu tür alışılmadık veri hırsızlığı tekniklerini tespit edip engelleyebilecek sağlam güvenlik önlemlerine olan ihtiyacın altını çiziyor. PDF dosyaları aracılığıyla kötü amaçlı yazılım dağıtımındaki artış, gelişen tehdit manzarasının açık bir hatırlatıcısıdır. Siber suçlular, güvenilir dosya formatlarından yararlanmanın ve güvenlik önlemlerini atlatmanın yenilikçi yollarını bulmaya devam ediyor. Bu eğilim, güncel güvenlik yazılımını korumanın, e-posta hijyenine dikkat etmenin ve kullanıcıları görünüşte zararsız eklerle ilişkili potansiyel riskler konusunda eğitmenin öneminin altını çiziyor. Saldırganlar yöntemlerini geliştirdikçe, siber güvenlik topluluğu bu karmaşık tehditlere karşı savunma geliştirme konusunda dikkatli ve proaktif kalmalıdır.

Bilgi güvenliği uzmanı, şu anda risk altyapısı uzmanı ve araştırmacısı olarak çalışmaktadır.

Risk ve kontrol süreci, güvenlik denetimi desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.