Geçen hafta bulut hizmetlerinin sağladığı sahte güvenlik hissinden bahsederken, bugün bulut hizmetlerinden yararlanmanın şirketlerin mevcut siber güvenlik gereksinimlerini karşılamaktan ne kadar uzak olduğunu bir kez daha görüyoruz.

Amazon, müşterilerini Amazon EKS IAM kimlik doğrulama sistemindeki bir kusur hakkında bilgilendiren bir yayın yaptı:

Yakın zamanda bir güvenlik araştırmacısı, Amazon Elastic Kubernetes hizmeti tarafından kullanılan AWS IAM Kubernetes Authenticator’da bir sorun bildirdi. Servis (EKS). Araştırmacı, isteğin dize içeriğinde “AccessKeyID” şablon parametresini kullanmak üzere yapılandırıldığında eklentide bir parametre doğrulama sorunu tespit etti. Sorun, bilgili bir saldırganın bir Kubernetes kümesi içinde ayrıcalıkları yükseltmesine izin verebilirdi.

AWS Güvenlik Bültenleri

EKS nedir?

Resmi AWS belgelerine göre, Amazon Elastic Kubernetes (EKS), “Kubernetes’i AWS’de kurmak, işletmek veya bakımını yapmak zorunda kalmadan çalıştırmak için” kullanılabilen yönetilen bir hizmettir (yani müşteri tarafından değil, AWS tarafından).

CVE-2022-2385

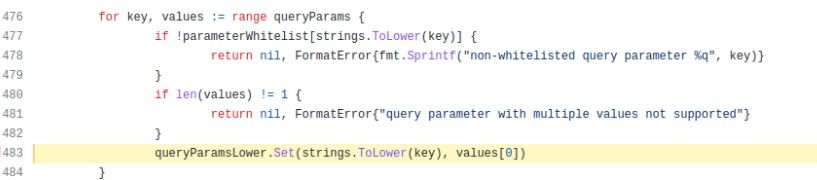

Güvenlik açığına neden olan kusur, Kubernetes için IAM kimlik doğrulama mekanizmasındaki belirli bir kod satırında bulunur:

Yukarıdaki kod parçacığının beklenen davranışı, alınan parametrenin büyük harf kullanımının, yani büyük ve küçük harf kullanımının doğrulanmasıdır. Ancak, bu doğrulama doğru bir şekilde gerçekleştirilmediği için mükerrer parametrelerin gönderilmesini mümkün kılmıştır.

Kimlik doğrulama sürecindeki bu kusur, bir saldırganın, geçerli bir veri iletiminin hileli olarak tekrarlandığı saldırılara karşı mevcut korumaları atlamasına izin verebilir (tekrar saldırıları).

Güvenlik açığı ilk günden beri var işlemek 12 Ekim 2017’de bu, hem yazılabilir eylemin hem de küme tanımlama belirteçlerinin ilk günden itibaren kullanılabilir olduğu anlamına gelir.

Özellikle, “AccessKeyID” parametresi aracılığıyla kullanıcı adının kullanılması, AWS’nin bu özelliği hizmete sunduğu 2 Eylül 2020’den itibaren mümkün olabilirdi.

Ancak, yalnızca “AccessKeyID” parametresini kullanan istemcilerin güvenlik açığından etkilendiğini ve Amazon’un 28 Haziran’da sorunu çözen bir yama yayınladığını belirtmekte fayda var, bu nedenle Amazon EKS hizmetinde Kubernetes için AWS IAM Authenticator kullanan kullanıcılar herhangi bir azaltıcı önlem almaya gerek yoktur.

Ancak, kendi Kubernetes kümelerini yöneten ve AWS IAM Authenticator’ın 0.5.9 sürümüne güncellenmesi gereken bir durum olan “AccessKeyID”yi kullanan müşteriler için durum böyle değildir.

Siber güvenlik ve kötü amaçlı yazılım araştırmacısıdır. Bilgisayar Bilimi okudu ve 2006 yılında siber güvenlik analisti olarak çalışmaya başladı. Aktif olarak siber güvenlik araştırmacısı olarak çalışıyor. Ayrıca farklı güvenlik şirketlerinde çalıştı. Günlük işi, yeni siber güvenlik olayları hakkında araştırma yapmayı içerir. Ayrıca kurumsal güvenlik uygulaması konusunda derin bir bilgi düzeyine sahiptir.