Son zamanlarda siber güvenlik alanında, YARN (Yet Another Resource Negotiator), Docker, Confluence ve Redis dahil olmak üzere çeşitli platformlarda yanlış yapılandırılmış sunucuların istismarında önemli bir artışa tanık olundu. Bilgisayar korsanları, kripto madenciliği işlemlerini yasa dışı bir şekilde yürütmek için bu güvenlik açıklarından yararlanıyor. Bu makale, güvenlik açıklarının doğasını, saldırganların işleyiş tarzını, işletmelere ve bireysel kullanıcılara yönelik sonuçlarını ve bu tür riskleri azaltmak için alınabilecek önlemleri inceleyerek bu saldırıların karmaşıklıklarını ele alıyor.

Güvenlik Açıklarını Anlamak

Bilgisayar korsanlarının istismar ettiği güvenlik açıkları öncelikle YARN, Docker, Confluence ve Redis'in sunucu kurulumlarındaki yanlış yapılandırmalardan kaynaklanıyor. Bu yanlış yapılandırmalar genellikle yöneticilerin en iyi güvenlik uygulamaları konusundaki gözetiminden veya farkındalık eksikliğinden kaynaklanır. Örneğin, Docker kapsayıcıları, yeterli erişim denetimleri olmadan varsayılan ayarlarla dağıtılabilir veya Redis veritabanları, parola koruması olmadan erişilebilir bırakılabilir.

Apache Hadoop ekosisteminin önemli bir bileşeni olan YARN, kümelerdeki bilgi işlem kaynaklarını yönetmek ve dağıtılmış uygulamaların yürütülmesini kolaylaştırmak için tasarlanmıştır. YARN, yanlış yapılandırıldığında kümeye yetkisiz erişime izin vererek saldırganların kripto madenciliği yazılımı gibi kendi uygulamalarını dağıtmasına olanak tanıyabilir.

Popüler bir konteynerleştirme platformu olan Docker, konteynerlerin aşırı izinlerle çalıştırılması veya Docker arka plan programının kimlik doğrulama olmadan internete açık olması durumunda istismar edilebilir. Benzer şekilde, yaygın olarak kullanılan bir ekip işbirliği yazılımı olan Confluence ve bir bellek içi veritabanı olan Redis, uygun şekilde güvenlik altına alınmadığında savunmasız hale gelir ve saldırganlara kötü amaçlı komut dosyaları veya komutlar yerleştirme fırsatları sunar.

Saldırganların İşleyiş Tarzı

Saldırganlar, açıkta kalan veya yanlış yapılandırılmış sunucuları bulmak için interneti tarayarak bu güvenlik açıklarından yararlanır. Savunmasız bir sunucuyu belirledikten sonra, Bitcoin veya Monero gibi kripto para birimlerini çıkarmak için sunucunun bilgi işlem kaynaklarını kullanan kripto madenciliği kötü amaçlı yazılımını dağıtırlar. Bu süreç genellikle erişim kazanmak için bilinen güvenlik açıklarından veya varsayılan kimlik bilgilerinden yararlanan komut dosyaları kullanılarak otomatikleştirilir.

Kripto madenciliği yazılımı arka planda sessizce çalışarak yöneticilerin yazılımın varlığını tespit etmesini zorlaştırıyor. Göze çarpan tek etki, performansta bir bozulma veya elektrik tüketiminde olağandışı bir artış olabilir. Ancak bu belirtiler fark edildiğinde saldırganlar zaten önemli miktarda kripto para birimi çıkarmış olabilir.

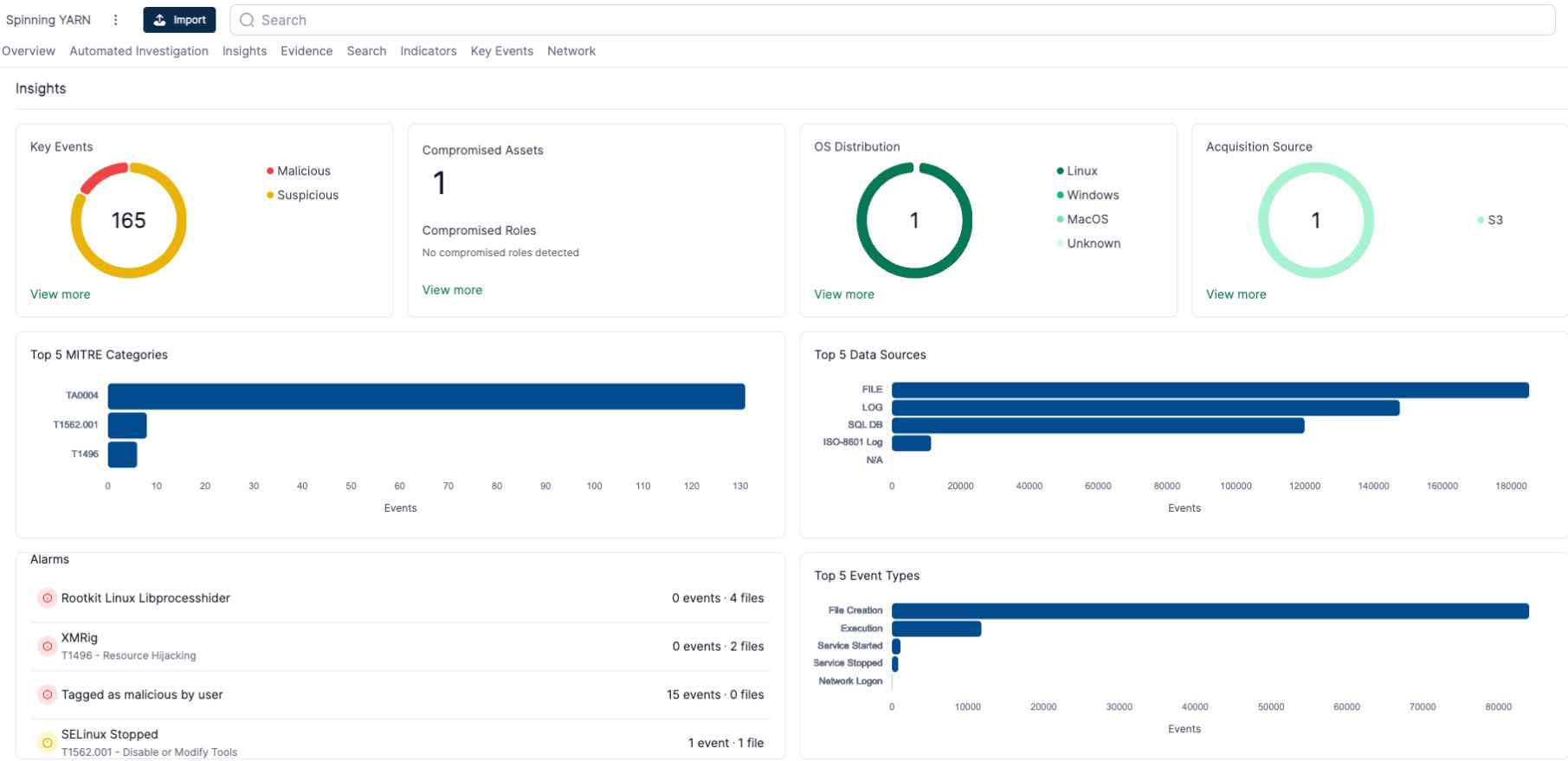

Kötü Amaçlı Yazılım Kampanyasına Genel Bakış

Bu kampanyanın arkasındaki saldırganlar, Uzaktan Kod Yürütme (RCE) saldırıları gerçekleştirmek için Confluence'daki CVE-2022-26134 gibi yaygın yanlış yapılandırmalardan ve bilinen güvenlik açıklarından yararlanmak üzere karmaşık bir mekanizma geliştirdi. İlk erişim genellikle, saldırganların Alpine Linux tabanlı yeni bir kapsayıcı oluşturduğu ve dosyaları doğrudan temeldeki ana bilgisayara yazmak için bir bağlama bağlantısı oluşturduğu Docker Engine API bal küpleri aracılığıyla elde edilir. Bu yöntem, bir dizi base64 kodlu kabuk komutunu yürütmek için kullanılır ve sonuçta bir kripto para madencisinin konuşlandırılmasına, bir ters kabuk oluşturulmasına ve güvenliği ihlal edilen ana bilgisayarlara kalıcı erişimin sağlanmasına yol açar.

Benzersiz Yükler ve Teknikler

Kampanya, hedeflenen hizmetlerin tanımlanmasını ve kullanılmasını otomatikleştirmek için tasarlanmış dört yeni Golang veri yükünü kullanıyor. Bu yükler, yanlış yapılandırmalardan yararlanarak ve RCE saldırıları için Confluence'daki N-günlük güvenlik açığından yararlanarak, yararlanma kodu yayınlamak ve yeni ana bilgisayarlara bulaşmak için araçlar olarak hizmet eder.

Docker uzlaşmalarında, saldırganlar bir konteyner oluşturur ve buradan temeldeki ana bilgisayara kaçarlar. Ayrıca, ana bilgisayara erişimi sürdürmek için Platypus açık kaynaklı ters kabuk yardımcı programının bir örneğini de dağıtırlar. Ek olarak, kötü amaçlı işlemleri gizlemek için birden fazla kullanıcı modu rootkit'i dağıtılır, bu da algılama ve azaltma çabalarını daha da karmaşık hale getirir.

İlk Erişim ve Yük Teslimatı

Cado Security Labs tarafından gözlemlenen ilk erişim, yeni bir kapsayıcı oluşturan bir IP adresinden alınan, yürütülebilir bir dosya yazmak için kapsayıcıyı kullanan ve base64 kodlu kabuk komutlarını yürütmek için bir Cron işini kaydeden bir Docker komutunu içeriyordu. Bu yürütülebilir dosya, şu şekilde tanımlanır: vurlSaldırganın Komuta Kontrol (C2) altyapısı ile TCP bağlantısı kurarak birinci aşama verinin alınmasını kolaylaştırır.

Birincil yük, cronb.shC2 alanını ve ek yüklerin bulunduğu URL'yi tanımlayan basit bir kabuk komut dosyasıdır; chattr yardımcı programı kullanır ve mevcut kullanıcının ayrıcalıklarına göre bir sonraki veriyi alır.

Sistem Zayıflatma ve Anti-Adli Tıp

Kötü amaçlı yazılım, çeşitli sistem zayıflatma ve adli bilişim önleme komutlarını kullanır; bunlara devre dışı bırakma da dahildir. firewalld Ve iptables, kabuk geçmişini silmek, SELinux'u devre dışı bırakmak ve giden DNS isteklerinin başarılı olmasını sağlamak. Ayrıca bir dizi yardımcı program da yükler, örneğin masscan Ana bilgisayar keşfi için sistemin güvenlik duruşunu zayıflatan ve saldırganların izlerini gizleyen komutları çalıştırmaya devam eder.

Bu kötü amaçlı yazılım kampanyası, gelişen tehdit ortamını ve saldırganların kripto madenciliği için bulut tabanlı altyapılardan yararlanma konusundaki karmaşıklığını vurguluyor. Benzersiz yüklerin kullanılması, bilinen güvenlik açıklarından yararlanılması ve adli tıp karşıtı tekniklerin uygulanması, bu tür karmaşık tehditlere karşı koruma sağlamak için daha fazla dikkat ve sağlam güvenlik önlemlerine duyulan ihtiyacın altını çiziyor.

İşletmeler ve Kullanıcılar için Çıkarımlar

Yanlış yapılandırılmış sunucuların kripto madenciliği için kullanılması, işletmeler ve bireysel kullanıcılar için çeşitli riskler oluşturur. Her şeyden önce, bilgi işlem kaynaklarının yetkisiz kullanımına yol açarak operasyonel maliyetlerin artmasına ve kritik hizmetlerin potansiyel olarak kesintiye uğramasına neden olur. Hizmetler kullanılamaz hale gelirse veya ihlal sırasında hassas veriler tehlikeye girerse, işletmeler için bu durum finansal kayıplara ve itibarın zarar görmesine yol açabilir.

Ayrıca, bir sunucuda yetkisiz yazılımın bulunması, veri hırsızlığı, fidye yazılımı saldırıları veya gelecekteki saldırılar için bir dayanak oluşturulması da dahil olmak üzere diğer kötü amaçlı faaliyetler için bir ağ geçidi olabilir. Güvenlik ihlali, özellikle katı veri koruma yasalarına tabi olan işletmeler için mevzuata uygunluk sorunlarına da yol açabilir.

Azaltıcı Önlemler

Yanlış yapılandırılmış sunucuların kötüye kullanılmasına karşı korunmak için işletmelerin ve yöneticilerin siber güvenlik konusunda proaktif bir yaklaşım benimsemesi gerekir. Bu içerir:

- Düzenli Denetimler ve Değerlendirmeler: Yanlış yapılandırmaları veya güncel olmayan yazılımları belirlemek ve düzeltmek için düzenli güvenlik denetimleri ve güvenlik açığı değerlendirmeleri yapmak.

- En İyi Güvenlik Uygulamalarına Bağlılık: Güçlü, benzersiz parolalar kullanmak, iki faktörlü kimlik doğrulamayı etkinleştirmek ve sunucu erişimine en az ayrıcalık ilkesini uygulamak gibi en iyi güvenlik uygulamalarını uygulamak.

- Ağ Segmentasyonu: Kötü amaçlı yazılımın yayılmasını veya bir saldırganın ağ içindeki hareketini sınırlamak için kritik sistemleri ve hizmetleri ağın geri kalanından yalıtmak.

- İzleme ve Tespit: Kripto madenciliği faaliyetlerine işaret edebilecek CPU kullanımındaki ani artışlar gibi olağandışı etkinlikleri tespit etmek için izleme araçlarının dağıtılması. İzinsiz giriş tespit sistemlerinin uygulanması, kötü amaçlı trafiğin tanımlanmasına ve engellenmesine de yardımcı olabilir.

- Eğitim ve Farkındalık: Yöneticileri ve kullanıcıları, yanlış yapılandırılmış sunucularla ilişkili riskler ve güvenlik yönergelerine uymanın önemi konusunda eğitmek.

Yanlış yapılandırılmış YARN, Docker, Confluence ve Redis sunucularının kripto madenciliği için kullanılması, siber güvenlik tedbirinin kritik önemini vurgulamaktadır. Saldırganlar taktiklerini geliştirmeye devam ettikçe işletmelerin ve yöneticilerin potansiyel güvenlik açıkları hakkında bilgi sahibi olması ve dijital varlıklarını korumak için sağlam güvenlik önlemleri uygulaması gerekiyor. Sunucu yapılandırmalarının güvenliğini sağlamak ve şüpheli etkinlikleri izlemek için proaktif adımlar atarak, bu tür siber saldırılarla ilişkili riskleri azaltmak mümkündür.

Bilgi güvenliği uzmanı, şu anda risk altyapısı uzmanı ve araştırmacısı olarak çalışmaktadır.

Risk ve kontrol süreci, güvenlik denetimi desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.