Güvenlik korumalarını aşmak ve kurumsal e-posta hesaplarını tehlikeye atmak için ortadaki düşman (AitM) tekniklerini kullanan yeni, büyük ölçekli bir kimlik avı kampanyası gözlemlendi.

Zscaler araştırmacıları Sudeep Singh ve Jagadeeswar Ramanukolanu Salı günkü bir raporda, “Çok faktörlü kimlik doğrulamayı atlayabilen bir ortadaki düşman (AitM) saldırı tekniği kullanıyor.” Dedi. “Kampanya, Microsoft’un e-posta hizmetlerini kullanan kuruluşlardaki son kullanıcılara ulaşmak için özel olarak tasarlandı.”

Öne çıkan hedefler arasında ABD, İngiltere, Yeni Zelanda ve Avustralya’da bulunan fintech, kredi, sigorta, enerji, üretim ve federal kredi birliği dikeyleri yer alıyor.

Bu, böyle bir kimlik avı saldırısının ilk kez ortaya çıkması değil. Geçen ay Microsoft, çok faktörlü kimlik doğrulama (MFA) ile korunan hesapları ihlal etmek için Eylül 2021’den bu yana 10.000’den fazla kuruluşun AitM teknikleri aracılığıyla hedef alındığını açıkladı.

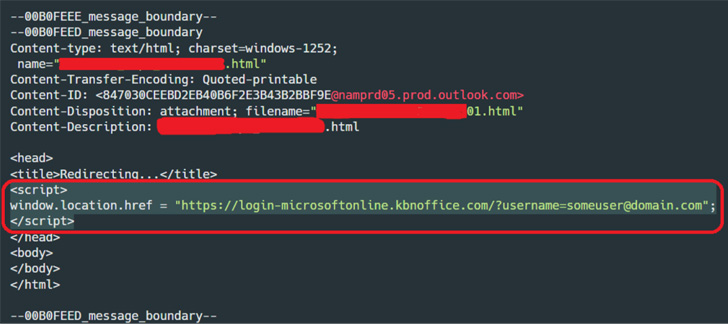

Haziran 2022’den itibaren geçerli olmak üzere devam eden kampanya, içine gömülü bir kimlik avı URL’si içeren bir HTML eki içeren hedeflere gönderilen fatura temalı bir e-posta ile başlar.

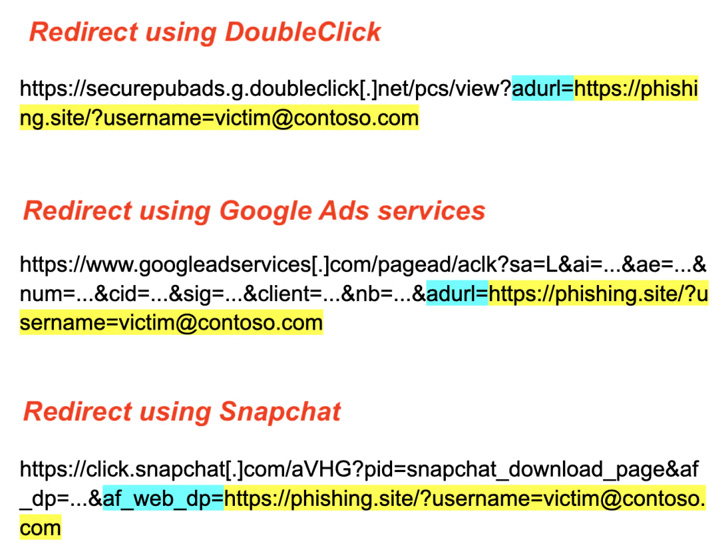

Eki bir web tarayıcısı aracılığıyla açmak, e-posta alıcısını Microsoft Office için bir oturum açma sayfası gibi görünen kimlik avı sayfasına yönlendirir, ancak kurbanın gerçekten amaçlanan hedef olup olmadığını belirlemek için güvenliği ihlal edilmiş makinenin parmak izini almadan önce değil.

AitM kimlik avı saldırıları, özellikle MFA’nın etkinleştirildiği senaryolarda, farkında olmayan kullanıcılardan kimlik bilgilerini çalmak için tasarlanmış geleneksel kimlik avı yaklaşımlarının ötesine geçer – saldırganın yalnızca çalınan kimlik bilgileriyle hesaba giriş yapmasını engelleyen bir güvenlik bariyeri.

Bunu aşmak için, bir kimlik avı kiti kullanılarak geliştirilen hileli açılış sayfası, istemci (yani kurban) ve e-posta sunucusu arasındaki tüm iletişimi yakalayan ve aktaran bir proxy işlevi görür.

Araştırmacılar, “Kitler, Microsoft sunucularından alınan HTML içeriğine müdahale ediyor ve kurbana geri iletmeden önce, kimlik avı sürecinin çalıştığından emin olmak için içerik kit tarafından gerektiği gibi çeşitli şekillerde manipüle ediliyor” dedi.

Bu aynı zamanda, oturum boyunca dolandırıcılık web sitesi ile ileri-geri bağlantıların bozulmadan kalmasını sağlamak için Microsoft etki alanlarına yönelik tüm bağlantıların kimlik avı alanına eşdeğer bağlantılarla değiştirilmesini de gerektirir.

Zscaler, saldırganın kimlik bilgisi hırsızlığından sekiz dakika sonra hesaba manuel olarak giriş yaptığını, ardından e-postaları okuyarak ve kullanıcının profil bilgilerini kontrol ederek izlediğini söyledi.

Dahası, bazı durumlarda, saldırıya uğramış e-posta gelen kutuları daha sonra, aynı kampanyanın bir parçası olarak ek kimlik avı e-postaları göndermek için kullanılır ve iş e-postası ele geçirme (BEC) dolandırıcılığı yapılır.

Araştırmacılar, “Çok faktörlü kimlik doğrulama (MFA) gibi güvenlik özellikleri ekstra bir güvenlik katmanı eklese de, kimlik avı saldırılarına karşı korunmak için gümüş bir kurşun olarak görülmemelidir.”

“Gelişmiş kimlik avı kitlerinin (AiTM) ve akıllı kaçırma tekniklerinin kullanılmasıyla, tehdit aktörleri hem geleneksel hem de gelişmiş güvenlik çözümlerini atlayabilir.”