Voldemort Kötü Amaçlı Yazılım kampanyası, 70’ten fazla kuruluşa 20.000’den fazla kimlik avı e-postası gönderilerek dünya çapında yayılıyor ve tek bir günde gönderilen e-posta sayısı 6.000’e ulaştı.

“Voldemort” adı verilen yeni tanımlanan bir kötü amaçlı yazılım kampanyası, sigortacılık, havacılık, ulaştırma ve eğitim gibi çeşitli sektörlerdeki kuruluşları hedef alarak dünya çapında gizlice yayılıyor.

5 Ağustos 2024’te başlayan kampanya, 70’ten fazla kuruluşa 20.000’den fazla kimlik avı e-postası gönderdi ve tek bir günde gönderilen e-posta sayısı 6.000’e ulaştı. Proofpoint’in yakın tarihli bir raporuna göre, kötü amaçlı etkinliğin karmaşık bir siber casusluk çabasının parçası olduğu düşünülüyor.

Karmaşık Bir Saldırı Zinciri

Voldemort kampanyası, hem yaygın hem de alışılmadık teknikleri bir araya getiren karmaşık bir saldırı zinciri kullanır. En dikkat çekici yönlerden biri, tehdit aktörlerinin yaratıcılığını vurgulayan alışılmadık bir yöntem olan komuta ve kontrol (C2) operasyonları için Google E-Tablolar’ın kullanılmasıdır.

Saldırıya Genel Bakış:

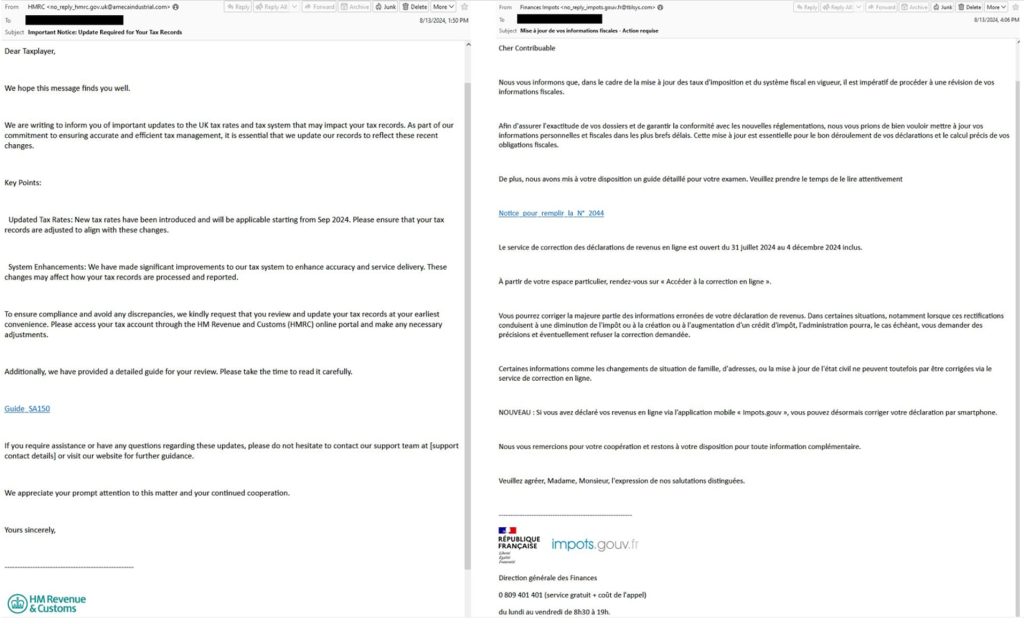

Proofpoint’in Hackread.com ile yayımlanmadan önce paylaştığı teknik blog yazısına göre, saldırı kampanyası meşru vergi acentelerinden geliyormuş gibi görünen kimlik avı e-postalarıyla başlıyor. Bu e-postalar, alıcıyı InfinityFree’de barındırılan bir açılış sayfasına veya doğrudan kötü amaçlı bir dosyaya yönlendiren bağlantılar içeriyor.

Kurbanlar açılış sayfasındaki “Belgeyi Görüntüle” düğmesine tıkladığında, tarayıcının Kullanıcı Aracısı kontrol edilir. Sistem Windows olarak tanımlanırsa, kullanıcı bir search-ms URI’sine yönlendirilir ve bu da Windows Gezgini’nin bir kısayol (LNK) dosyasını veya PDF olarak gizlenmiş bir ZIP dosyasını sessizce görüntülemesini ister.

Kurban LNK dosyasını çalıştırırsa, Voldemort kötü amaçlı yazılımının dağıtımına yol açan bir dizi eylem tetiklenir. Bu kötü amaçlı yazılım, sistem bilgilerini toplayabilir, dosyaları yükleyebilir ve bir komut ve kontrol (C2) sunucusundan ek komutlar yürütebilir.

Siber Suç Titreşimleriyle Sıra Dışı Teknikler

Kampanyanın özellikleri siber casusluğa odaklanmayı önerse de bazı taktikler daha çok siber suç faaliyetleriyle ilişkilendirilir. Örneğin, uzaktan erişim trojanlarını (RAT’ler) dağıtmak için Windows arama protokollerinin (search-ms) kötüye kullanılması siber suçlarda giderek daha fazla görülen bir tekniktir.

Ayrıca, kampanyanın Cloudflare Tünelleri’ni (özellikle TryCloudflare özelliğini) kullanması, tehdit aktörlerinin bir hesaba ihtiyaç duymadan tek seferlik tüneller oluşturmasına olanak tanıyor, bu da başka bir anonimlik katmanı ekliyor ve tespiti daha zor hale getiriyor.

Voldemort Arka Kapısı

Voldemort, bilgi toplama için gelişmiş yeteneklere sahip, C dilinde yazılmış özel bir arka kapıdır. Kötü amaçlı DLL’yi yüklemek için DLL ele geçirmeye karşı savunmasız meşru bir yürütülebilir dosya olan CiscoCollabHost.exe’yi kullanır. Kötü amaçlı yazılım daha sonra Google Sheets kullanarak C2 sunucusuyla iletişim kurar ve burada dosya indirme, programları yürütme ve daha fazlası gibi komutları yürütebilir.

Kötü amaçlı yazılım ayrıca benzersiz bir dize şifre çözme yöntemi kullanıyor ve Cobalt Strike gibi daha karmaşık tehditlerde sıklıkla görülen teknikler olan API’leri dinamik olarak çağırıyor.

Atıf: Bir Gizem

Proofpoint şimdiye kadar bu kampanyayı bilinen herhangi bir tehdit aktörüne yüksek güvenle bağlayamadı. Gelişmiş casusluk teknikleri ve daha yaygın siber suç taktiklerinin karışımı, atıf sürecini karmaşıklaştırıyor. Kampanyanın büyük ölçeği, kötü amaçlı yazılımdaki yüksek özelleştirme seviyesiyle birleştiğinde, bunun gelişmiş bir kalıcı tehdit (APT) grubunun işi olabileceğini düşündürüyor.

Qualys Tehdit Araştırmaları Birimi Güvenlik Araştırmaları Yöneticisi Bay Mayuresh Dani, konuyla ilgili olarak dünya çapındaki kuruluşlara Voldemort kötü amaçlı yazılımı ve diğer bu tür tehditlerle mücadele etmek için uygun güvenlik önlemlerini uygulamaları tavsiyesinde bulundu.

Mayuresh, “Kuruluşlar, belirli risk altındaki kullanıcılar için katı ayarlarla spam filtreleri uygulayarak çalışan verilerini korumak için reaktif ve proaktif yollar benimsemelidir. AI ve LLM’lerin spam ve dil filtreleri, bilinmeyen/güvenilmeyen alan adlarından ilk kez e-posta gönderenler için kullanılmalıdır” dedi.

“Ayrıca, sonunda teslim edilen sahte e-postaları ayıklamaya yardımcı olacak kullanıcı eğitimini de zorunlu kılmalılar. Tepkisel bir araç olarak, şirket içindeki önemli kaynaklar için sızıntı kaynaklarını izlemeli ve bunları temizletmeliler,” diye tavsiyede bulundu.

Neden Önemlidir

Voldemort kötü amaçlı yazılım kampanyası, siber suç ile casusluk arasında ayrım yapmayı zorlaştıran karma teknikler kullanır. Kampanyanın Google Sheets gibi alışılmadık C2 yöntemlerini kullanarak tespit edilmekten kaçınma becerisi, küresel erişimi ve yüksek profilli hedefleri, kullanıcılar kendilerini korumak için siber güvenliğin temellerinde ustalaşmadıkları sürece siber suçluların her zaman bir adım önde olacağını göstermektedir.

İLGİLİ KONULAR

- Unicode QR Kod Kimlik Avı Dolandırıcılığı Geleneksel Güvenliği Aşıyor

- Facebook, Meta, Apple, Amazon Kimlik Avında En Çok Taklit Edilenler

- Bilgisayar Korsanları Kötü Amaçlı OAuth Uygulamalarıyla 927.000 Kimlik Avı E-postası Gönderdi

- Kimlik Avı Saldırıları Doğu Avrupa Banka Kullanıcılarını iOS ve Android’de Hedef Alıyor

- Nespresso Alan Adı Kimlik Avı ile Ele Geçirildi, Microsoft Oturum Açma Bilgileri Hedef Alındı