Yeni bir kötü amaçlı yazılım kampanyası, “Voldemort” adı verilen ve daha önce belgelenmemiş bir arka kapıyı dünya çapındaki kuruluşlara yayıyor ve ABD, Avrupa ve Asya’daki vergi dairelerini taklit ediyor.

Proofpoint raporuna göre, kampanya 5 Ağustos 2024’te başladı ve 70’ten fazla hedef kuruluşa 20.000’den fazla e-posta dağıtıldı ve etkinliğin zirve yaptığı dönemde tek bir günde 6.000’e ulaştı.

Hedeflenen tüm kuruluşların yarısından fazlası sigorta, havacılık, ulaştırma ve eğitim sektörlerindedir. Bu kampanyanın arkasındaki tehdit aktörü bilinmiyor, ancak Proofpoint en olası amacın siber casusluk yapmak olduğuna inanıyor.

Saldırı, Proofpoint’in ay başında açıkladığı saldırıya benziyor ancak son aşamada farklı bir kötü amaçlı yazılım kullanılıyor.

Vergi makamlarını taklit etmek

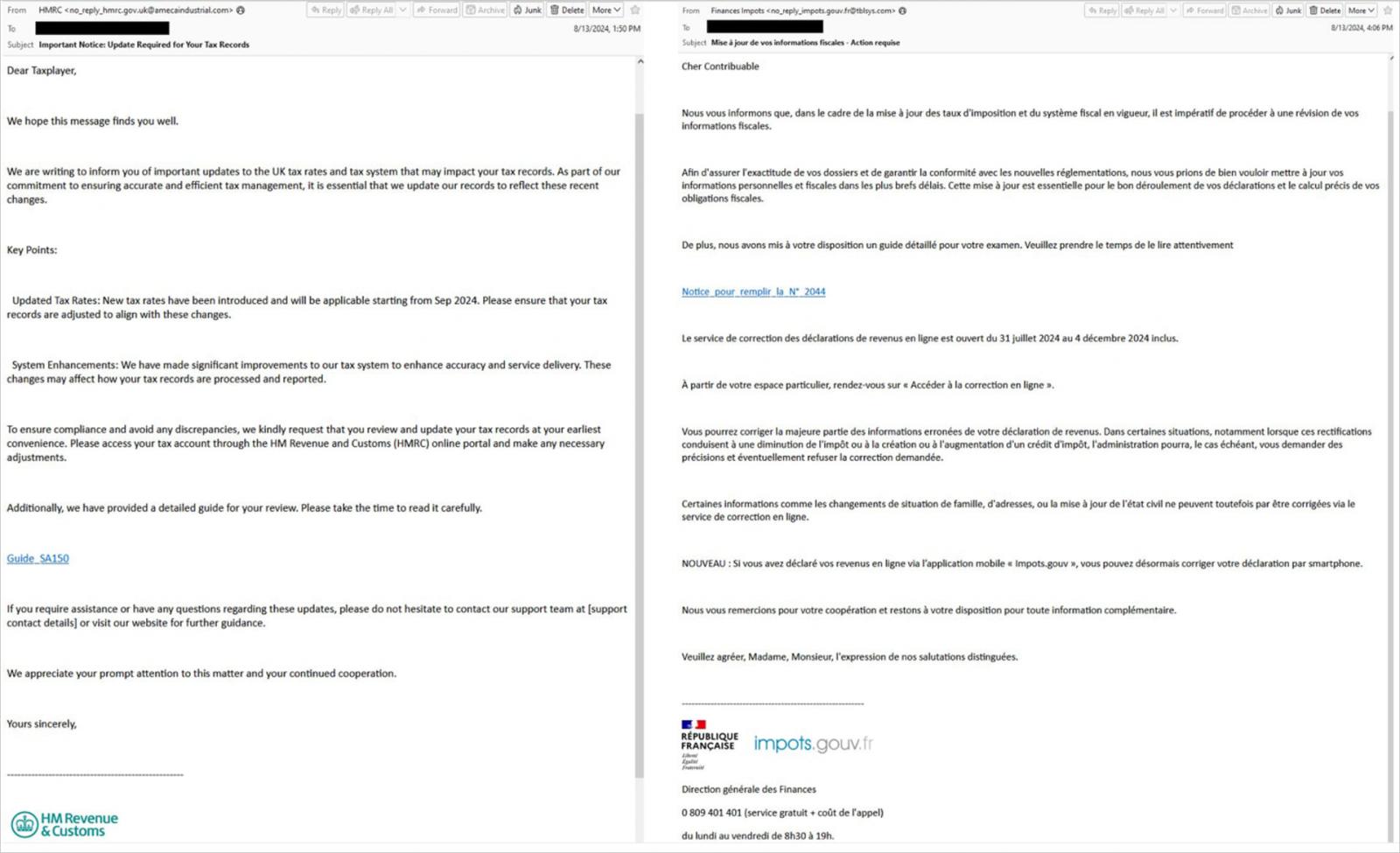

Proofpoint’in yeni raporuna göre saldırganlar, hedeflenen kuruluşun konumunu kamuya açık bilgilere dayanarak eşleştirmek için kimlik avı e-postaları hazırlıyor.

Kimlik avı e-postaları, kuruluşun bulunduğu ülkedeki vergi makamlarını taklit ederek, güncel vergi bilgileri olduğunu belirtiyor ve ilişkili belgelere bağlantılar içeriyor.

Kaynak: Proofpoint

Bağlantıya tıklandığında alıcılar, kurbanı “Belgeyi görüntülemek için tıklayın” düğmesi olan bir sayfaya yönlendirmek için Google AMP Önbellek URL’lerini kullanan InfinityFree’de barındırılan bir açılış sayfasına yönlendiriliyor.

Düğmeye tıklandığında, sayfa tarayıcının Kullanıcı Aracısını kontrol edecek ve Windows içinse hedefi TryCloudflare tünellemeli bir URI’ye işaret eden bir search-ms URI’sine (Windows Arama Protokolü) yönlendirecektir. Windows dışındaki kullanıcılar, kötü amaçlı içerik sunmayan boş bir Google Drive URL’sine yönlendirilir.

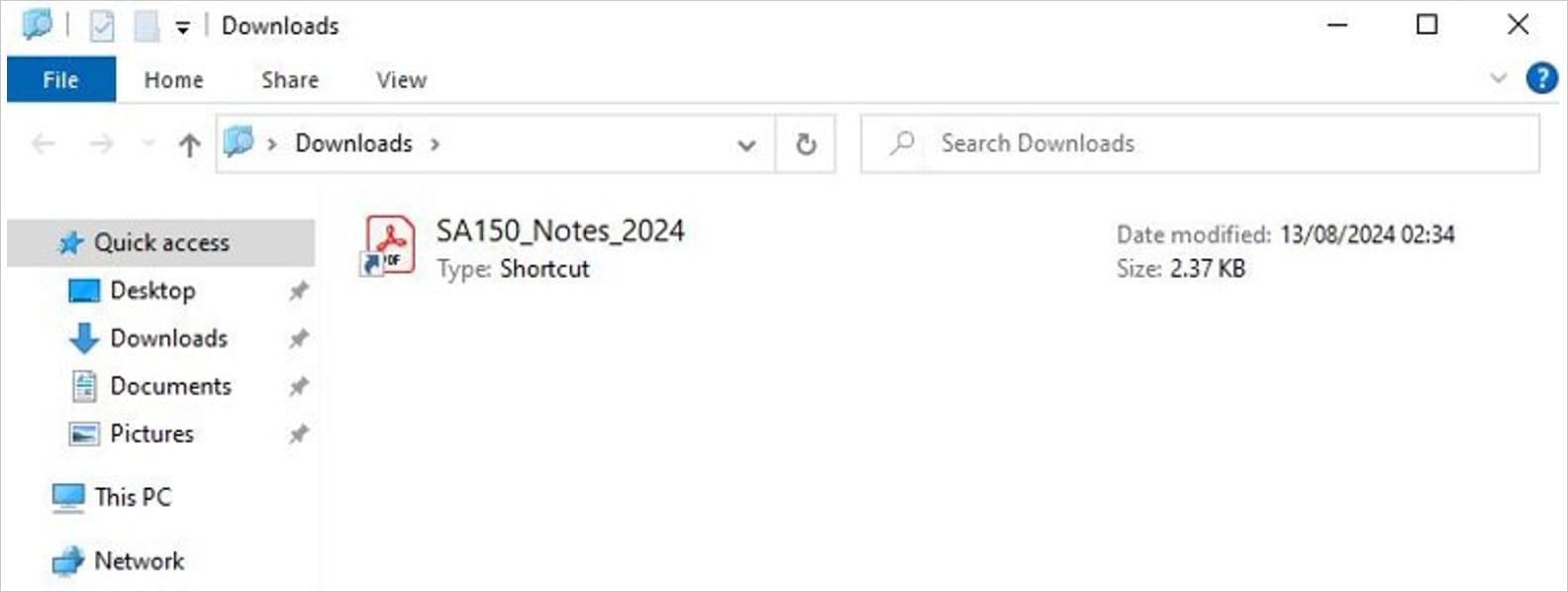

Mağdur search-ms dosyasıyla etkileşime girdiğinde Windows Gezgini, PDF olarak gizlenmiş bir LNK veya ZIP dosyasını görüntüleyecek şekilde tetiklenir.

Kullanımı arama-ms: URI, son zamanlarda kimlik avı kampanyalarında popüler hale geldi; çünkü bu dosya harici bir WebDAV/SMB paylaşımında barındırılıyor olsa bile, kurbanı açmaya kandırmak için sanki yerel olarak İndirilenler klasöründe bulunuyormuş gibi gösteriliyor.

Kaynak: Proofpoint

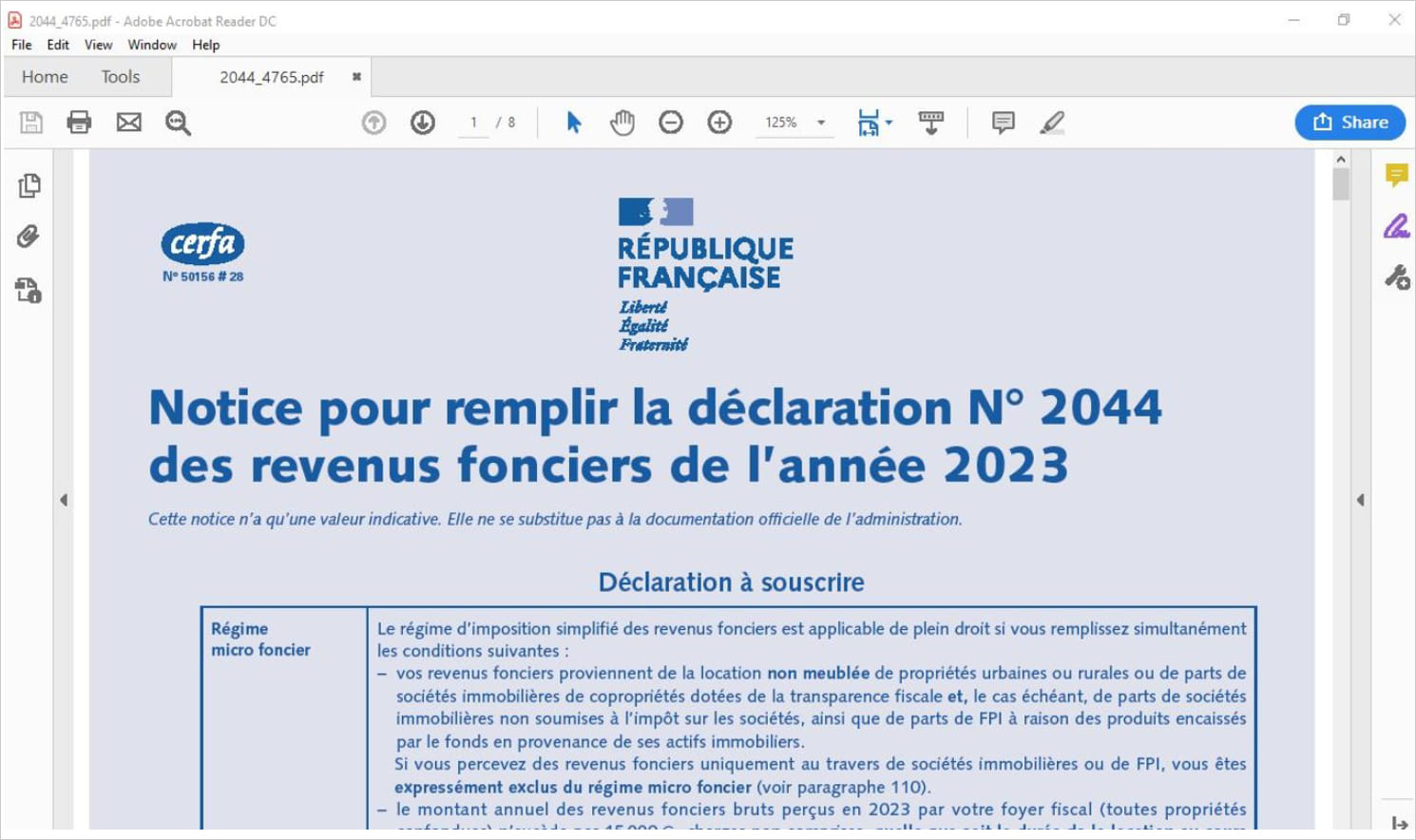

Bunu yapmak, ana bilgisayara indirmeden başka bir WebDAV paylaşımından bir Python betiğini çalıştırır ve kurbanı profillemek için sistem bilgisi toplaması gerçekleştirir. Aynı zamanda, kötü amaçlı etkinliği gizlemek için bir aldatmaca PDF görüntülenir.

Kaynak: Proofpoint

Komut dosyası ayrıca, DLL yan yüklemesini kullanarak Voldemort’u yüklemek için meşru bir Cisco WebEx yürütülebilir dosyasını (CiscoCollabHost.exe) ve kötü amaçlı bir DLL’yi (CiscoSparkLauncher.dll) indirir.

Google E-Tablolar’ın kötüye kullanımı

Voldemort, sisteme yeni yükler sokma, dosya silme gibi çok çeşitli komutları ve dosya yönetim eylemlerini destekleyen C tabanlı bir arka kapıdır.

Desteklenen komutların listesi aşağıda verilmiştir:

- Çınlama – Kötü amaçlı yazılım ile C2 sunucusu arasındaki bağlantıyı test eder.

- Yön – Enfekte sistemden bir dizin listesi alır.

- İndirmek – Virüslü sistemden C2 sunucusuna dosya indirir.

- Yüklemek – C2 sunucusundan virüslü sisteme dosya yükler.

- Yönetici – Enfekte sistemde belirtilen bir komutu veya programı çalıştırır.

- Kopyala – Virüslü sistem içerisindeki dosya veya dizinleri kopyalar.

- Taşınmak – Virüslü sistem içerisinde dosyaları veya dizinleri taşır.

- Uyumak – Kötü amaçlı yazılımı belirli bir süre boyunca uyku moduna geçirir ve bu süre boyunca hiçbir etkinlik gerçekleştirmez.

- Çıkış – Zararlı yazılımın enfekte olmuş sistemdeki çalışmasını sonlandırır.

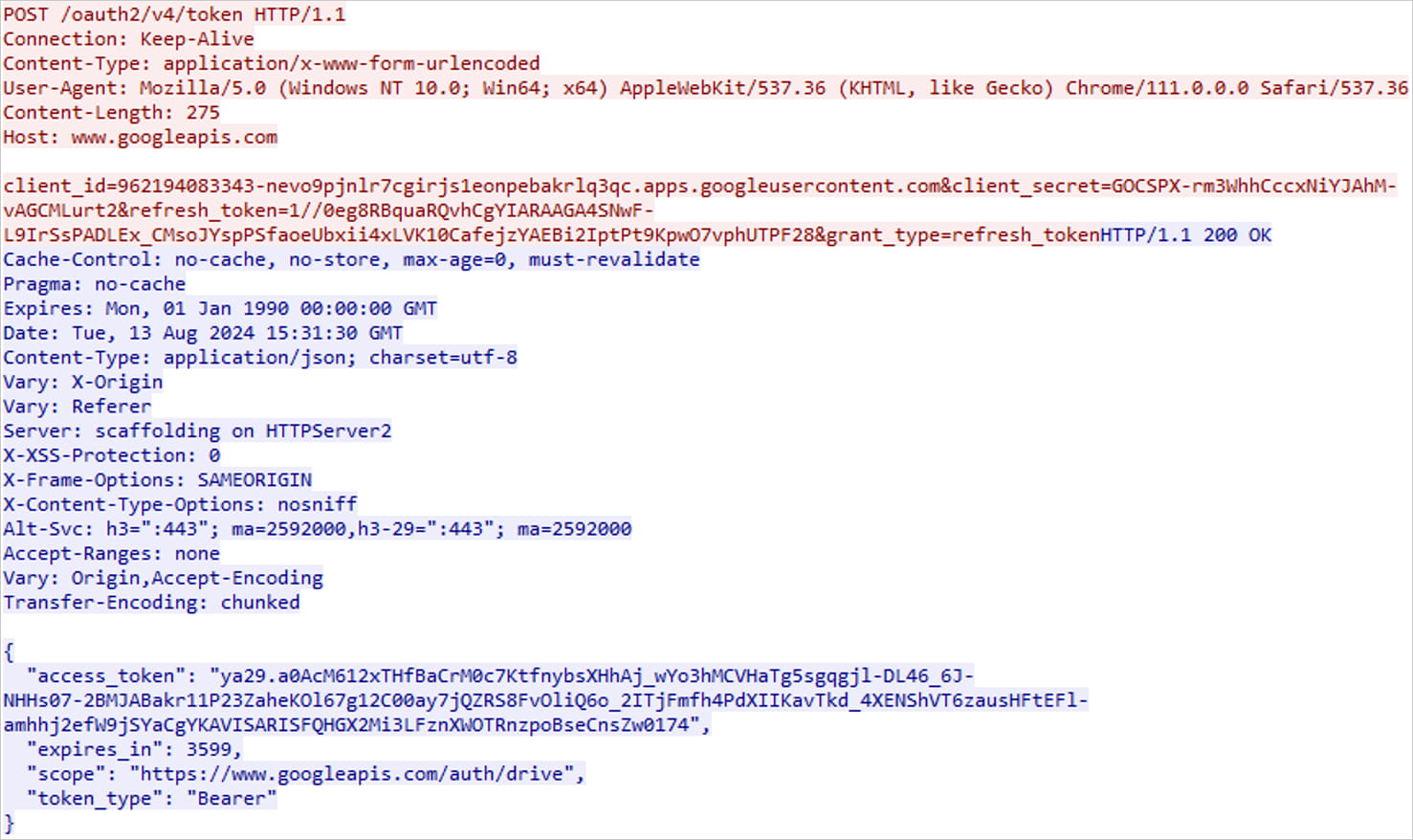

Voldemort’un dikkat çekici bir özelliği de Google E-Tablolar’ı bir komut ve kontrol sunucusu (C2) olarak kullanması, enfekte cihazda yürütülecek yeni komutlar almak için ona ping atması ve çalınan veriler için bir depolama alanı olarak kullanmasıdır.

Her enfekte makine, verilerini Google E-Tablosu içindeki UUID’ler gibi benzersiz tanımlayıcılarla tanımlanabilen belirli hücrelere yazar; böylece ihlal edilen sistemlerin izolasyonu ve daha net yönetimi sağlanır.

Kaynak: Proofpoint

Voldemort, şifrelenmiş yapılandırmasında saklanan Google E-Tablolar ile etkileşim kurmak için gömülü istemci kimliği, gizli anahtar ve yenileme belirteci içeren Google API’sini kullanır.

Bu yaklaşım, kötü amaçlı yazılıma güvenilir ve yüksek oranda kullanılabilir bir C2 kanalı sağlar ve ayrıca ağ iletişiminin güvenlik araçları tarafından işaretlenme olasılığını azaltır. Google Sheets kuruluşta yaygın olarak kullanıldığından, hizmeti engellemeyi de pratik olmaktan çıkarır.

Çinli APT41 hacker grubunun 2023 yılında daha önce kırmızı takım GC2 araç setini kullanarak Google Sheets’i komuta ve kontrol sunucusu olarak kullandığı görülmüştü.

Bu kampanyaya karşı savunmak için Proofpoint, harici dosya paylaşım hizmetlerine erişimin güvenilir sunucularla sınırlandırılmasını, aktif olarak ihtiyaç duyulmadığı takdirde TryCloudflare bağlantılarının engellenmesini ve şüpheli PowerShell yürütmelerinin izlenmesini öneriyor.