Microsoft’un adı ve markası uzun süredir bilgi işlem, güvenlik ve yenilikçiliğe duyulan güven ile ilişkilendirilmektedir. Ancak Cofense Kimlik Avı Savunma Merkezi tarafından yeni ortaya çıkarılan bir kampanya, en tanınmış logoların bile tehdit aktörleri tarafından kullanıcı güvenini suiistimal etmek amacıyla ele geçirilebileceğini gösteriyor.

Klasik sosyal mühendislik taktiklerini gelişmiş aldatıcı katmanlarla harmanlayan bu dolandırıcılık, yalnızca oturum açma kimlik bilgilerini toplamakla kalmıyor, aynı zamanda kurbanları sahte destek hatlarını aramaya teşvik ederek saldırganlara doğrudan uzaktan erişim sağlıyor.

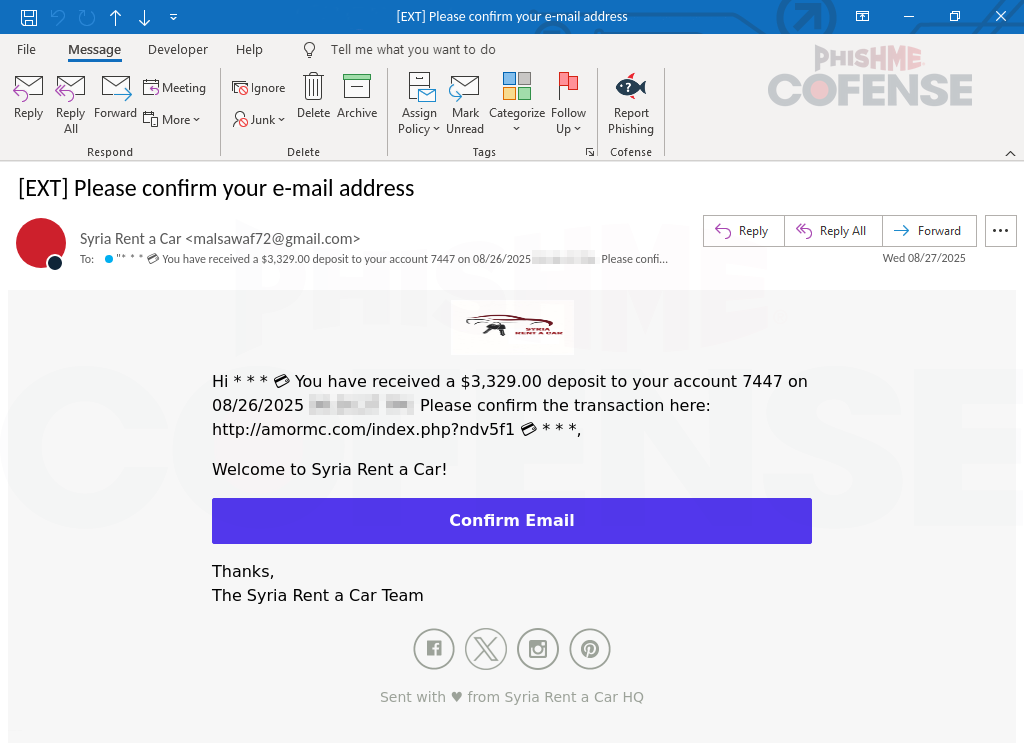

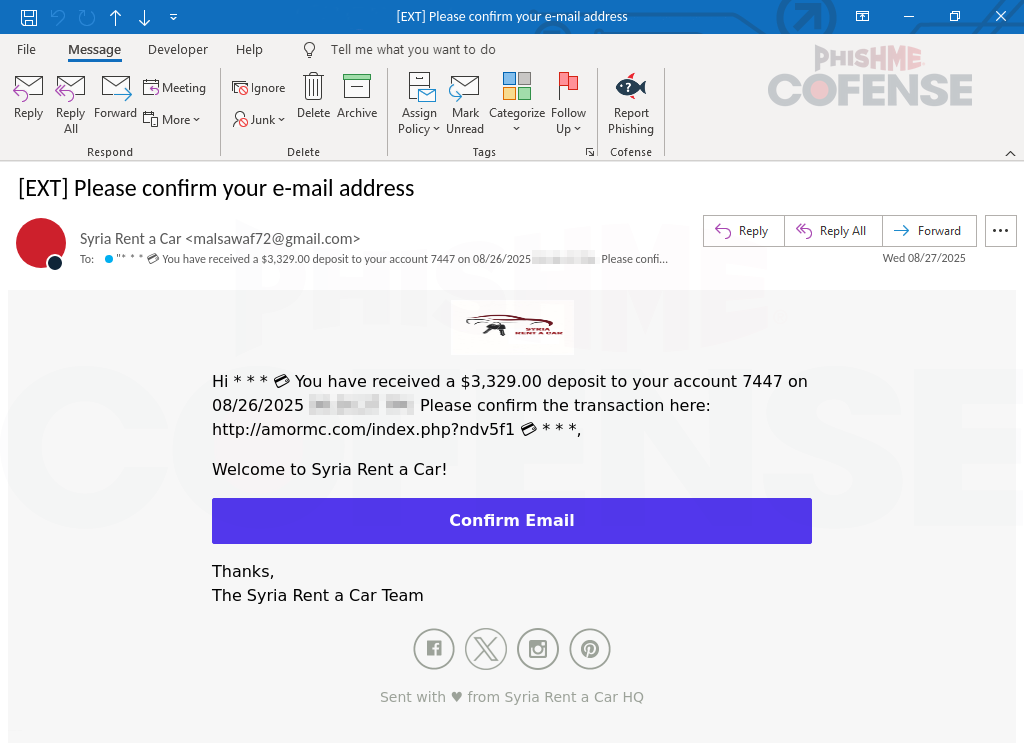

Saldırı, hayali bir “Suriye Araba Kiralama”dan gelen ödeme bildirimi olduğu iddia edilen, zararsız görünen bir e-postayla başlıyor.

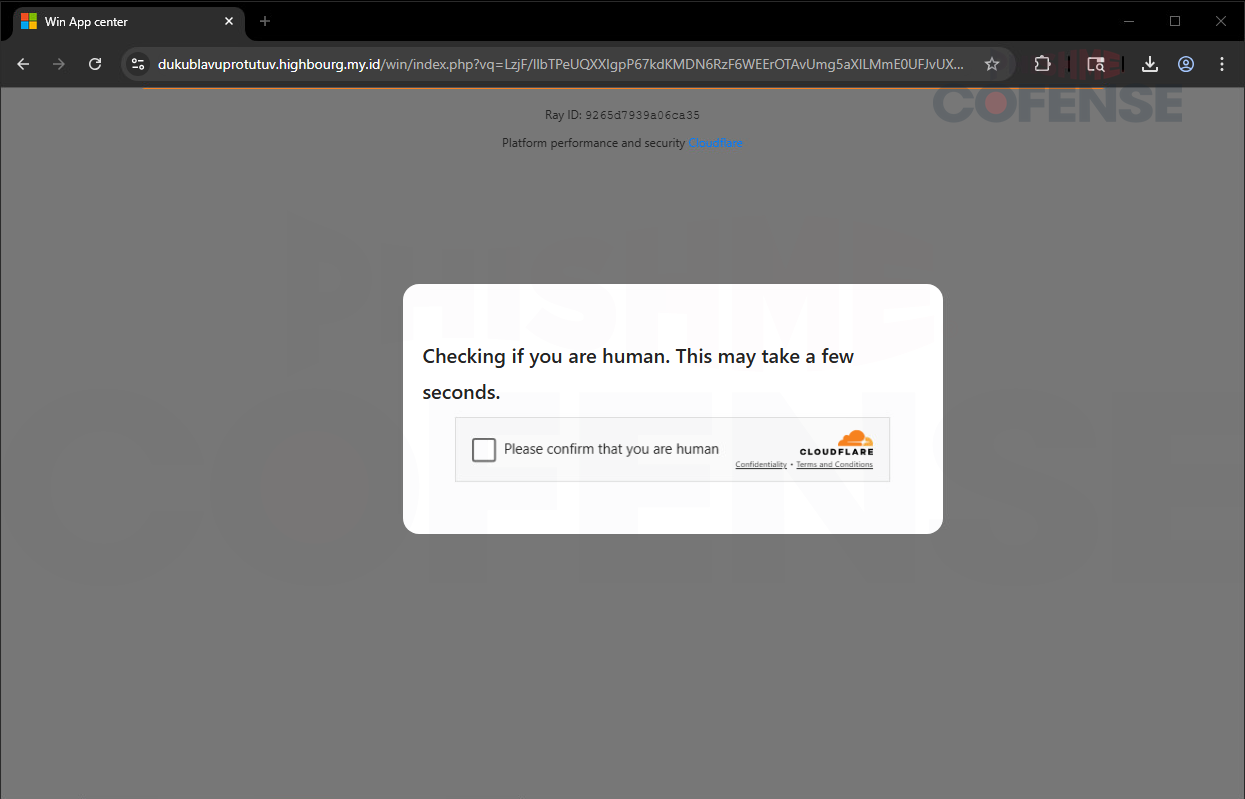

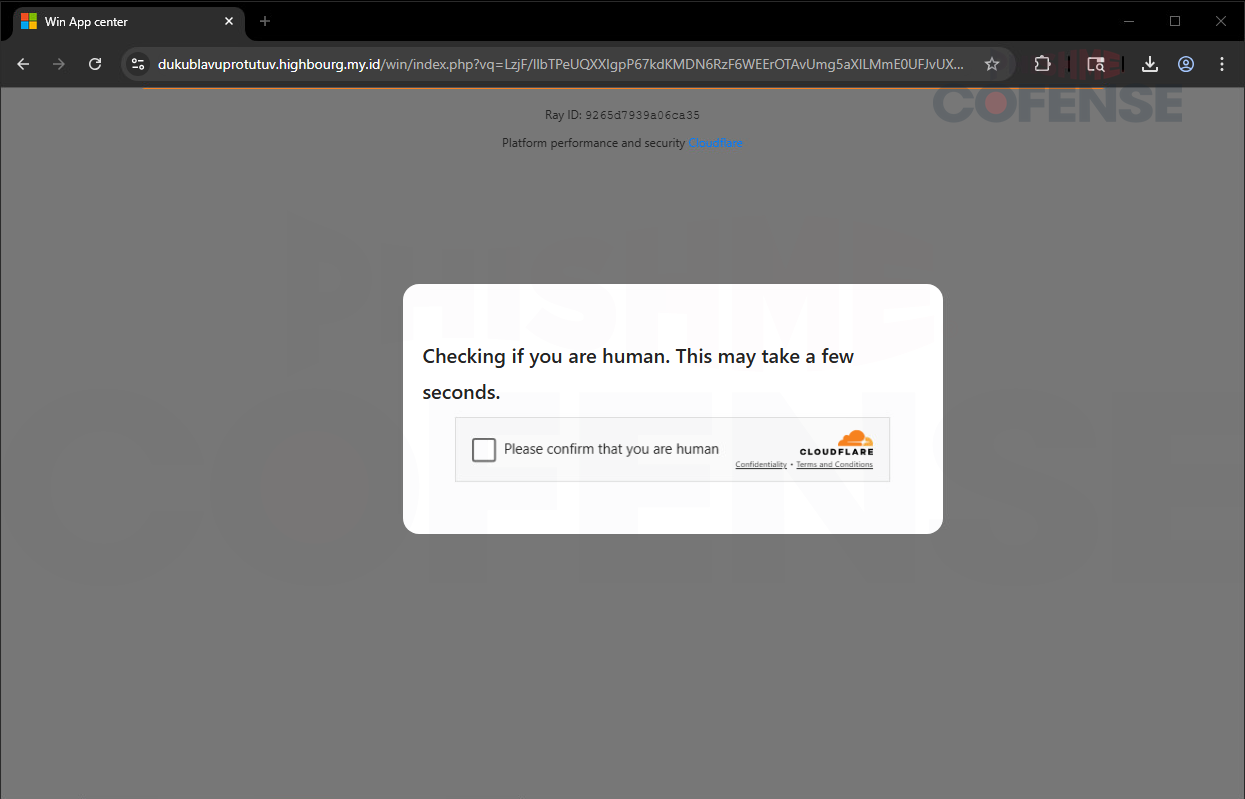

Gerçekte, “ödeme cazibesi”, alıcıların merakını uyandırmak ve onları gömülü bağlantıya tıklamaya teşvik etmek için yapılan bir hiledir. Kullanıcılar tıklandığında meşru görünmek üzere tasarlanmış sahte bir CAPTCHA sorgulamasıyla karşılaşır.

Bu adım ikili bir amaca hizmet eder: kurbanları güvenilir bir hizmetle etkileşimde olduklarına ikna eder ve aynı zamanda otomatik tarayıcıların sayfayı işaretlemesini engeller. CAPTCHA’yı “geçtikten” sonra, şüphelenmeyen kullanıcılar bir kez daha dolandırıcılığın özüne yönlendirilir.

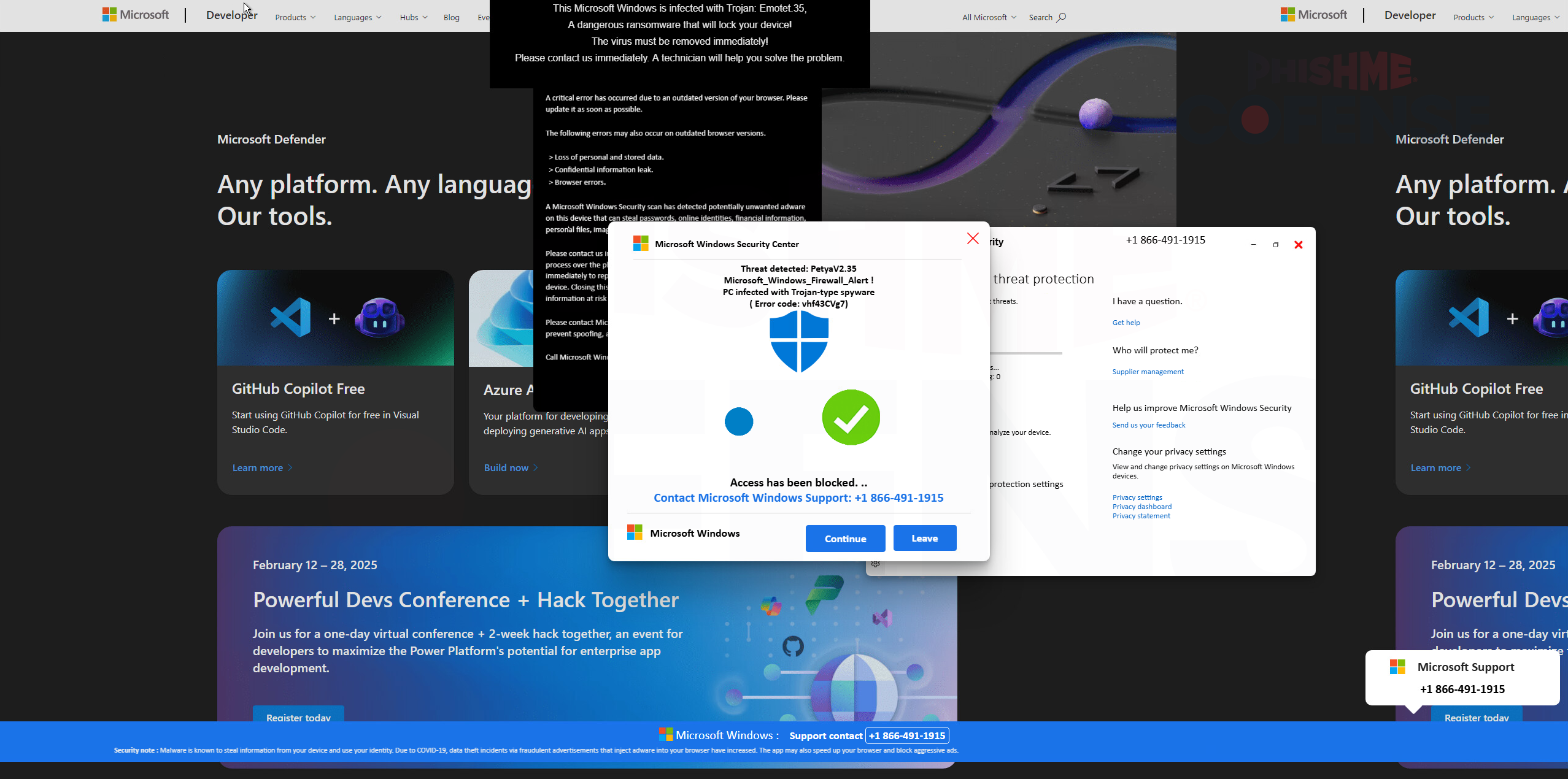

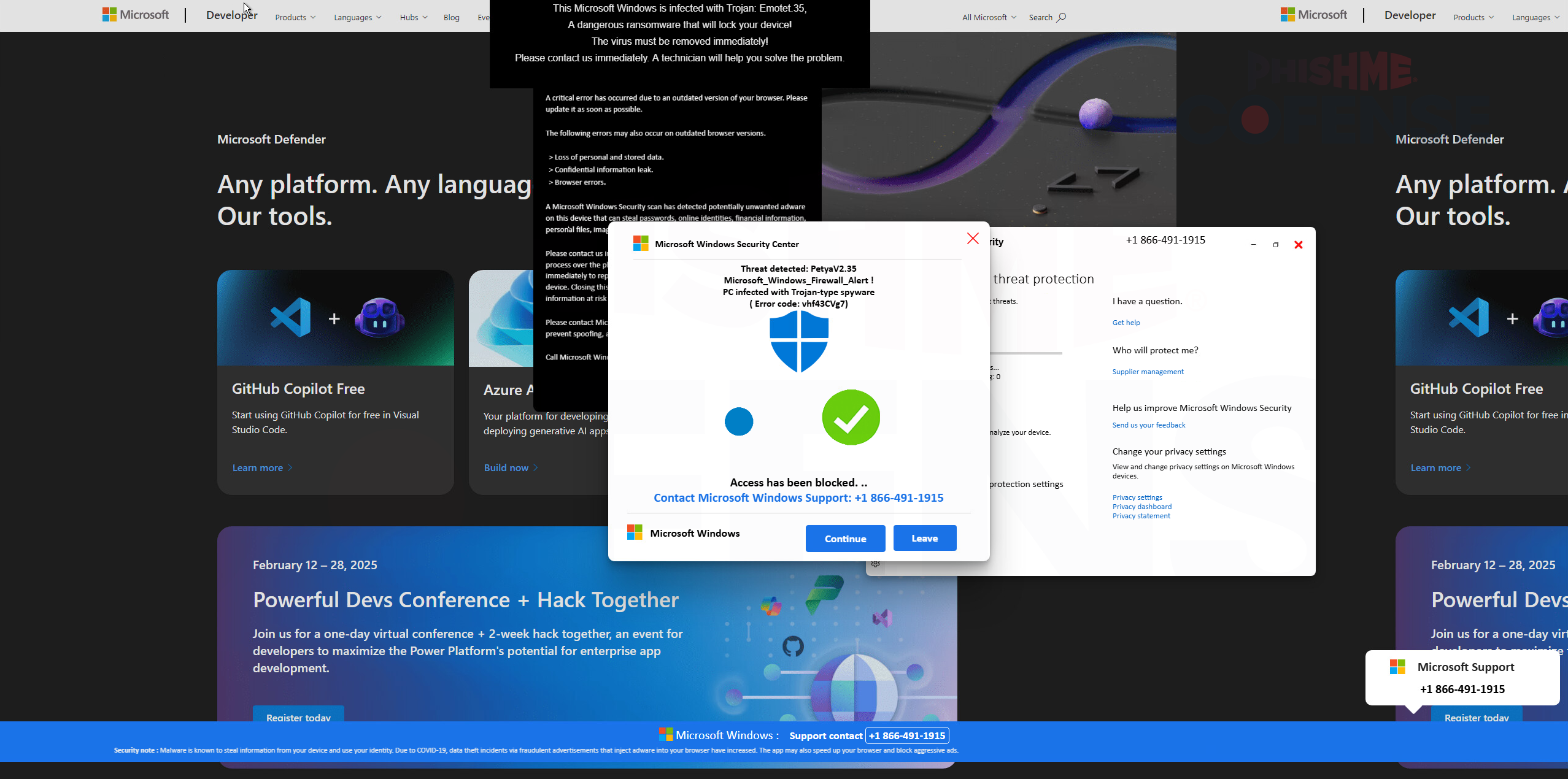

Sahte Fidye Yazılımı Deneyimi

Kimlik bilgilerini sessizce ele geçiren tipik kimlik avı planlarının aksine, bu kampanya, tarayıcı kilitlemesini simüle ederek aldatmacayı daha da artırıyor.

Kurbanlar imleçlerinin hareketsiz olduğunu, ekranda Microsoft güvenlik uyarılarına benzeyen çok sayıda açılır pencerenin ve sistemin güvenliğinin ihlal edildiğini iddia eden acil bir mesajın bulunduğunu görüyor.

Bu zorla kontrol kaybı, fidye yazılımı davranışını taklit ederek panik ve aciliyet yaratır. Mağdurun haberi olmadan, ESC tuşuna basit bir basış kontrolü geri getirebilir, ancak endişe verici görseller ve tekrarlanan Microsoft logoları, kullanıcıları tek başvurularının belirgin bir şekilde görüntülenen telefon numarası aracılığıyla “Microsoft Desteği” ile iletişime geçmek olduğuna inandırır.

Kurbanlar sahte destek numarasını aradıklarında Microsoft teknisyenleri gibi davranan aktörlerle bağlantı kuruyorlar.

Bu aşamada saldırganlar, hesap kimlik bilgileri istemek veya kullanıcıları uzak masaüstü yazılımı yüklemeye ikna etmek gibi yüksek baskı taktiklerine başvurur.

Uzaktan erişim araçları yüklendiğinde, tehdit aktörleri ağlara sızabilir, verileri sızdırabilir, kötü amaçlı yazılım dağıtabilir veya daha kritik sistemlere yönelebilir.

.png)

.png)

Ekrandaki panik ve yetkili logoların birleşimi, dolandırıcılığın özellikle “Microsoft Desteği” etiketli bir çağrının gerçek olduğunu düşünen kullanıcılara karşı etkili olmasını sağlıyor.

Teknik Göstergeler ve Gözlemlenen URL’ler

Cofense’nin analizi birçok enfeksiyon ve yük URL’si tespit etti. İlk bağlantılar hxxps://alphadogprinting’i içerir[.]com/index.php?8jl9lz ve amormc’ta barındırılan varyantlar[.]com, 107 gibi IP’lere çözümlendi[.]180[.]26[.]155 ve 184[.]168[.]97[.]153.

Sonraki yük aşamaları, toruftuiov gibi alanlardan açılış sayfaları sağladı[.]com ve highbourg[.]Benim[.]kimlik, tümü çeşitli Cloudflare IP’leriyle eşleşiyor (104[.]21.32.1, 104[.]21.112.1 ve diğerleri) ve 18 gibi uç noktalar[.]160.41.101. Bu teknik göstergeler, savunucuların kötü amaçlı trafiği engellemesine ve kurumsal ağlarda güvenliği ihlal edilmiş istemcileri belirlemesine yardımcı olabilir.

Bu kampanya, katmanlı savunmalara ve sürekli güvenlik farkındalığı eğitimine olan ihtiyacın altını çiziyor.

İlk olarak kuruluşlar, bağlantıları bilinen kimlik avı etki alanları ve gönderen bilgilerindeki anormallikler açısından inceleyen e-posta filtrelemeyi uygulamalıdır.

İkincisi, kullanıcı eğitimi, saygın bir marka altında sunulsa bile, istenmeyen ödeme bildirimlerine karşı şüpheciliği vurgulamalıdır.

Üçüncüsü, simüle edilmiş kilit ekranları gibi olağandışı tarayıcı davranışlarını tespit edebilen uç nokta güvenlik çözümleri, kullanıcılar sahte desteği aramaya başlamadan önce uyarıları artırabilir.

Son olarak, meşru destek kanallarını doğrulama prosedürleri de dahil olmak üzere güncel olay müdahale taktik kitaplarının sürdürülmesi, mağdurların yanlışlıkla kimlik bilgilerini veya uzaktan erişimi teslim etmesini engelleyebilir.

Bu dolandırıcılıkta Microsoft logosunun silah haline getirilmesi ciddi bir gerçeğin altını çiziyor: Marka bilinirliği, kullanıcıların savunmasını atlatmak için kullanılabilir.

Saldırganlar, ödeme tuzaklarını, sahte CAPTCHA’ları, aldatıcı kullanıcı arayüzü katmanlarını ve telefon tabanlı sosyal mühendisliği birleştirerek güven ve aciliyetten beslenen çok katmanlı bir tuzak oluşturur. Dikkat en etkili savunma olmaya devam ediyor.

Güvenlik ekipleri ve son kullanıcılar, karmaşık kimlik avı kampanyalarından bir adım önde olmak için beklenmedik istemleri sorgulamalı, resmi kanallar aracılığıyla destek iletişimlerini doğrulamalı ve kapsamlı bir güvenlik duruşuna güvenmelidir.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.