ESET Research, GhostrediDector adlı yeni bir tehdit grubu belirledi. Haziran 2025’te bu grup, çoğunlukla Brezilya, Tayland, Vietnam ve Amerika Birleşik Devletleri’nde en az 65 Windows sunucusuna girdi.

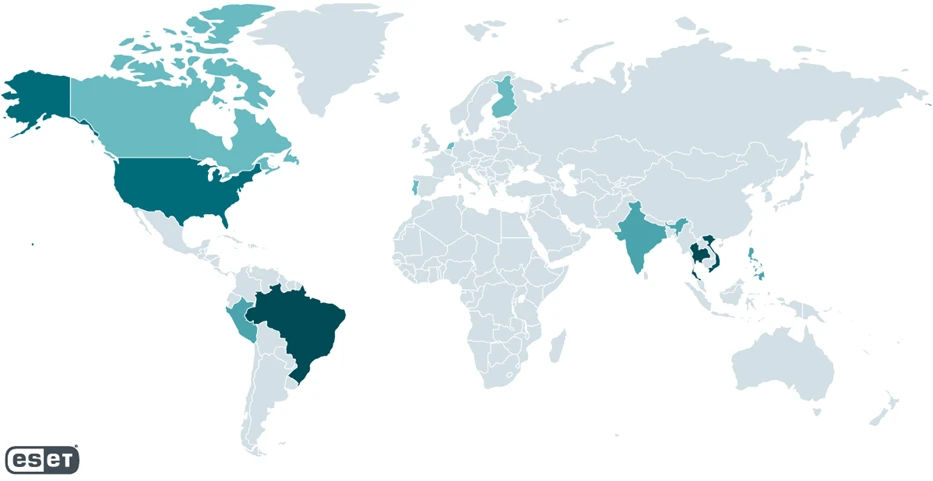

Ghostredior kurbanlarının tespit edildiği ülkeler (Kaynak: ESET)

Ghostredentor daha önce belgelenmemiş iki özel araç kullandı: Rungan adlı pasif bir C ++ arka kapı ve Gamshen adı verilen kötü niyetli bir IIS modülü. Grup büyük olasılıkla Çin ile bağlantılıdır.

Rungan enfekte bir sunucuda komutları çalıştırabilir. Gamshen, belirli web sitelerinin sıralamasını artırmak için Google arama sonuçlarını manipüle ederek SEO sahtekarlığı bir hizmet olarak çalıştırmak için tasarlanmıştır. Ana amacı, kumar web sitelerine trafik çekmektir.

“Gamshen, isteği Googlebot’tan geldiğinde yanıtları değiştirse de – yani kötü niyetli içeriğe hizmet etmiyor veya web sitelerinin düzenli ziyaretçilerini başka bir şekilde etkilemiyor – SEO sahtekarlığı şemasına katılım, tehlikeye atılan web siteleriyle ve güçlendirilmiş web siteleriyle ilişkilendirerek, tehlikeye atılmış web siteleriyle ilişkilendirerek,” açıklayabilir.

Ghostredentor, halka açık olarak bilinen Efspotato ve Badpotato ile birlikte diğer birkaç özel araç kullanır. Bunlar sunucuda ayrıcalıklı bir hesap oluşturmak için kullanılır. Bu hesap daha sonra daha yüksek izinli diğer kötü amaçlı programları indirmek ve çalıştırmak için kullanılabilir. Rungan arka kapısı veya diğer araçlar sistemden kaldırılırsa da yedek olarak kullanılabilir.

Kurbanlar farklı ülkelere yayılıyor, ancak ABD’deki uzlaşmış sunucuların çoğu Brezilya, Tayland ve Vietnam merkezli şirketlere kiralanmış gibi görünüyor. Bunlar aynı zamanda diğer hacklenen sunucuların çoğunun bulunduğu ülkelerdir. ESET Research, bunun Ghostrediector’ın esas olarak Latin Amerika ve Güneydoğu Asya’daki hedeflere odaklandığını gösteriyor.

Grup bir endüstriyi diğerine tercih etmiyor gibi görünüyor. Mağdurlar eğitim, sağlık, sigorta, ulaşım, teknoloji ve perakende satışlarında bulunmuştur.

ESET verileri, Ghostrediector’ın muhtemelen bir güvenlik açığından, muhtemelen bir SQL enjeksiyonundan yararlanarak erişim kazandığını göstermektedir. İçeri girdikten sonra, saldırganlar bir Windows sunucusunun kontrolünü ele geçirir ve çeşitli kötü amaçlı araçlar indirir. Bunlar arasında bir ayrıcalık yükseltme aracı, birden fazla web kabuğu ekleyen kötü amaçlı yazılım ve Rungan Backdoor veya Gamshen IIS modülü bulunur. Grup kilitlenirse erişimi yeniden kazanmak için ayrıcalık artış aracı da kullanılabilir. Arka kapı, ağ üzerinden iletişim kurmalarını, dosyaları çalıştırmalarını, dizin içeriğini görüntüleyeceğini ve hizmetleri ve Windows kayıt defteri anahtarlarını değiştirmelerini sağlar.

Tavella, “Ghostrediector ayrıca, tehlikeye atılan sunucuda, tehlikeye atılan altyapıya uzun vadeli erişimi sürdürmek için haydut kullanıcı hesapları oluşturmanın yanı sıra, tehlikeye atılan sunucuda birden fazla uzaktan erişim aracı dağıtarak kalıcılık ve operasyonel dayanıklılık gösteriyor” dedi.