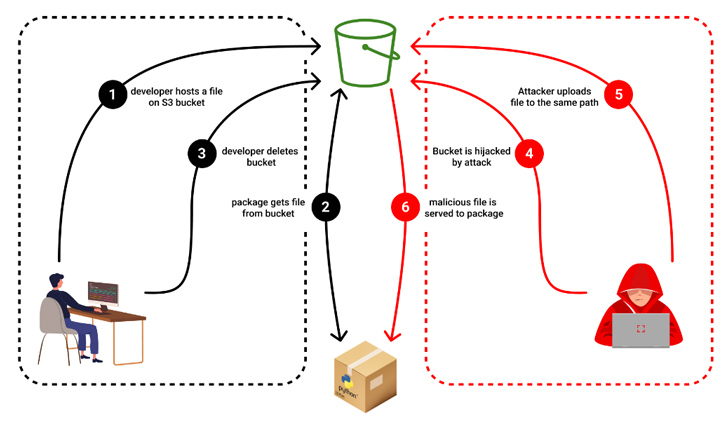

Açık kaynak projelerini hedefleyen yeni bir tür yazılım tedarik zinciri saldırısında, tehdit aktörlerinin modülleri kendileri değiştirmeden hileli ikili dosyalara hizmet vermek için süresi dolmuş Amazon S3 kovalarının kontrolünü ele geçirebileceği ortaya çıktı.

Checkmarx araştırmacısı Guy Nachshon, “Kötü amaçlı ikili dosyalar, kullanıcı kimliklerini, parolaları, yerel makine ortamı değişkenlerini ve yerel ana bilgisayar adını çalar ve ardından çalınan verileri ele geçirilen kovaya sızdırır” dedi.

Saldırı ilk olarak, kurulum sırasında node-pre-gyp adlı bir eklentinin önceden oluşturulmuş ikili sürümlerini indirmek için 0.13.0 sürümüne kadar bir Amazon S3 klasörüne dayanan bignum adlı bir npm paketi durumunda gözlemlendi.

24 Mayıs 2023’te yayınlanan bir GitHub danışma belgesine göre, “Bu ikili dosyalar, o zamandan beri kötü niyetli bir üçüncü tarafça talep edilen ve artık kullanıcının bilgisayarından veri sızdıran kötü amaçlı yazılım içeren ikili dosyalar sunan, süresi dolmuş bir S3 klasöründe yayınlandı.”

Bilinmeyen bir tehdit aktörünün, şüphelenmeyen kullanıcılar söz konusu paketi indirdiğinde, S3 kovasının bir zamanlar aktif olup kötü amaçlı yazılım dağıtma fırsatını değerlendirdiği söyleniyor.

Nachshon, “Bir paket, kaynağı olarak bir kovayı gösteriyorsa, işaretçi, kova silindikten sonra bile var olmaya devam eder,” diye açıkladı. “Bu anormallik, saldırganın işaretçiyi ele geçirilen kovaya doğru yeniden yönlendirmesine izin verdi.”

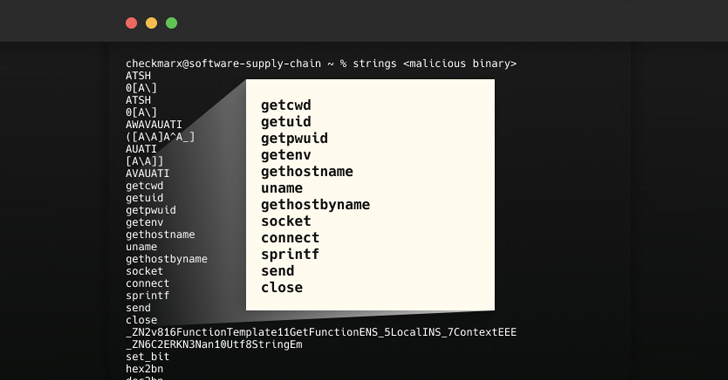

Kötü amaçlı yazılım örneğinin tersine mühendisliği, kullanıcı kimlik bilgilerini ve ortam ayrıntılarını yağmalayabildiğini ve bilgileri aynı kaçırılan kovaya iletebildiğini ortaya çıkardı.

Checkmarx, terk edilmiş S3 kovalarını kullanan çok sayıda paket bulduğunu ve bu paketlerin yeni saldırı vektörüne duyarlı hale geldiğini söyledi. Bu gelişme, tehdit aktörlerinin sürekli olarak yazılım tedarik zincirini zehirlemek için farklı yollar aradıklarının bir işaretidir.

🔐 API Güvenliğinde Uzmanlaşma: Gerçek Saldırı Yüzeyinizi Anlamak

API ekosisteminizdeki kullanılmayan güvenlik açıklarını keşfedin ve güçlü güvenlik için proaktif adımlar atın. Bilgilendirici web seminerimize katılın!

Oturuma Katılın

Nachshon, “Alt alan adı devralma alanındaki bu yeni değişiklik, geliştiriciler ve kuruluşlar için bir uyandırma çağrısı görevi görüyor” dedi. “Terk edilmiş bir barındırma paketi veya eskimiş bir alt alan adı, yalnızca unutulmuş bir eser değildir; yanlış ellere geçerse, veri hırsızlığı ve izinsiz giriş için güçlü bir silah haline gelebilir.”

Geliştirme ayrıca, Cyble’ın 45.000’den fazla kez indirildiği tahmin edilen ve oturum açma kimlik bilgilerini ve kredi kartı ayrıntılarını ayıklamak için yetenekler içeren 160 kötü amaçlı python paketini ortaya çıkarmasından yaklaşık bir hafta sonra gelir.