Siber güvenlik firması TrustedSec tarafından bugün yayınlanan “Specula” adlı yeni bir kırmızı takım istismar sonrası çerçevesinin de gösterdiği gibi, Microsoft Outlook uzaktan kod çalıştırmak için bir C2 işaretçisine dönüştürülebilir.

Bu C2 çerçevesi, Ekim 2017’de yamalanan bir Outlook güvenlik özelliği atlama güvenlik açığı olan CVE-2017-11774’ü kullanarak WebView kullanarak özel bir Outlook Ana Sayfası oluşturarak çalışır.

Microsoft, “Bir dosya paylaşım saldırısı senaryosunda, saldırgan, güvenlik açığından yararlanmak üzere özel olarak hazırlanmış bir belge dosyası sağlayabilir ve ardından kullanıcıları belge dosyasını açmaya ve belgeyle etkileşime girmeye ikna edebilir” diyor.

Ancak Microsoft bu açığı kapatmış ve Outlook ana sayfalarını gösteren kullanıcı arayüzünü kaldırmış olsa da saldırganlar, en son Office 365 sürümlerinin yüklü olduğu sistemlerde bile Windows Kayıt Defteri değerlerini kullanarak kötü amaçlı ana sayfalar oluşturabiliyor.

Trusted’ın açıkladığı gibi, Specula yalnızca Outlook’un bağlamında çalışır ve etkileşimli bir Python web sunucusunu çağıran kayıt defteri anahtarları aracılığıyla özel bir Outlook ana sayfası ayarlayarak çalışır.

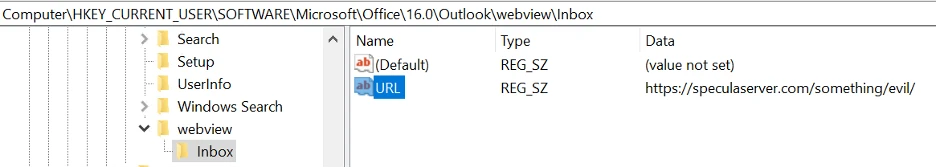

Bunu yapmak için, ayrıcalıklı olmayan tehdit aktörleri, Outlook’un WebView kayıt defteri girdilerinde HKEY_CURRENT_USER\Software\Microsoft\Office\16.0\Outlook\WebView\ altında kendi kontrolleri altındaki harici bir web sitesine bir URL hedefi ayarlayabilir.

Saldırgan tarafından kontrol edilen Outlook ana sayfası, saldırganın tehlikeye atılmış Windows sistemlerinde keyfi komutları yürütmek için kullanabileceği özel VBscript dosyaları sunmak üzere tasarlanmıştır.

TrustedSec, “Bu teknik için mevcut bilgi ve önlemlere rağmen, TrustedSec yüzlerce müşteriye ilk erişim için bu özel kanalı kullanmayı başardı” dedi.

“Microsoft’un geçici çözümünde belirtilen Kayıt defteri anahtarlarından herhangi biri tarafından özel bir ana sayfa ayarlandığında, ilişkili sekme seçildiğinde Outlook, normal posta kutusu öğesi (gelen kutusu, takvim, gönderilenler vb.) yerine bu HTML sayfasını indirecek ve görüntüleyecektir.

“İndirilen HTML sayfasından, cscript/wscript.exe’yi çalıştırıyormuşuz gibi, yerel sisteme az çok tam erişimle, ayrıcalıklı bir bağlamda vbscript veya jscript çalıştırabiliyoruz.”

Outlook Kayıt Defteri girdisini yapılandırmak için öncelikle bir cihazın güvenliğinin ihlal edilmesi gerekirken, bir kez yapılandırıldığında saldırganlar bu tekniği kalıcılık sağlamak ve diğer sistemlere yayılmak için kullanabilirler.

Outlook.exe güvenilir bir işlem olduğundan, komutlar yürütülürken saldırganların mevcut yazılımları atlatması daha kolay hale gelir.

ABD Siber Komutanlığı’nın (US CyberCom) beş yıl önce uyardığı gibi, CVE-2017-11774 Outlook güvenlik açığı ABD hükümet kurumlarını hedef almak için de kullanıldı.

Chronicle’dan güvenlik araştırmacıları, Ateş GözüVe Palo Alto Ağları Daha sonra bu saldırıları İran destekli APT33 siber casusluk grubuyla ilişkilendirdi.

FireEye siber güvenlik araştırmacıları o dönemde, “FireEye, APT34’ün CVE-2017-11774’ü ilk olarak Haziran 2018’de kullandığını, ardından APT33’ün Temmuz 2018’de başlayıp en az bir yıl süren çok daha geniş kapsamlı bir kampanya için benimsediğini gözlemledi” demişti.