‘GrimResource’ olarak adlandırılan yeni bir komut yürütme tekniği, Microsoft Yönetim Konsolu aracılığıyla kod yürütmeyi gerçekleştirmek için özel hazırlanmış MSC (Microsoft Kayıtlı Konsol) ve yama yapılmamış bir Windows XSS kusurunu kullanıyor.

Temmuz 2022’de Microsoft, Office’teki makroları varsayılan olarak devre dışı bırakarak tehdit aktörlerinin kimlik avı saldırılarında yeni dosya türlerini denemesine neden oldu. Dosya türleri, Web İşareti (MoTW) bayraklarını ayıklanan dosyalara düzgün şekilde yaymadığı için saldırganlar ilk önce ISO görüntülerine ve parola korumalı ZIP dosyalarına geçti.

Microsoft’un ISO dosyalarındaki bu sorunu düzeltmesi ve 7-Zip’in MoTW işaretlerini yayma seçeneğini eklemesinin ardından saldırganlar Windows Kısayolları ve OneNote dosyaları gibi yeni eklere geçmek zorunda kaldı.

Saldırganlar artık işletim sisteminin çeşitli yönlerini yönetmek veya yaygın olarak erişilen araçların özel görünümlerini oluşturmak için Microsoft Yönetim Konsolu’nda (MMC) kullanılan yeni bir dosya türü olan Windows MSC (.msc) dosyalarına geçtiler.

Kötü amaçlı yazılım dağıtmak için MSC dosyalarının kötüye kullanıldığı daha önce Güney Koreli siber güvenlik firması Genian tarafından bildirilmişti. Bu araştırmadan motive olan Elastic ekibi, Cobalt Strike’ı dağıtmak için MSC dosyalarını dağıtmaya ve apds.dll dosyasındaki eski ancak düzeltme eki uygulanmamış bir Windows XSS kusurunu kötüye kullanmaya yönelik yeni bir teknik keşfetti.

Elastic, yakın zamanda 6 Haziran 2024’te VirusTotal’a yüklenen ve GrimResource’tan yararlanan bir örnek (‘sccm-updater.msc’) buldu, dolayısıyla teknik vahşi ortamda aktif olarak kullanılıyor. Daha da kötüsü, VirusTotal’daki hiçbir antivirüs motoru onu kötü amaçlı olarak işaretlemedi.

Bu kampanya, ağlara ilk erişim için Cobalt Strike’ı konuşlandırma tekniğini kullanırken, diğer komutları yürütmek için de kullanılabilir.

Araştırmacılar Bleepingcomputer’a XSS kusurunun Windows 11’in en son sürümünde hala yamasız olduğunu doğruladı.

GrimResource nasıl çalışır?

GrimResource saldırısı, ‘apds.dll’ kitaplığındaki eski bir DOM tabanlı siteler arası komut dosyası çalıştırma (XSS) kusurundan yararlanmaya çalışan kötü amaçlı bir MSC dosyasıyla başlar; bu kusur, hazırlanmış bir URL aracılığıyla rastgele JavaScript yürütülmesine olanak tanır.

Güvenlik açığı Ekim 2018’de Adobe ve Microsoft’a bildirildi ve her ikisi de araştırırken Microsoft, durumun acil düzeltme kriterlerini karşılamadığını belirledi.

Mart 2019 itibarıyla XSS kusuru yamalanmadan kaldı ve giderilip giderilmediği belli değil. BleepingComputer, kusurun düzeltilip düzeltilmediğini doğrulamak için Microsoft’la temasa geçti ancak henüz bir yorum gelmedi.

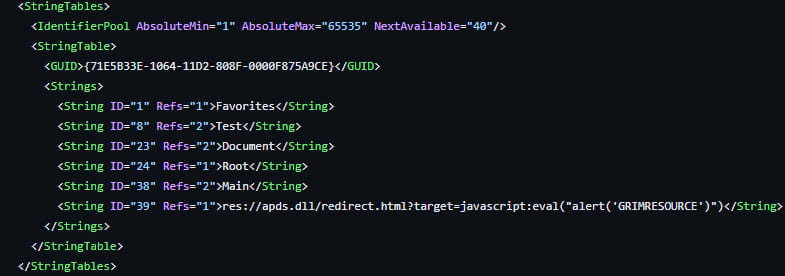

Saldırganlar tarafından dağıtılan kötü amaçlı MSC dosyası, StringTable bölümünde güvenlik açığı bulunan APDS kaynağına bir referans içerir; böylece hedef dosyayı açtığında, MMC bunu işler ve ‘mmc.exe’ bağlamında JS yürütmesini tetikler.

Kaynak: Elastik Güvenlik

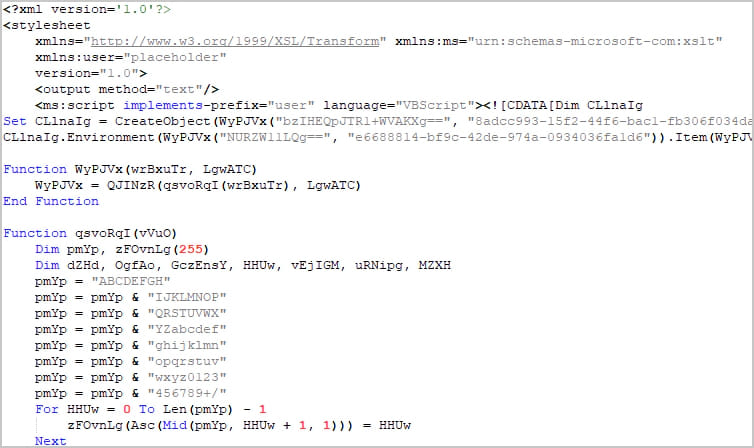

Elastic, XSS kusurunun ‘DotNetToJScript’ tekniğiyle birleştirilerek JavaScript motoru aracılığıyla isteğe bağlı .NET kodu çalıştırılabileceğini ve mevcut tüm güvenlik önlemlerinin atlanabileceğini açıklıyor.

İncelenen örnek, ActiveX uyarılarından kaçınmak için ‘transformNode’ gizlemesini kullanırken JS kodu, ‘PASTALOADER’ adlı bir .NET bileşenini yüklemek için DotNetToJScript kullanan bir VBScript’i yeniden oluşturur.

Kaynak: Elastik Güvenlik

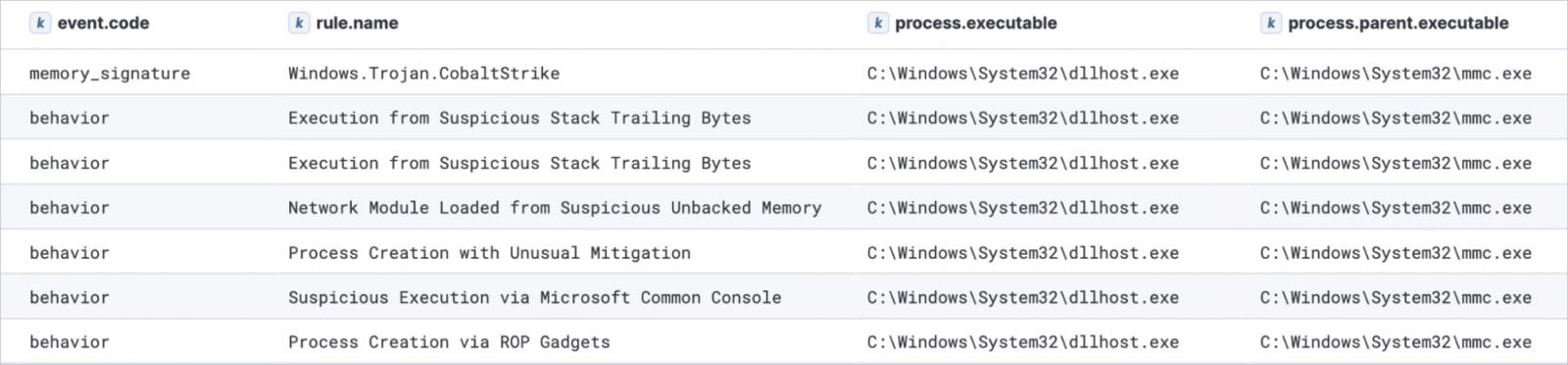

PASTALOADER, VBScript tarafından belirlenen ortam değişkenlerinden bir Cobalt Strike verisi alır, ‘dllhost.exe’nin yeni bir örneğini oluşturur ve bunu, işlev kaldırma ve dolaylı sistem çağrılarıyla birlikte ‘DirtyCLR’ tekniğini kullanarak enjekte eder.

Kaynak: Elastik Güvenlik

Elastik araştırmacısı Samir Bousseaden, X’e yapılan GrimResource saldırısının bir gösterimini paylaştı.

GrimResource’u Durdurmak

Genel olarak sistem yöneticilerinin aşağıdakilere dikkat etmeleri önerilir:

- Mmc.exe tarafından çağrılan apds.dll dosyasını içeren dosya işlemleri.

- MCC aracılığıyla şüpheli yürütmeler, özellikle de .msc dosya bağımsız değişkenleriyle mmc.exe tarafından oluşturulan işlemler.

- Komut dosyası motorlarından veya .NET bileşenlerinden kaynaklanan, mmc.exe tarafından yapılan RWX bellek ayırmaları.

- JScript veya VBScript gibi standart olmayan komut dosyası yorumlayıcılarında olağandışı .NET COM nesnesi oluşturulması.

- APDS XSS yeniden yönlendirmesinin sonucu olarak INetCache klasöründe oluşturulan geçici HTML dosyaları.

Elastic Security ayrıca GitHub’da GrimResource göstergelerinin tam bir listesini yayınladı ve savunucuların şüpheli MSC dosyalarını tespit etmesine yardımcı olmak için raporda YARA kuralları sağladı.