Blackpoint Cyber, kullanıcıları Amatera Stealer’ı yüklemeleri için kandıran yeni bir Sahte CAPTCHA kampanyası keşfetti. Meşru Microsoft komut dosyalarını kötüye kullanan ve Google Takvim ile PNG görsellerindeki kötü amaçlı kodları gizleyen bu saldırı, özel şifreleri ve tarayıcı verilerini toplamak için standart güvenliği atlıyor.

23 Ocak 2026 Cuma günü, siber tehdit izleme şirketi Blackpoint Cyber, bilgisayar korsanlarının insanları kendi bilgisayarlarına virüs bulaştırmaları için kandırmasının yeni ve akıllıca bir yolunu ortaya çıkardı. Bu son plan, güvenliği atlamak ve Amatera Stealer adında bir veri çalma programı yüklemek için sahte bir “Ben robot değilim” kontrolü kullanıyor.

Tuzak Nasıl Çalışır?

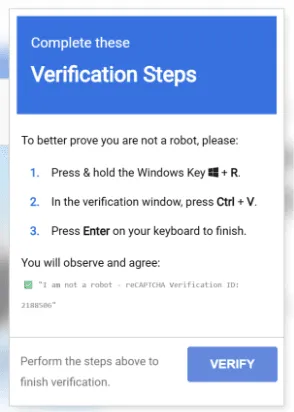

Çoğumuz insan olduğumuzu kanıtlamak için kutucuklara tıklamaya veya trafik ışıklarını tanımlamaya alışkınız. Ancak Blackpoint Cyber araştırmacıları Hackread.com ile paylaşılan blog yazısında bu saldırının Sahte CAPTCHA kullandığını açıkladı. Web sitesi, basit bir tıklama yerine kullanıcıdan tuşa basmak gibi klavye kısayollarını gerçekleştirmesini ister. Windows Key + Rardından bir kod yapıştırıp Enter tuşuna basın.

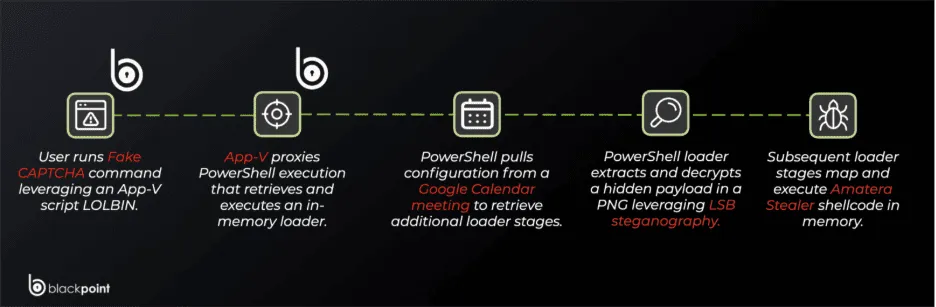

Raporun yazarları Jack Patrick ve Sam Decker bunun sadece rastgele bir dizi adım olmadığını belirtiyor. Bunu yaparak, kullanıcı bilmeden bulaşmayı başlatan bir komutu çalıştırıyor. Bilgisayar korsanları, yerleşik bir Windows aracı kullanıyor. SyncAppvPublishingServer.vbs izlerini gizlemek için.

Bu, LOLBin (Karada Yaşayan İkili) olarak bilinir; bu, sanal uygulamaları yönetmek için kullanılan gerçek bir Microsoft komut dosyası olduğu anlamına gelir. Bu araç Windows’un imzalı ve güvenilir bir parçası olduğundan, çoğu antivirüs programı kötü bir şeyin olduğunun farkına varmaz.

Açık Görüşte Saklanmak

Saldırı garip bir şekilde sabırlıdır çünkü güvenlik sanal alanları (otomatik test ortamları) tarafından izlendiğini algılarsa veya kullanıcı adımları tam olarak takip etmediyse durur. Komutu gerçekten bir insanın yapıştırdığını kanıtlamak için panonuzda belirli bir işaret olup olmadığını bile kontrol eder. Eğer betik bunu bulamazsa sonsuz bir bekleme durumuna girer ve analiz edilmekten kaçınmak için ölü taklidi yapar.

Araştırmacılar ayrıca sistemin talimatlarını aslında genel bir Google Takvim (.ics) dosyasından aldığını da buldu. Bilgisayar korsanları, Google gibi güvenilir bir site kullanarak internet trafiğinin normal görünmesini sağlar. Ayrıca gerçek virüsü Imgur gibi halka açık sitelerde barındırılan normal görünümlü resimlerin (PNG dosyaları) içine gizlerler.

Steganografi adı verilen bir hile kullanarak, kötü amaçlı kodu küçük piksel verilerinin içine gizlerler. Araştırmacıların kafasını karıştırmak için komut dosyası, adı verilen bir şifre çözme anahtarını bile kullanıyor. AMSI_RESULT_NOT_DETECTEDgenellikle güvenlik yazılımı tarafından bir dosyanın güvenli olduğunu belirtmek için kullanılan bir terimdir.

Nihai Hedef: Amatera Hırsızı

Zincir, kayıtlı şifreleri, kredi kartı bilgilerini ve tarayıcı verilerini ele geçirmek için tasarlanmış bir virüs olan Amatera Stealer’ın teslim edilmesiyle sona erer. Hatta gibi ortak sitelere bağlanıyormuş gibi davranarak internet trafiğini gizlemeye çalışıyor. microsoft.com veya facebook.com.

Bu özel numaranın yalnızca modern Windows 10, 11 veya App-V özelliklerinin etkin olduğu Sunucu sürümlerinde çalıştığını unutmamak da önemlidir. Windows’un temel Home sürümüne sahipseniz saldırı muhtemelen başarısız olacaktır.

Blackpoint Cyber araştırmacıları, asıl tehlikenin, bilgisayar korsanlarının yakalanmamak için başka birinin altyapısından yararlanmaları olduğu sonucuna varıyor. Güvende kalmak için, bir web sitesinden komutları asla kopyalayıp bilgisayarınızın Çalıştır kutusuna yapıştırmamanızı önerirler.