Yeni bir yan kanal saldırısının, bir cihazın rastgele erişim belleğinden (RAM) yayılan radyo sinyallerini veri sızdırma mekanizması olarak kullandığı ve hava boşluklu ağlar için tehdit oluşturduğu tespit edildi.

Tekniğin kod adı şu şekilde: RAMBO İsrail’deki Negev Ben Gurion Üniversitesi Yazılım ve Bilgi Sistemleri Mühendisliği Bölümü’ndeki Saldırı Siber Araştırma Laboratuvarı başkanı Dr. Mordechai Guri tarafından yazılmıştır.

Dr. Guri, yeni yayınlanan bir araştırma makalesinde, “Kötü amaçlı yazılımlar, yazılım tarafından üretilen radyo sinyallerini kullanarak dosyalar, resimler, tuş kaydı, biyometrik bilgiler ve şifreleme anahtarları gibi hassas bilgileri kodlayabilir” dedi.

“Yazılım tanımlı radyo (SDR) donanımı ve basit bir hazır antenle, bir saldırgan iletilen ham radyo sinyallerini uzaktan yakalayabilir. Sinyaller daha sonra çözülebilir ve ikili bilgiye geri çevrilebilir.”

Yıllar boyunca Dr. Guri, Seri ATA kabloları (SATAn), MEMS jiroskopu (GAIROSCOPE), ağ arayüz kartlarındaki LED’ler (ETHERLED) ve dinamik güç tüketimi (COVID-bit) gibi kaynaklardan yararlanarak çevrimdışı ağlardan gizli verileri çıkarmak için çeşitli mekanizmalar geliştirdi.

Araştırmacı tarafından geliştirilen diğer alışılmadık yaklaşımlardan bazıları, grafik işlem birimi (GPU) fanları (GPU-FAN) tarafından üretilen gizli akustik sinyaller, anakarta yerleşik buzzer’lar (EL-GRILLO) tarafından üretilen (ultrasonik)sonik dalgalar ve hatta yazıcı ekran panelleri ve durum LED’leri (PrinterLeak) yoluyla hava boşluklu ağlardan veri sızdırmayı içeriyor.

Guri geçen yıl ayrıca, bir bilgisayarın güç kaynağından gelen radyo emisyonlarını silah olarak kullanarak gerçek zamanlı tuş vuruşu verilerini uzaktaki bir saldırgana sızdıran, donanım gerektirmeyen bir radyo frekansı tuş kaydı saldırısı olan AirKeyLogger’ı da göstermişti.

Guri, çalışmada “Gizli verileri sızdırmak için işlemcinin çalışma frekansları, tuş vuruşlarıyla modüle edilen güç ünitesinden elektromanyetik emisyonların bir modelini oluşturmak üzere manipüle edilir,” diye belirtti. “Tuş vuruşu bilgisi, bir RF alıcısı veya basit bir antene sahip bir akıllı telefon aracılığıyla birkaç metre uzaklıktan alınabilir.”

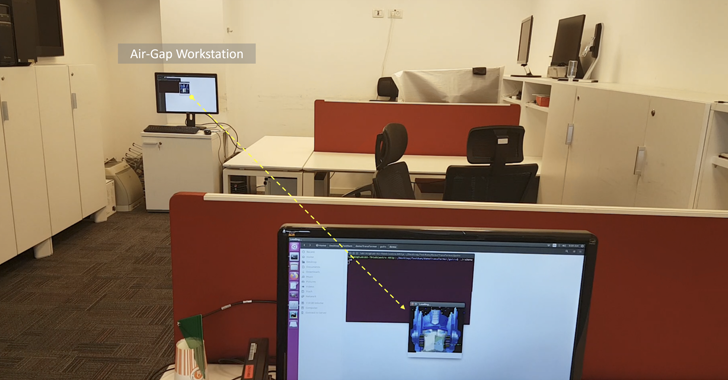

Bu tür saldırılarda her zaman olduğu gibi, öncelikle hava boşluğu olan ağın başka yollarla (örneğin, bir kötü niyetli içeriden saldırgan, zehirli USB sürücüler veya bir tedarik zinciri saldırısı) tehlikeye atılması gerekir; böylece kötü amaçlı yazılımın gizli veri sızdırma kanalını tetiklemesi sağlanır.

RAMBO da bu konuda bir istisna değil; kötü amaçlı yazılım, RAM’i manipüle ederek saat frekanslarında radyo sinyalleri üretebiliyor, daha sonra bu sinyaller Manchester kodlaması kullanılarak kodlanıyor ve uzak mesafelerden alınabilecek şekilde iletiliyor.

Kodlanmış veriler tuş vuruşlarını, belgeleri ve biyometrik bilgileri içerebilir. Diğer taraftaki bir saldırgan daha sonra elektromanyetik sinyalleri almak, verileri demodüle etmek ve kodunu çözmek ve sızdırılan bilgileri geri almak için SDR’yi kullanabilir.

“Kötü amaçlı yazılım, bilgileri modüle etmek ve dışarıya iletmek için RAM’den elektromanyetik emisyonları kullanır,” dedi Dr. Guri. “Radyo alıcısı ve anteni olan uzak bir saldırgan, bilgileri alabilir, demodüle edebilir ve orijinal ikili veya metinsel gösterimine dönüştürebilir.”

Araştırmada, bu tekniğin Intel i7 3.6GHz CPU ve 16 GB RAM kullanan hava boşluklu bilgisayarlardan saniyede 1.000 bit hızında veri sızdırmak için kullanılabileceği, tuş vuruşlarının gerçek zamanlı olarak tuş başına 16 bit olacak şekilde sızdırılabileceği bulundu.

“4096 bitlik bir RSA şifreleme anahtarı düşük hızda 41,96 saniyede ve yüksek hızda 4,096 bitte sızdırılabilir,” dedi Dr. Guri. “Biyometrik bilgiler, küçük dosyalar (.jpg) ve küçük belgeler (.txt ve .docx) düşük hızda 400 saniye, yüksek hızlarda ise birkaç saniye gerektirir.”

“Bu, RAMBO gizli kanalının kısa bir süre içerisinde nispeten kısa bilgilerin sızdırılmasında kullanılabileceğini gösteriyor.”

Saldırıyı engellemek için alınan önlemler arasında, bilgi aktarımı için “kırmızı-siyah” bölge kısıtlamaları uygulamak, saldırı tespit sistemi (IDS) kullanmak, hipervizör düzeyinde bellek erişimini izlemek, kablosuz iletişimleri engellemek için radyo sinyal bozucuları kullanmak ve Faraday kafesi kullanmak yer alıyor.