Qakbot kötü amaçlı yazılımının geliştiricisi veya kaynak koduna erişimi olan biri, Aralık ortasından bu yana e-posta kampanyalarında yeni örnekler gözlemlendiğinden yeni yapılar üzerinde denemeler yapıyor gibi görünüyor.

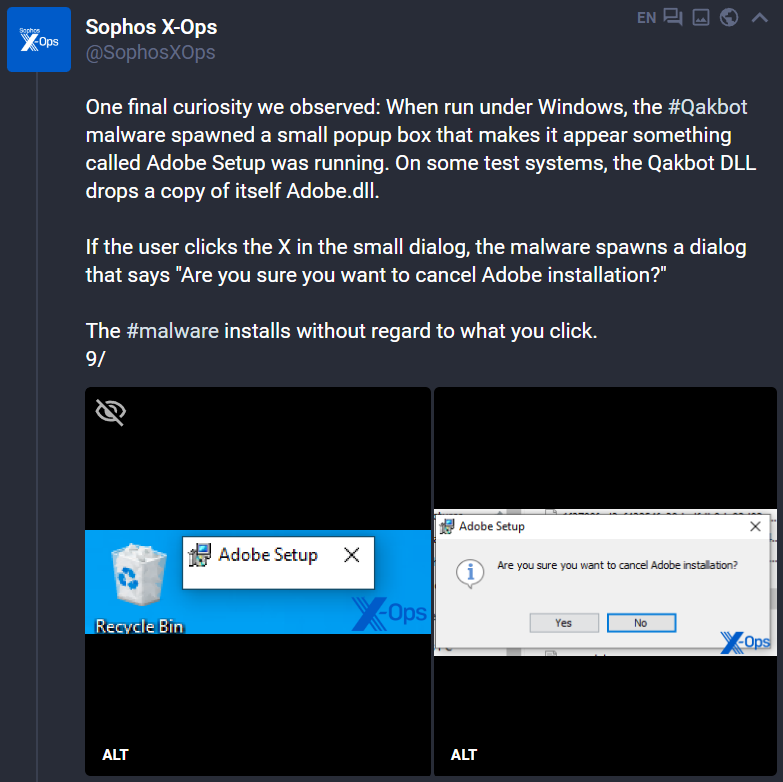

Gözlemlenen değişkenlerden biri, kullanıcıyı kötü amaçlı yazılımı dağıtması için kandırmak amacıyla Windows’ta bir Adobe ürünü için sahte bir yükleyici kullanıyor.

QBot olarak da adlandırılan kötü amaçlı yazılım, kurbanlara çoğunlukla e-posta yoluyla gönderilen fidye de dahil olmak üzere çeşitli kötü amaçlı yükler için uzun yıllar boyunca bir yükleyici olarak hizmet etti.

Geçtiğimiz Ağustos ayında kaldırılıncaya kadar QBot 700.000’den fazla sisteme bulaşmıştı ve sadece 18 ayda 58 milyon dolardan fazla olduğu tahmin edilen mali zararlara neden olmuştu.

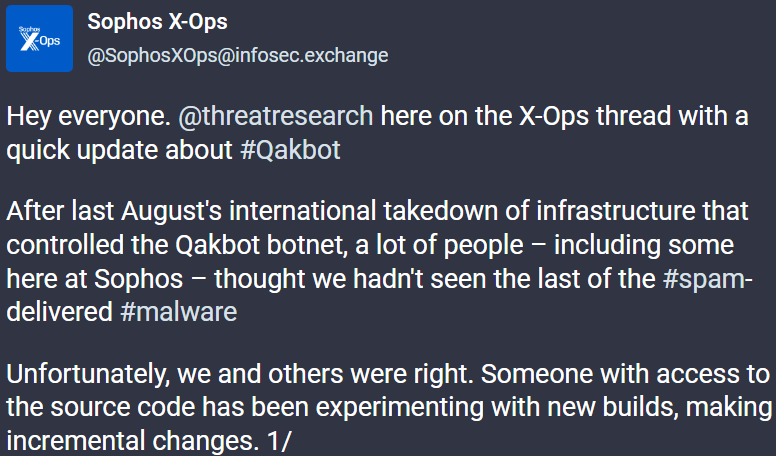

Kod adı Duck Hunt olan operasyonda herhangi bir tutuklama yaşanmadı ve birçok güvenlik araştırmacısı, Qakbot geliştiricilerinin altyapılarını yeniden inşa edip dağıtım kampanyalarını yeniden başlatacağına inanıyordu.

Geçen yıl Cisco Talos, yayından kaldırılmadan önce başlayan ve Ekim ayının başında hala aktif olan bir Qakbot kampanyasından bahsetmişti. Araştırmacılar bunun mümkün olduğuna inanıyor çünkü kolluk kuvvetleri spam dağıtım altyapısını değil, yalnızca kötü amaçlı yazılımın komuta ve kontrol sunucularını kesintiye uğrattı.

Aralık 2023’te Microsoft, IRS’yi taklit eden bir QBot kimlik avı kampanyası gözlemledi ve bu, kötü amaçlı yazılımın geri döneceğine dair korkuları doğruladı.

Sophos’un Gelişmiş Tehdit Müdahale Ortak Görev Gücü veya kısaca Sophos X-Ops, yakın zamanda yeni Qbot faaliyetleri fark etti ve Aralık ortasından bu yana 10 kadar yeni kötü amaçlı yazılım yapısının ortaya çıktığını fark etti.

Qbot ile ilgili yeni gelişmeler, Ocak ayı sonlarında kötü amaçlı yazılım ve onun 2008’den bu yana geçirdiği evrim hakkında teknik bir rapor yayınlayan bulut güvenlik şirketi Zscaler’deki araştırmacılar tarafından da fark edildi.

Yeni QBot çeşitleri

Sophos X-Ops analistleri, geliştiricilerin ikili dosyaları test ettiğini ve iyileştirdiğini gösteren yapı numarasındaki küçük artışlara dikkat çekerek yeni Qbot örneklerine tersine mühendislik uyguladı.

Aralık ve Ocak ayına ait örnekler, .CAB (Windows Kabinesi) arşivini kullanarak bir DLL ikili dosyasını bırakan bir Microsoft Yazılım Yükleyicisi (.MSI) yürütülebilir dosyası olarak geldi.

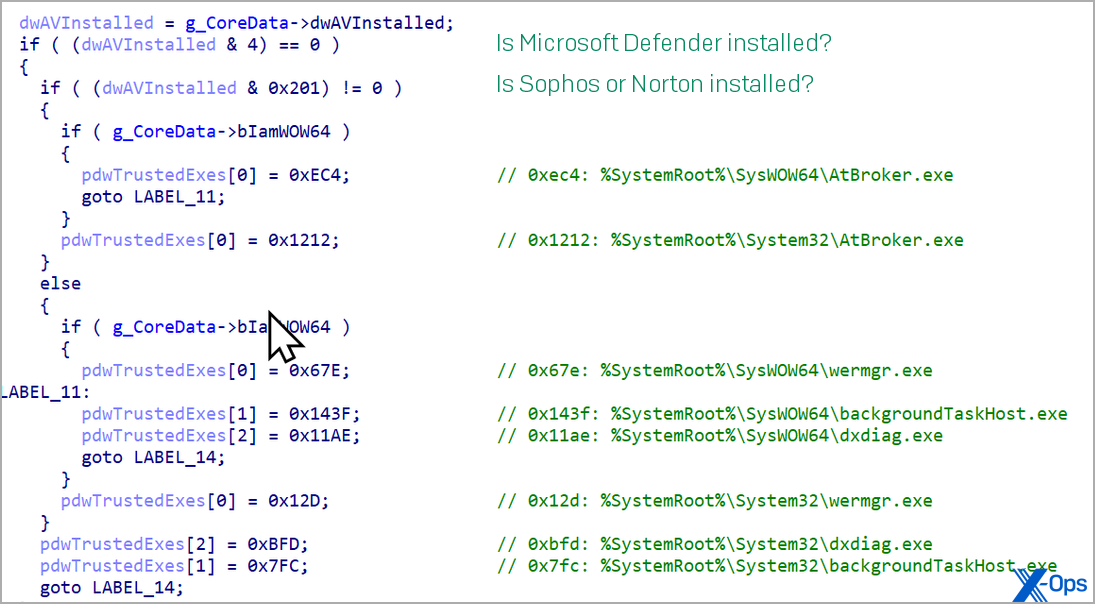

Bu yöntem, zararsız Windows işlemlerine kod enjekte eden önceki sürümlerden farklıdır (AtBroker.exe, arkaplanTaskHost.exe, dxdiag.exe) tespit edilmekten kaçınmak için.

Yeni Qakbot çeşitleri, dizeleri gizlemek için gelişmiş şifreleme ve komuta ve kontrol (C2) iletişimi de dahil olmak üzere gelişmiş gizleme teknikleri kullanıyor.

Spesifik olarak, kötü amaçlı yazılım, eski örneklerde görülen XOR yöntemine ek olarak AES-256 şifrelemesini kullanıyor.

Kötü amaçlı yazılım, uç nokta koruma yazılımını kontrol ediyor ve sanallaştırılmış ortamlar için yeniden kontroller sunuyor; kendisini bir sanal makinede bulduğunda sonsuz bir döngüye girerek tespitten kaçmaya çalışıyor.

Ayrıca Qakbot, kullanıcıları, tıklanan şeye bakılmaksızın kötü amaçlı yazılımı başlatan sahte kurulum istemleriyle kandırmak için Adobe Kurulumunun sistemde çalıştığını düşündüren yanıltıcı bir açılır pencere sunar.

Sophos araştırmacıları, QBot’un gelişimini yakından izleyerek tespit kurallarını güncelleyebileceklerini ve önemli bilgileri diğer güvenlik sağlayıcılarıyla paylaşabileceklerini söylüyor.

Geçen yıl Qbot’un C2 altyapısının kaldırılmasının ardından az sayıda örnek ortaya çıkmış olsa da, araştırmacılar “tehdit aktörlerinin onu geri getirmeye yönelik her türlü faaliyetinin gözetim ve incelemeyi hak ettiğine” inanıyor.