Kullanıcıları PayPal hesaplarının güvenliğini tehlikeye atmaya ikna etmek için Microsoft 365 etki alanlarını kullanan yeni ve gelişmiş bir kimlik avı dolandırıcılığı ortaya çıkarıldı.

Saldırı, meşru görünen gönderen adreslerini ve URL’lerini kullanarak kurbanların kimlik avı girişimini tanımasını zorlaştırıyor.

Baş Bilgi Güvenliği Görevlileri (CISO’lar) da dahil olmak üzere güvenlik uzmanları, Fortinet’in de paylaştığı şekilde büyüyen tehdit hakkında alarm vererek dikkatli ve ihtiyatlı olma çağrısında bulundu.

Investigate Real-World Malicious Links, Malware & Phishing Attacks With ANY.RUN – Try for Free

Dolandırıcılık Nasıl Çalışır?

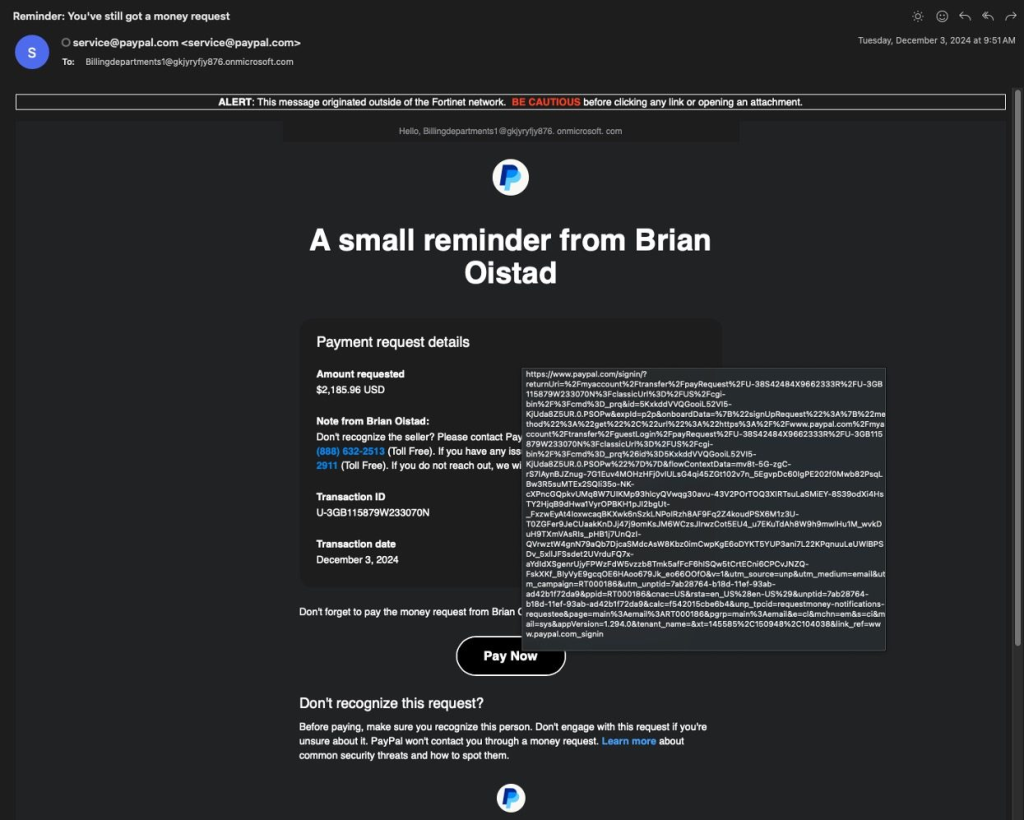

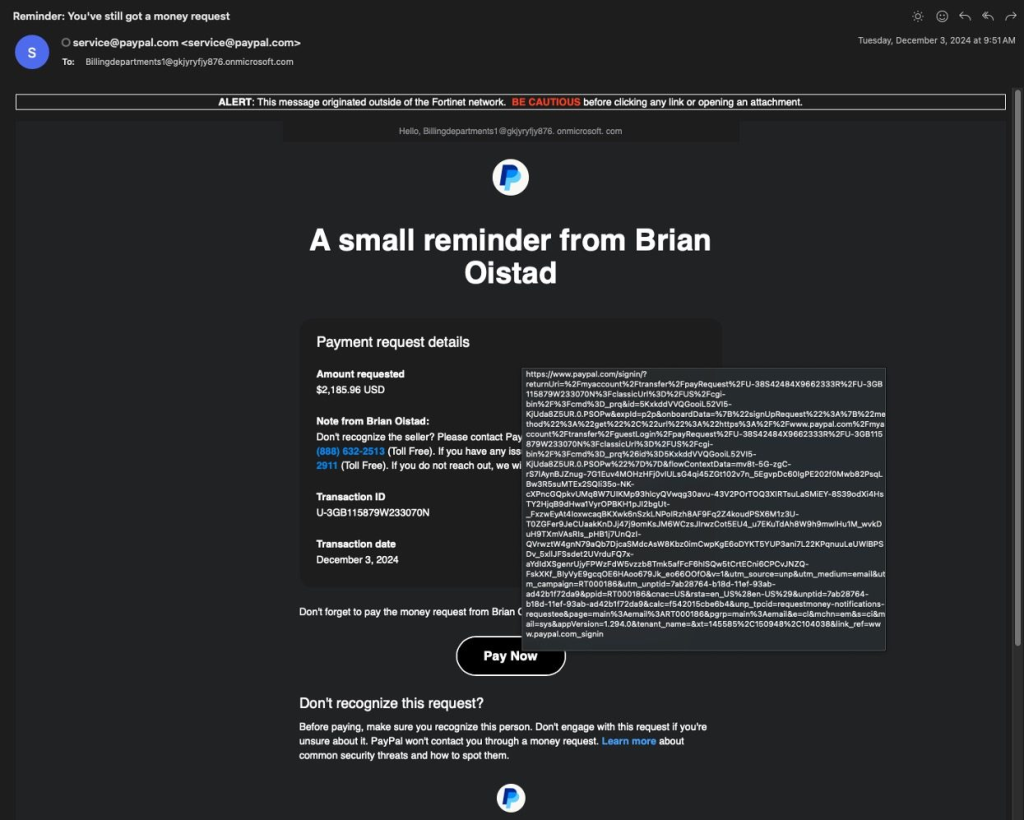

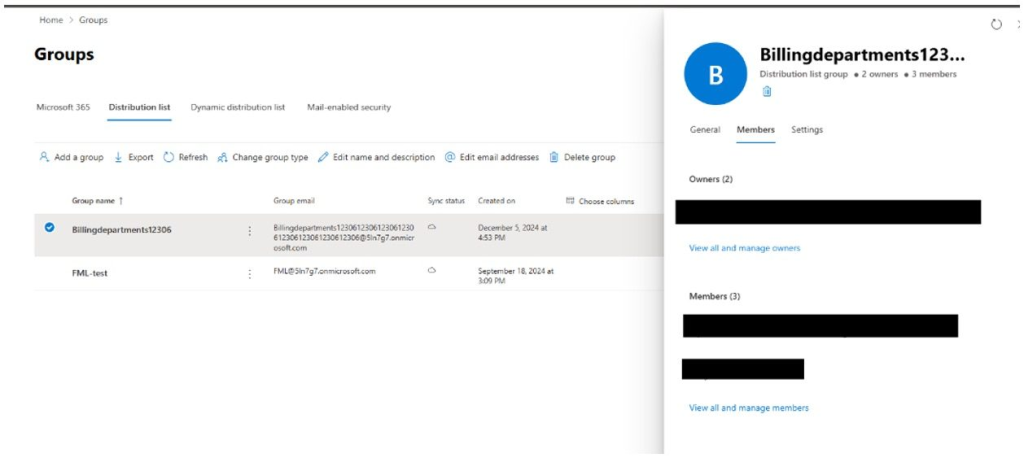

Bu kimlik avı kampanyası, orijinal görünümlü e-posta adresleri oluşturmak için Microsoft 365’in ücretsiz deneme alanlarını kullanıyor.

Dolandırıcı bir deneme alan adını kaydettikten sonra meşru adreslere benzeyen belirsiz adresler içeren aldatıcı dağıtım listeleri oluşturur.

Örneğin, bir e-postanın kaynağının “Billingdepartments1” olduğu görünebilir.[@]gkjyryfjy876.onmicrosoft.com”, ilk bakışta hiçbir şeyden şüphelenmeyen kullanıcılar için inandırıcı görünebilir. İşte dolandırıcılığın işleyiş şekli adım adım:

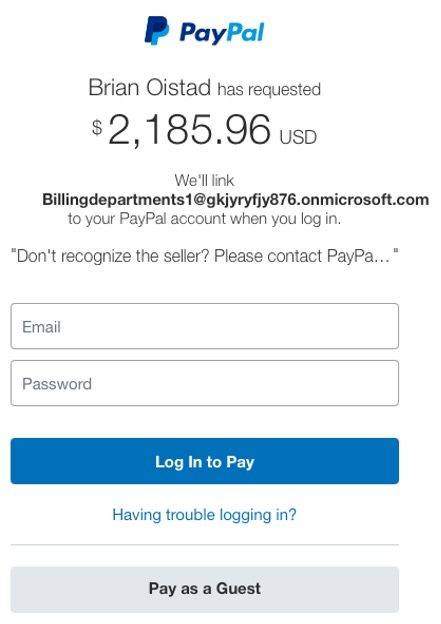

- Para Talebi E-postası: Saldırgan, oluşturduğu dağıtım listesine ödeme isteklerini göndermek için PayPal arayüzünü kullanır. Bu, PayPal’ın kendisinin kurbanlardan para aradığı izlenimini veriyor. E-posta teknik olarak yasaldır ve SPF, DKIM ve DMARC kontrolleri gibi gönderen kimlik doğrulama yöntemlerinden geçer, bu da onu gerçek PayPal iletişimlerinden ayırt edilemez hale getirir.

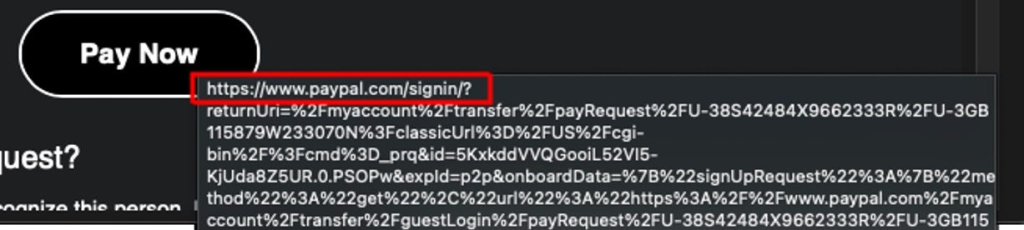

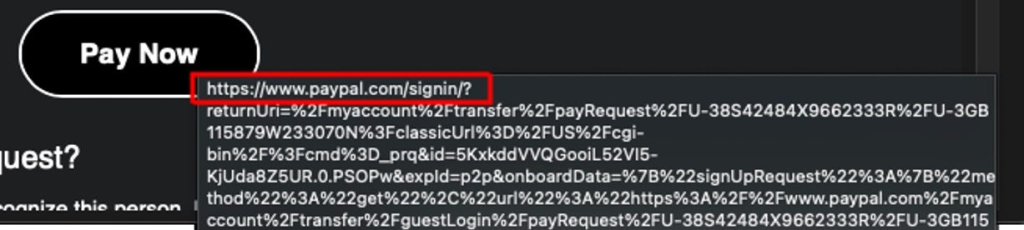

- Kimlik Avı Kancası: E-postayı aldıktan sonra, gömülü bağlantıya tıklayan kurbanlar, resmi PayPal giriş sayfasına benzeyen bir şeye yönlendirilir. Sayfa, ödeme talebini görüntüleyerek aciliyet ve panik duygusu yaratıyor. Pek çok kurban şüphe duymadan oturum açarak dolandırıcıların tuzağına düşüyor.

- Hesap Devralma: Kurban giriş yaptığında PayPal hesabı dolandırıcının “Billingdepartments1” gibi e-posta adresine bağlanır.[@]gkjyryfjy876.onmicrosoft.com.” Bu, saldırganın kurbanın hesabına erişmesine, potansiyel olarak para aktarmasına veya hassas bilgileri çalmasına olanak tanır.

Bu Dolandırıcılık Neden Tehlikelidir?

Bu saldırının zekası meşru teknolojilerden faydalanmasında yatıyor. Dolandırıcılar, ücretsiz Microsoft 365 test etki alanlarını kullanarak geleneksel algılama sistemlerini atlıyor.

Dağıtım listesi özelliği, gerçek gönderenin kimliğini daha da gizleyerek makul bir inkar edilebilirlik yaratır. PayPal’ın kimlik avı tespit talimatları bile bu yöntemi işaretlemede başarısız olur.

En tehlikelisi, kimlik avı e-postasının gönderen adresi ve bağlantılarının orijinal görünmesi ve e-postanın standart güvenlik kontrollerinden geçmesidir. Bu, teknoloji meraklısı kullanıcıların bile bu dolandırıcılığa kanabileceği ihtimalini artırıyor.

Uzmanlar, görünüşte meşru kaynaklardan gelse bile ödeme taleplerini ele alırken dikkatli olmanızı tavsiye ediyor. İşte bazı güvenlik önerileri:

- İstekleri Doğrula: E-posta bağlantılarına güvenmek yerine ödeme isteklerini her zaman doğrudan PayPal hesabınızdan tekrar kontrol edin.

- Gönderen Adreslerini İnceleyin: Anormallikler veya tutarsızlıklar için gönderen adresine dikkatlice bakın.

- İki Faktörlü Kimlik Doğrulamayı Etkinleştir (2FA): Bu, PayPal hesabınıza ekstra bir koruma katmanı ekler.

Saldırganlar yenilik yapmaya devam ederken bilgili ve dikkatli olmak hayati önem taşıyor. PayPal kullanıcılarının, özellikle de kurumsal hesapları yönetenlerin, bu gibi tehditlerin kurbanı olmamak için siber güvenliğe öncelik vermesi gerekiyor.

Find this News Interesting! Follow us on Google News, LinkedIn, and X to Get Instant Updates!