Kaspersky’nin Küresel Acil Durum Müdahale Ekibi’nden (GERT) siber güvenlik araştırmacıları, NKAbuse kötü amaçlı yazılımının aktif olarak Kolombiya, Meksika ve Vietnam’daki cihazları hedef aldığını belirledi.

Kaspersky’nin Küresel Acil Durum Müdahale Ekibi (GERT), kurbanları ele geçirmek için yenilikçi taktikler kullanan, çok platformlu yeni bir kötü amaçlı yazılım tehdidi keşfetti. NKAbuse olarak adlandırılan kötü amaçlı yazılım, bulaşmasını yaymak için blockchain destekli eşler arası ağ protokolü olan Yeni Tür Ağ (NKN) teknolojisini kullanıyor.

NKAbuse, Linux masaüstlerini ve potansiyel olarak IoT cihazlarını hedeflemek için botnet olarak kullanılan Go tabanlı bir arka kapıdır. Kötü amaçlı yazılım, saldırganların Dağıtılmış Hizmet Reddi (DDoS) saldırıları başlatmasına veya uzaktan erişim truva atlarını (RAT’ler) fırlatmasına olanak tanır.

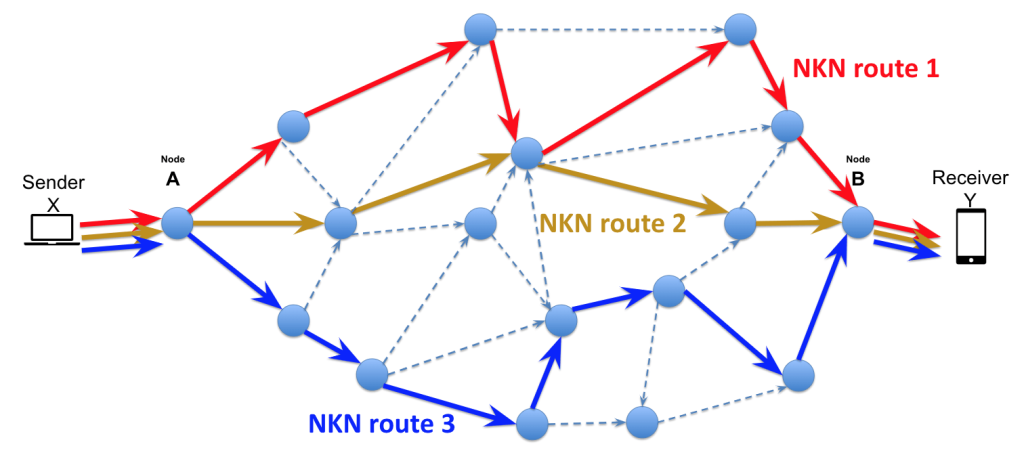

Arka kapının, anonim ancak güvenilir veri alışverişi için NKN’ye güvendiğini belirtmekte fayda var. Bilginiz olsun diye söylüyorum: NKN, 60.000’den fazla aktif düğüme sahip halka açık bir blockchain üzerinden eşler arası veri alışverişine olanak tanıyan açık kaynaklı bir protokoldür. Hızı ve gizliliği korurken, istemciden sunucuya yöntemlere merkezi olmayan bir alternatif sunmayı amaçlamaktadır.

Botnet, 60.000 resmi düğümü ve C2 (komuta ve kontrol) sunucularına giden bağlantıları kullanarak baskın saldırıları gerçekleştirebilir. Kapsamlı bir DDoS saldırıları cephaneliğine ve güçlü bir arka kapıya veya RAT’a dönüşecek çok sayıda özelliğe sahiptir.

Kötü amaçlı yazılım implantı, bot yöneticisiyle düzenli olarak iletişim kuran “Kalp Atışı” adı verilen bir yapı oluşturur. Kurbanın PID’si, IP adresi, boş hafıza ve mevcut yapılandırma dahil olmak üzere virüs bulaşmış ana bilgisayar hakkındaki bilgileri saklar.

Kaspersky araştırmacıları, finans sektöründeki müşterilerinden birini hedef alan bir olayı araştırırken NKAbuse’u ortaya çıkardı. Daha ayrıntılı inceleme, NKAbuse’un eski bir Apache Struts 2 güvenlik açığından (CVE-2017-5638 olarak izlenen) yararlandığını ortaya çıkardı.

Hackread.com tarafından Aralık 2017’de bildirilen güvenlik açığı, saldırganların bir “kabuk” başlığı ve Bash kullanarak sunucuda komutlar yürütmesine ve ardından ilk betiği indirmek için bir komut yürütmesine olanak tanıyor.

NKAbuse, bot yöneticisi ile iletişim kurmak ve bilgi göndermek/almak için NKN protokolünü kullanır. Birden fazla istemciden aynı anda veri göndermek/almak için yeni bir hesap ve çoklu istemci oluşturur.

NKN hesabı, genel anahtarı ve uzak adresi temsil eden 64 karakterlik bir dizeyle başlatılır. İstemci kurulduktan sonra kötü amaçlı yazılım, gelen mesajları kabul etmek için her biri gönderilen koda göre farklı eylemler gerçekleştiren 42 vaka içeren bir işleyici oluşturur.

Araştırmacılar, saldırganların halka açık bir kavram kanıtı istismarı kullanarak Struts 2 kusurundan yararlandığını gözlemledi. Bir uzak kabuk betiği çalıştırarak kurbanın işletim sistemini belirlediler ve ikinci aşama bir veri yüklediler. NKAbuse’un amd64 sürümünü kullanan saldırı, cron işleri aracılığıyla kalıcılık sağladı.

“Bu özel implant, bir botnet’e entegrasyon için titizlikle hazırlanmış gibi görünüyor, ancak belirli bir ana bilgisayarda arka kapı olarak çalışmaya uyum sağlayabiliyor ve blockchain teknolojisinin kullanımı hem güvenilirliği hem de anonimliği sağlıyor, bu da bu botnet’in genişleme potansiyelini gösteriyor zaman içinde istikrarlı bir şekilde, görünüşe göre tanımlanabilir bir merkezi denetleyiciden yoksun.

Kaspersky’nin Küresel Acil Durum Müdahale Ekibi (GERT)

NKAbuse’un kendi kendine yayılma işlevi yoktur ve öncelik Linux olmasına rağmen en az sekiz farklı mimariyi hedefleyebilir. Başarılı yerleştirme, veri güvenliğinin ihlal edilmesine, hırsızlığa, uzaktan yönetime, kalıcılığa ve DDoS saldırılarına yol açabilir.

Operatörler şimdilik Kolombiya, Meksika ve Vietnam’daki cihazlara virüs bulaştırmaya odaklanıyor. Ancak araştırmacılar zamanla genişleme potansiyelinden şüpheleniyorlar.

İLGİLİ MAKALELER

- Ücretsiz İndirme Yöneticisi Sitesi Pushed Linux Şifre Çalıcı

- Yeni XorDdos Bağlantılı Linux RAT Krasue Telekom Firmalarını Hedefliyor

- Hamas Hackerları Yeni BiBi-Linux Wiper Kötü Amaçlı Yazılımıyla İsraillileri Hedef Alıyor

- Kinsing Kripto Kötü Amaçlı Yazılımı Apache ActiveMQ Kusuru Yoluyla Linux Sistemlerini Etkiliyor

- Looney Tunables Linux Güvenlik Açığı Milyonlarca Sistemi Saldırıya Açık Hale Getiriyor