‘NKAbuse’ olarak tanımlanan yeni Go tabanlı çok platformlu kötü amaçlı yazılım, veri alışverişi için NKN (Yeni Tür Ağ) teknolojisini kötüye kullanan ilk kötü amaçlı yazılım olup, onu gizli bir tehdit haline getiriyor.

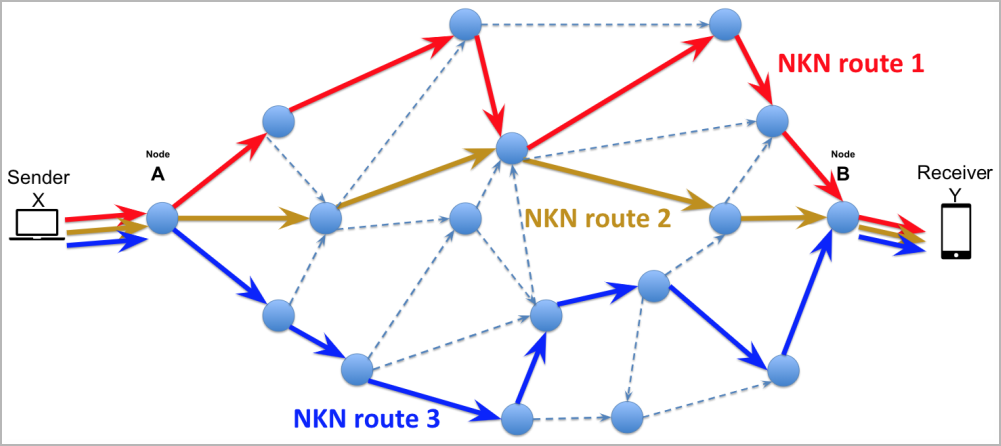

NKN, kaynakları yönetmek ve ağ operasyonları için güvenli ve şeffaf bir modeli sürdürmek için blockchain teknolojisinden yararlanan nispeten yeni, merkezi olmayan eşler arası ağ protokolüdür.

NKN’nin hedeflerinden biri, verimli veri paketi seyahat yollarının hesaplanmasıyla elde edilebilecek olan ağdaki veri aktarım hızını ve gecikme süresini optimize etmektir.

Bireyler, Tor ağına benzer şekilde düğümleri çalıştırarak NKN ağına katılabiliyor ve şu anda NKN ağında yaklaşık 60.710 düğüm bulunuyor.

Bu nispeten fazla sayıda düğüm, sağlamlığa, merkezi olmayan yapıya ve önemli ölçüde yüksek hacimli verileri işleme yeteneğine katkıda bulunur.

NKAistismar ayrıntıları

Kaspersky, öncelikle Meksika, Kolombiya ve Vietnam’daki Linux masaüstü bilgisayarları hedef alan NKAbuse adlı yeni bir kötü amaçlı yazılımın keşfedildiğini bildirdi.

Kaspersky tarafından tespit edilen bir NKAbuse enfeksiyonu, bir finans şirketine saldırmak için eski bir Apache Struts kusurunun (CVE-2017-5638) kullanılmasını içeriyor.

Saldırıların çoğu Linux bilgisayarları hedef alsa da kötü amaçlı yazılım IoT’leri tehlikeye atabilir ve MIPS, ARM ve 386 mimarilerini destekler.

NKAbuse, NKN’yi, belirli bir altyapıya kadar izlenmesi zor olan ve çoğu güvenlik aracı tarafından aktif olarak izlenmeyen yeni bir protokolden kaynaklandığı için işaretlenmesi muhtemel olmayan DDoS (dağıtılmış hizmet reddi) saldırıları başlatmak için kötüye kullanıyor.

“Bu tehdit (ab), geniş bir dizi saldırı saldırısı gerçekleştirmek ve Linux sistemleri içinde bir arka kapı görevi görmek için NKN genel blockchain protokolünü kullanıyor.” Kaspersky’yi açıklıyor

Spesifik olarak, kötü amaçlı yazılım istemcisi veri göndermek ve almak için NKN aracılığıyla bot yöneticisiyle iletişim kurar. Aynı zamanda birden fazla eşzamanlı kanalı canlı tutabilmesi, iletişim hattına dayanıklılık kazandırır.

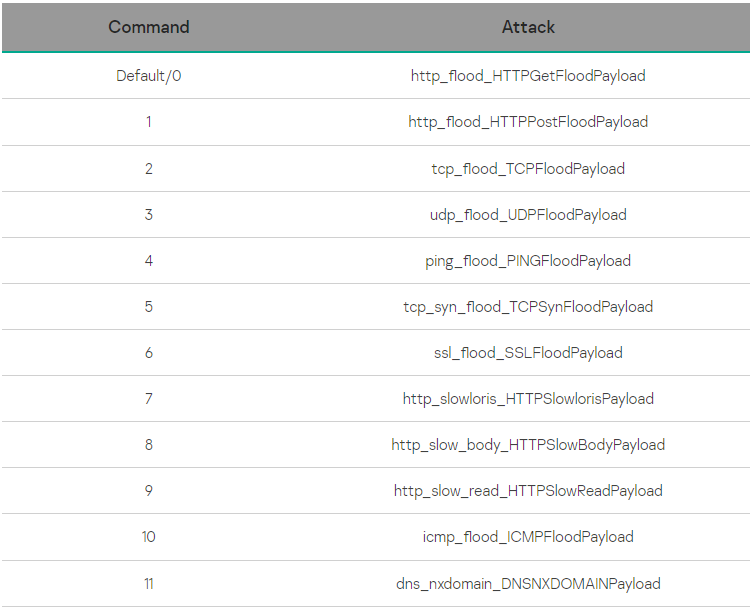

C2 tarafından gönderilen yük komutları, belirli bir hedefe yönelik HTTP, TCP, UDP, PING, ICMP ve SSL saldırılarını içerir.

Kaspersky, “Tüm bu yükler geçmişte botnet’ler tarafından kullanıldı, bu nedenle iletişim protokolü olarak NKN ile birleştirildiğinde kötü amaçlı yazılım, ana bilgisayarın birleşik bir saldırı başlatmasını eşzamansız olarak bekleyebilir” diyor.

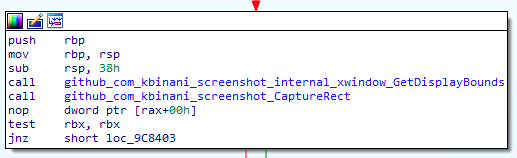

DDoS yeteneklerine ek olarak NKAbuse, ele geçirilen sistemlerde uzaktan erişim truva atı (RAT) görevi de görerek operatörlerinin komut yürütme, veri sızdırma ve anlık ekran görüntüleri gerçekleştirmesine olanak tanır.

NKAbuse’u son derece çok yönlü ve uyarlanabilir kılan bu yetenek bolluğu, DDoS botnet alanında tipik değildir.

Ek olarak, kullanılabilirliği garanti eden ve saldırıların kaynağını gizleyen blockchain teknolojisinin kullanılması, bu tehdide karşı savunmayı oldukça zorlu hale getiriyor.