Makale, Adaptive Shield Ürün Pazarlama Müdürü Hananel Livneh tarafından yazılmıştır.

SaaS ekosistemi, Ulusal Standartlar ve Teknoloji Enstitüsü'nün (NIST) siber güvenlik çerçevesi 1.1'in yayınlanmasından bu yana geçen altı yıl içinde patlama yaşadı. Sürüm 1.1'in ilk olarak hazırlandığı 2016-2017'de SaaS, yazılım pazarında küçük ama önemli bir yere sahipti.

Bugün, pandeminin tetiklediği evden çalışma kültürüyle birleşen ekonomik faydalar, SaaS'ın işletmelerin yazılım satın alma ve kullanmanın birincil yolu haline gelmesine yol açtı.

NIST'in yeni yayımlanan Siber Güvenlik Çerçevesi (CSF) 2.0'ın SaaS güvenliğini göz önünde bulundurması şaşırtıcı değil.

CSF 2.0 boyunca, NIST önerileri SaaS güvenlik ihtiyaçlarıyla örtüşmektedir. Yeni işlev olan Govern, SaaS'ın demokratikleştirilmesi, yanlış yapılandırma yönetimi, dış kullanıcılar, risk yönetimi ve güvenlik duruşuyla ilgili sorunları ele alıyor.

SaaS güvenliği iki tür izlemenin birleşimini gerektirir. SaaS Güvenlik Duruşu Yönetimi (SSPM) platformunun en iyi şekilde kapsadığı ilki, önlemeyi ele alır. Log izleme ve anormallik tespitini gerektiren ikincisi, tehditleri tespit eder.

Çerçevenin güncellenmiş versiyonu, kuruluşları hem önleme hem de tespitin yeterince kapsanmasını sağlamaya zorluyor.

NIST 2.0 yönergelerini SaaS yığınınıza nasıl uygulayacağınızı okuyun

NIST ve Son SaaS İhlalleri

Yakın zamanda Proofpoint'in Bulut Güvenliği Müdahale Ekibi, Microsoft Azure ortamlarını hedef alan devam eden bir siber saldırı kampanyası tespit etti. Hesap ele geçirme saldırıları, üst düzey yöneticilerin hesapları da dahil olmak üzere yüzlerce kullanıcının hesabını tehlikeye attı.

Bu erişim, tehdit aktörlerinin gizli kurumsal bilgilere erişmesine, kendi hesaplarına yapılan sahte finansal işlemleri onaylamasına ve gelecekteki saldırılar için kritik sistemlere erişmesine olanak sağlayabilir.

Yakın zamanda gerçekleşen başka bir SaaS ihlalinde, tehdit aktörleri ABD'li bir telekom operatörünün İK yazılımını ihlal ederek 63.000'den fazla çalışanın verilerini açığa çıkardı. İhlale katkıda bulunan faktörlerden biri, SaaS İK izin yapılarının doğasında bulunan karmaşıklık olabilir.

İK sistemleri izin vermek için güvenlik grupları, alanlar, kuruluşlar ve rollerden oluşan karmaşık bir karışım kullanır. Yöneticiler nadiren bireysel kullanıcılara ve onların tam izin setine ilişkin net bir resme sahip olur.

NIST'in standartlarına uyulsaydı bu tür ihlaller önlenebilirdi. Devam eden Microsoft Azure ihlali, tehdit aktörlerine bir uygulamaya erişim sağlayan kimlik avı saldırılarına dayanıyor. Tehdit aktörlerine erişimi engelleyen MFA'nın zorunlu kılınması önerisini bir kenara bırakırsak, tespit işlevi ilkelerinin uygulamaya uygulanması, güvenlik ekiplerinin tehdide karşı uyarılmasını sağlayacaktır.

Bir NIST kategorisi olan Olumsuz Olay Analizi, güvenlik ekiplerini anormallikleri, tehlike göstergelerini ve diğer olumsuz olayları araştırmakla görevlendirir. Aynı zamanda bilgilerin birden fazla kaynaktan ilişkilendirilmesini de önerir.

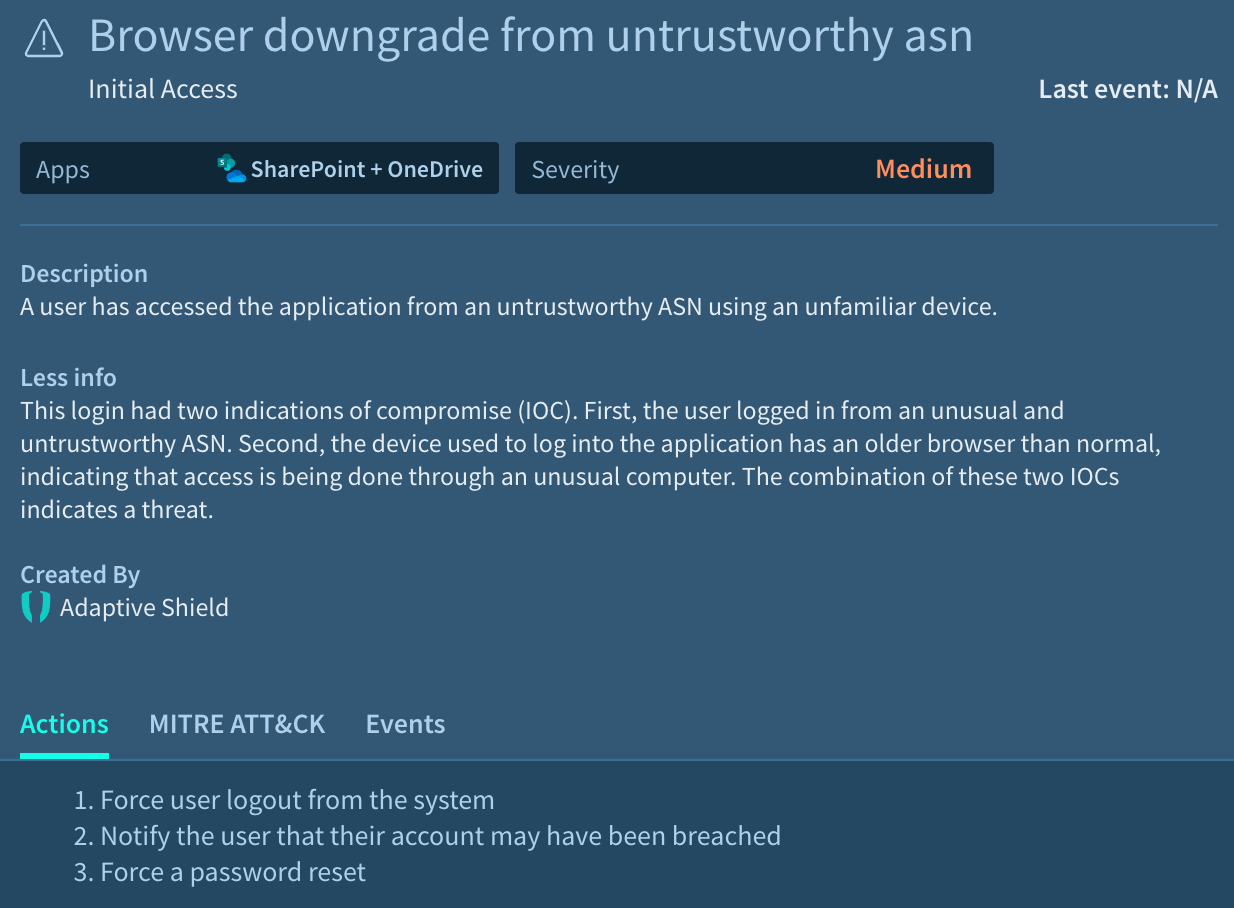

Etkili SaaS tehdit algılaması, tüm SaaS yığınındaki günlükleri tarar. Tehdit aktörleri, kurbanlarının kimlik bilgilerini kullanarak SaaS uygulamalarında oturum açtıklarında, anormallikleri tespit edecek etkili bir Kimlik Tehdidi Tespiti ve Yanıtı (ITDR) için yeterli miktarda bilgi paylaşırlar.

Örneğin, farklı bir bilgisayar işletim sistemi, tarayıcı sürümü veya konum kullanıyorlarsa, mevcut tehdit algılama aracı anormalliği tespit etmeli ve bunu bir güvenlik ihlali göstergesi (IoC) olarak değerlendirmelidir. Birden fazla IoC varsa, hesabın erişiminin geçici olarak askıya alınmasına yol açacak bir uyarı tetiklenmelidir.

NIST standartlarının uygulanması telekom operatörünü de koruyabilirdi. Koruma işlevi, erişimin yetkili kullanıcılarla sınırlandırılmasını vurgular. Bu işlevin bir parçası olarak kuruluşların, her çalışana verilen erişim konusunda net bir anlayışa sahip olması gerekir.

Tehdit aktörleri telekomünikasyon şirketinin İK sistemine girdiklerinde, ihlal ettikleri hesaptaki izinlerin tam olarak anlaşılamaması nedeniyle erişim alanı genişlemiş olabilir.

NIST 2.0'ın SaaS Güvenliğiyle Uyumu

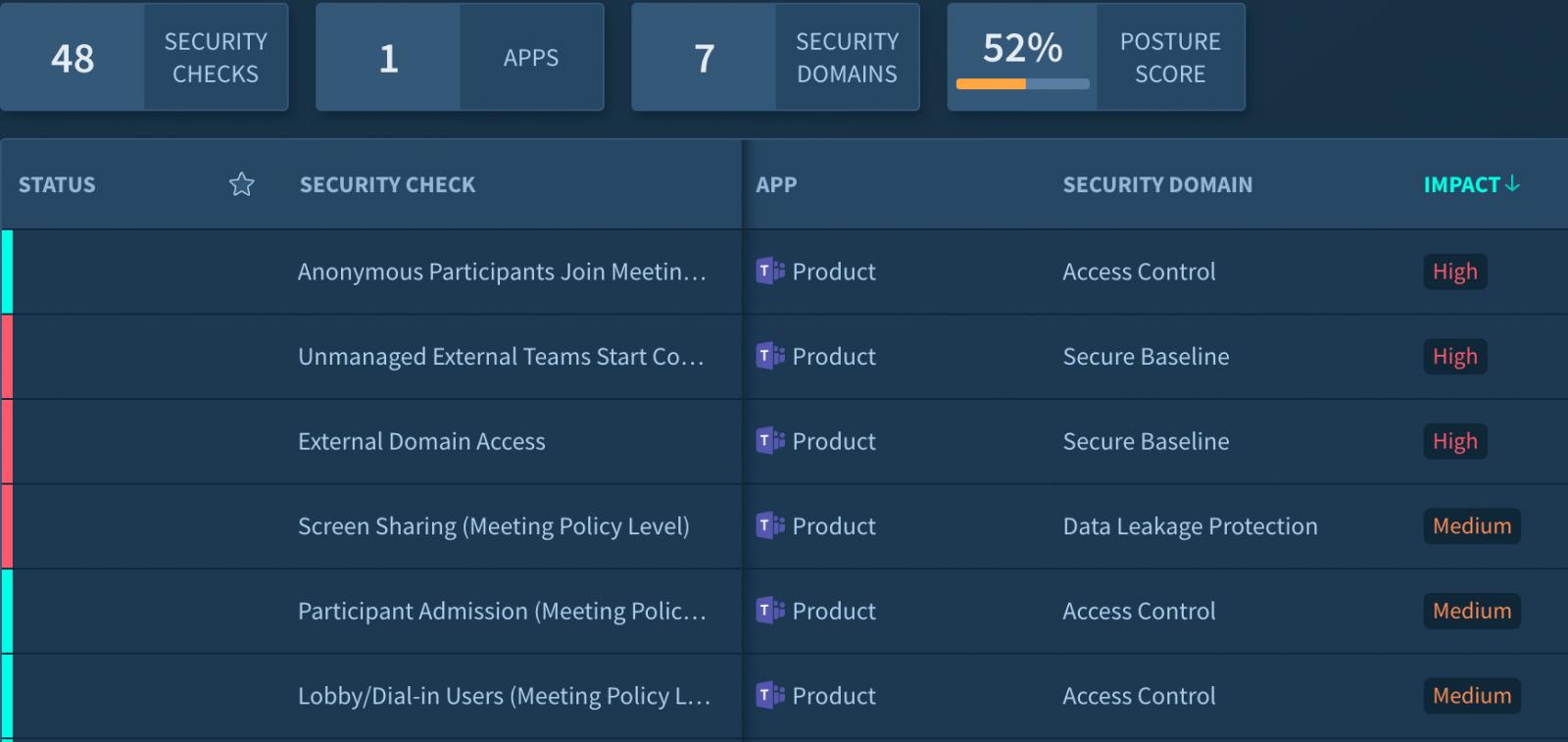

Neredeyse her kritik noktada, SSPM ve ITDR aracılığıyla yürütülen SaaS güvenliği uyumlu hale getirilir. Yeni Yönetim fonksiyonu izlemeye odaklanıyor. Bu, siber güvenlikteki gözetim, iletişim ve anlayış rollerini içerir.

Bu işlevlerin tümü, günümüzün herhangi bir SSPM'sinin ayrılmaz parçalarıdır.

Tanımlama işleviVarlıklara ve kullanıcılara yönelik mevcut siber güvenlik risklerini anlamaya odaklanan , sağlam varlık ve kullanıcı envanterleri kapsamındadır. Tanımlama aynı zamanda kullanıcıları merkezi bir konumdan yönetmeyi, insan olmayan tüm hesapları ve izinlerini tanımlamayı ve her kaynağın izinlerini izlemeyi de içerir.

Koruma işlev Organizasyonlara konfigürasyon yönetimi uygulamaları geliştirme, günlük verileri oluşturma ve erişimi yönetme görevlerini verir. Uygulamada bu, kullanıcıların ve hizmetlerin kimliğinin doğrulanması, en az ayrıcalık ilkesine göre rol tabanlı erişim kontrolü aracılığıyla erişimin kontrol edilmesi ve harici kullanıcıların erişiminin sınırlandırılması anlamına gelir.

Uygulamalara erişen cihazların izlenmesi ve üçüncü taraf entegrasyon uygulamalarının tespit edilmesi bu işlev için çok önemlidir.

Algıla, Yanıtla ve Kurtar işlevleri Tehdit tespitinde yerlerini buluyorlar. Günlükleri anormalliklere karşı taramanın yanı sıra, izlemeyi, olaylar keşfedildiğinde harekete geçmeyi ve SaaS uygulamalarının hesap güvenliğinin ihlal edilmesinin ardından çalışır durumda olacak şekilde geri yüklenmesini içerir.

ITDR özelliklerine sahip bir SSPM platformu kullanarak SaaS uygulamalarının güvenliğini sağlamak, SaaS yığınınızı korumanın en etkili yoludur. Ayrıca SaaS güvenlik önlemlerinizin en son NIST çerçeve önerileriyle uyumlu olmasına da yardımcı olur.

Adaptive Shield'ın en yeni NIST-SaaS kontrol listesini indirin

Adaptive Shield sponsorluğunda ve yazılmıştır.