NGate isimli yeni bir Android zararlı yazılımı, yakın alan iletişimi (NFC) çipi tarafından okunan verileri saldırganın cihazına ileterek ödeme kartlarından para çalabiliyor.

NGate, saldırganların kurbanların kartlarını taklit ederek ATM’lerden yetkisiz ödemeler yapmasını veya nakit çekmesini sağlıyor.

Kampanya Kasım 2023’ten beri aktif ve ESET’in Çekya’daki kullanıcılardan bankacılık bilgilerini çalmak için ilerici web uygulamalarının (PWA’lar) ve gelişmiş WebAPK’ların kullanımının artmasıyla ilgili yakın tarihli bir raporuyla bağlantılı.

Siber güvenlik şirketi, bugün yayımladığı araştırmada, kampanya sırasında bazı durumlarda doğrudan nakit hırsızlığı yapmak için NGate zararlı yazılımının da kullanıldığını söylüyor.

NFC çipi aracılığıyla kart verilerinin çalınması

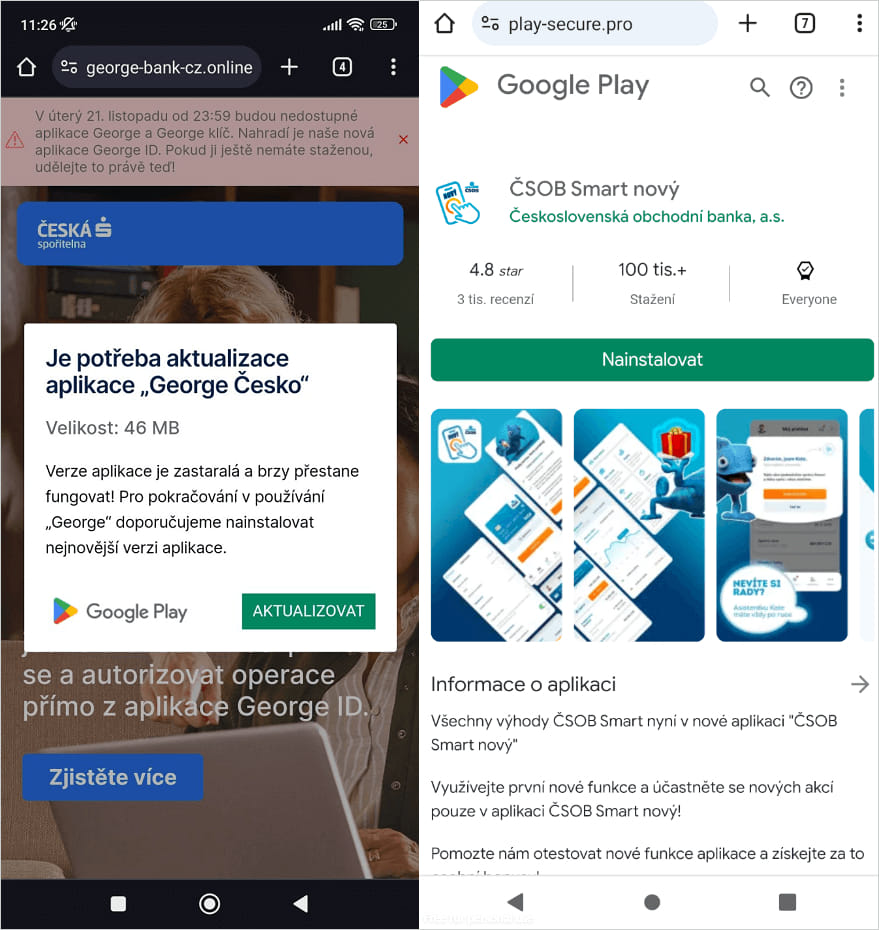

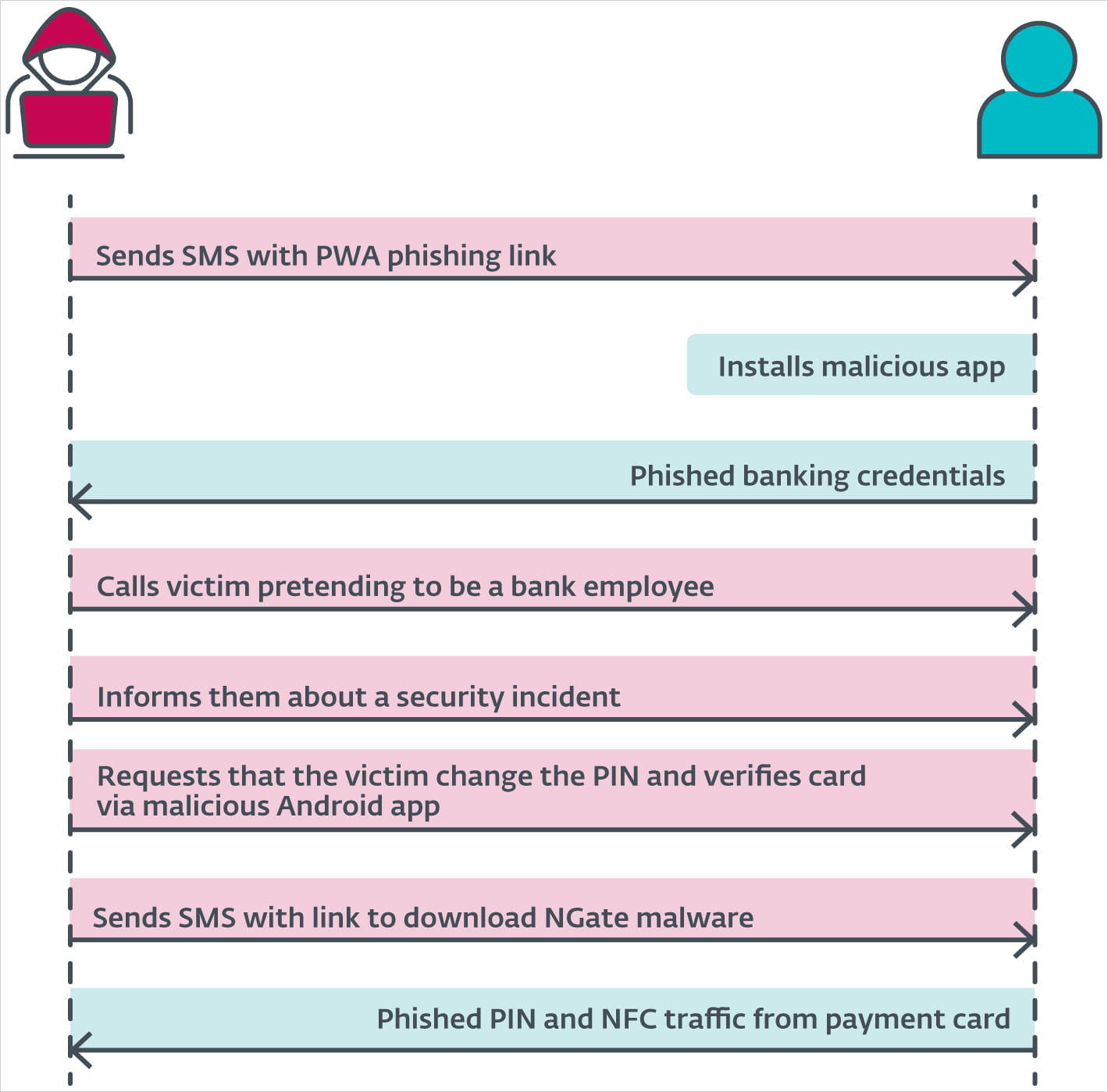

Saldırılar, kurbanları cihazlarına kötü amaçlı bir PWA ve sonrasında WebAPK’lar yüklemeye kandırmak için kötü amaçlı metinler, önceden kaydedilmiş mesajlar içeren otomatik aramalar veya kötü amaçlı reklamlarla başlıyor.

Bu web uygulamaları acil güvenlik güncellemeleri olarak tanıtılıyor ve hedef bankanın resmi simgesini ve oturum açma arayüzünü kullanarak müşteri erişim bilgilerini çalıyor.

Kaynak: ESET

Bu uygulamalar yüklenirken herhangi bir izin gerektirmez. Bunun yerine, cihazın donanım bileşenlerine gerekli erişimi elde etmek için çalıştıkları web tarayıcısının API’sini kötüye kullanırlar.

WebAPK üzerinden kimlik avı adımı tamamlandıktan sonra, kurban ikinci saldırı aşamasındaki bir sonraki adımla NGate’i de yüklemeye kandırılır.

Kurulum sonrasında kötü amaçlı yazılım, üniversite araştırmacıları tarafından NFC testleri ve deneyleri için geliştirilen ‘NFCGate’ adlı açık kaynaklı bir bileşeni etkinleştiriyor.

Araç, cihaz üzerinde yakalama, aktarma, yeniden oynatma ve klonlama özelliklerini destekler ve çalışması için cihazın her zaman “rootlanmış” olması gerekmez.

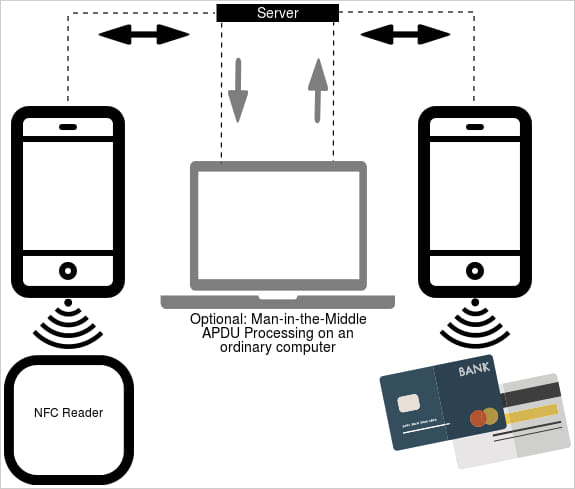

NGate, aracı kullanarak enfekte cihazın yakınında bulunan ödeme kartlarından NFC verilerini yakalıyor ve daha sonra bunları doğrudan veya bir sunucu aracılığıyla saldırganın cihazına iletiyor.

Saldırgan bu verileri cihazında sanal kart olarak kaydedebilir ve nakit çekmek veya satış noktası (PoS) sisteminde ödeme yapmak için NFC kullanan ATM’lerde sinyali tekrarlayabilir.

Kaynak: ESET

ESET’in kötü amaçlı yazılım araştırmacısı Lukas Stefanko, bir video gösteriminde NGate’deki NFCGate bileşeninin cüzdanlardaki ve sırt çantalarındaki kart verilerini taramak ve yakalamak için nasıl kullanılabileceğini de gösteriyor. Bu senaryoda, bir mağazadaki saldırgan verileri bir sunucu aracılığıyla alabilir ve kurbanın kartını kullanarak temassız ödeme yapabilir.

Stefanko, kötü amaçlı yazılımın ayrıca bazı NFC erişim kartlarının ve belirteçlerinin benzersiz tanımlayıcılarını klonlayarak kısıtlı alanlara girmek için de kullanılabileceğini belirtiyor.

Kart PIN’inin alınması

Çoğu ATM’den nakit çekmek için kartın PIN kodunun girilmesi gerekiyor. Araştırmacılar, bu kodun mağdur üzerinden sosyal mühendislik yoluyla elde edildiğini söylüyor.

PWA/WebAPK kimlik avı adımı tamamlandıktan sonra dolandırıcılar, kurbanı arayarak kendisini banka çalışanı gibi göstererek, kendisini etkileyen bir güvenlik olayı hakkında bilgi veriyor.

Daha sonra mevcut ödeme kartı ve PIN’lerini doğrulamak için kullanılacak bir uygulama olduğu iddia edilen NGate’i indirmek için bir bağlantı içeren bir SMS gönderirler.

Kurban, kartı cihazıyla tarayıp PIN kodunu girerek kötü amaçlı yazılımın kimlik avı arayüzünde “doğrulamasını” sağladığında, hassas bilgiler saldırgana iletilir ve çekim işlemi gerçekleştirilir.

Kaynak: ESET

Çek polisi bu çekimleri gerçekleştiren siber suçlulardan birini Prag’da yakaladı ancak bu taktiğin yaygınlaşması durumunda Android kullanıcıları için önemli bir risk oluşacak.

ESET ayrıca alan erişim etiketleri, ulaşım biletleri, kimlik rozetleri, üyelik kartları ve diğer NFC destekli teknolojilerin klonlanabilme olasılığını da vurguluyor, bu nedenle doğrudan para kaybı tek kötü senaryo değil.

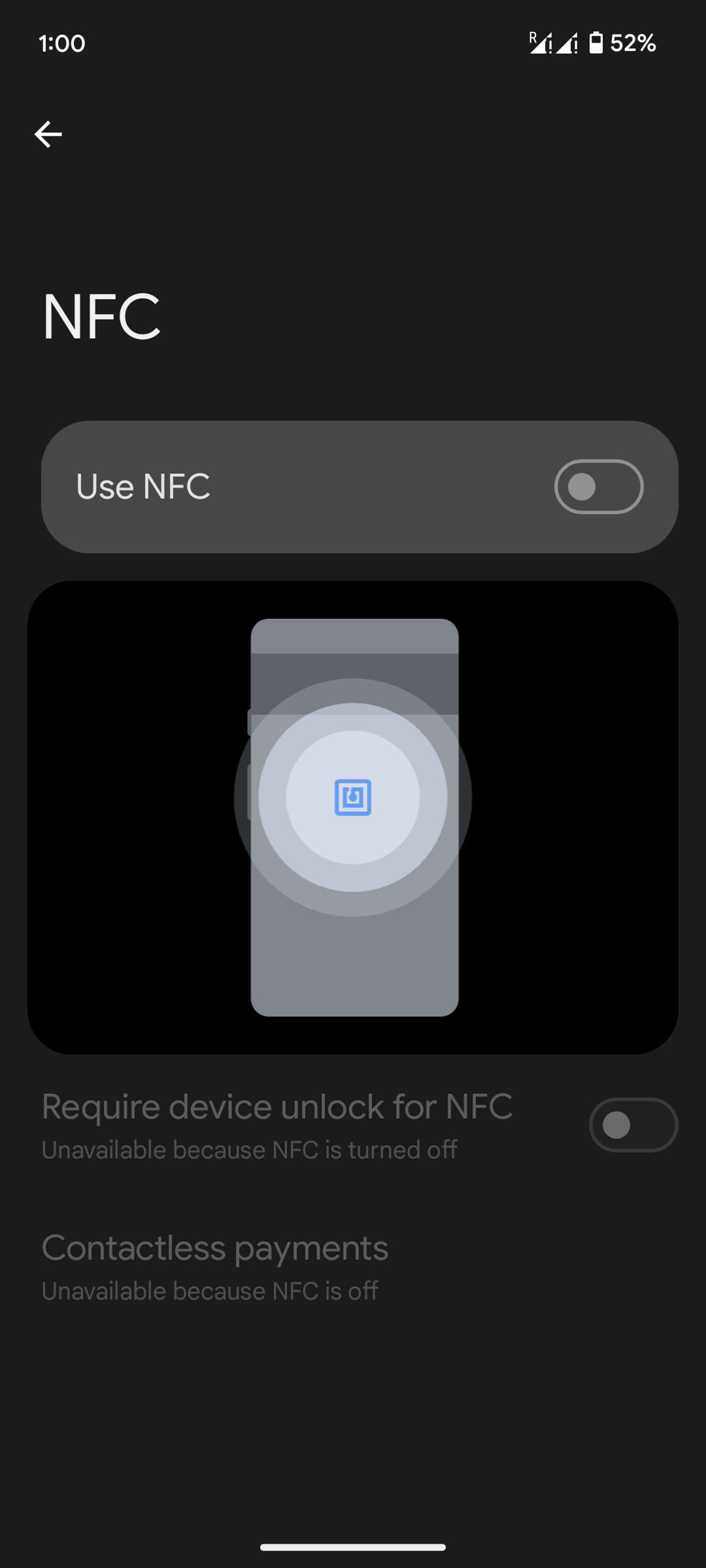

NFC’yi aktif olarak kullanmıyorsanız, cihazınızın NFC çipini devre dışı bırakarak riski azaltabilirsiniz. Android’de, şuraya gidin: Ayarlar > Bağlı cihazlar > Bağlantı tercihleri > NFC ve düğmeyi kapalı konuma getirin.

NFC’nin her zaman aktif olması gerekiyorsa, tüm uygulama izinlerini inceleyin ve erişimi yalnızca ihtiyaç duyanlarla sınırlayın; banka uygulamalarını yalnızca kurumun resmi web sayfasından veya Google Play’den yükleyin ve kullandığınız uygulamanın WebAPK olmadığından emin olun.

WebAPK’lar genellikle çok küçük boyutludur, doğrudan bir tarayıcı sayfasından yüklenir, standart Android uygulamaları gibi ‘/data/app’ altında görünmez ve Ayarlar > Uygulamalar altında alışılmadık derecede sınırlı bilgi gösterir.