Güvenlik araştırmacıları, modern uç nokta algılama sistemlerini atlamak için tasarlanmış bir yöntem olan Windows çağrı yığınlarını taklit ederek kötü amaçlı yazılımların izlerini tamamen gizlemesine olanak tanıyan tehlikeli yeni bir tekniği ortaya çıkardı.

Moonwalk++ adı verilen teknik, Stack Moonwalking ile ilgili önceki araştırmaları genişletiyor ve kötü amaçlı yazılımların hassas Windows işlevlerini çağırıp çağırmadığını güvenlik araçlarının nasıl doğruladığına ilişkin kritik bir güvenlik açığını ortaya koyuyor.

Saldırganlar, sistem belleğinde görünen işlev çağrıları zincirini oluşturarak, kötü amaçlı kodun yasal bir yazılımdan geliyormuş gibi görünmesini sağlayabilir.

Araştırma, “Çağrı yığınları modern EDR araçları için kritik bir algılama yüzeyi haline geldi” diye açıklıyor. Elastic Security gibi güvenlik ürünleri, şüpheli API çağrılarını yakalamak için çağrı yığınlarını analiz etmeye büyük yatırım yaptı.

Ancak Moonwalk++, bu savunmaların önemli kör noktalara sahip olduğunu gösteriyor.

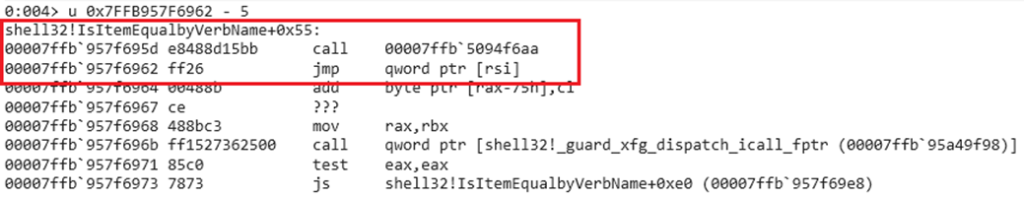

Saldırı, Windows’un hangi işlevlerin diğer işlevleri çağırdığına ilişkin bilgileri nasıl sakladığından yararlanıyor.

Normalde, kötü amaçlı yazılım, yeni bir işlem oluşturmak veya bellek tahsis etmek gibi hassas bir Windows API’yi çağırdığında, güvenlik araçları, kötü amaçlı yazılımın kaynağını izlemek için bu çağrı zincirini inceler.

Moonwalk++, gerçek saldırganı gizlemek ve bunun yerine meşru Windows sistem işlevlerini göstermek için bu zinciri yönetir.

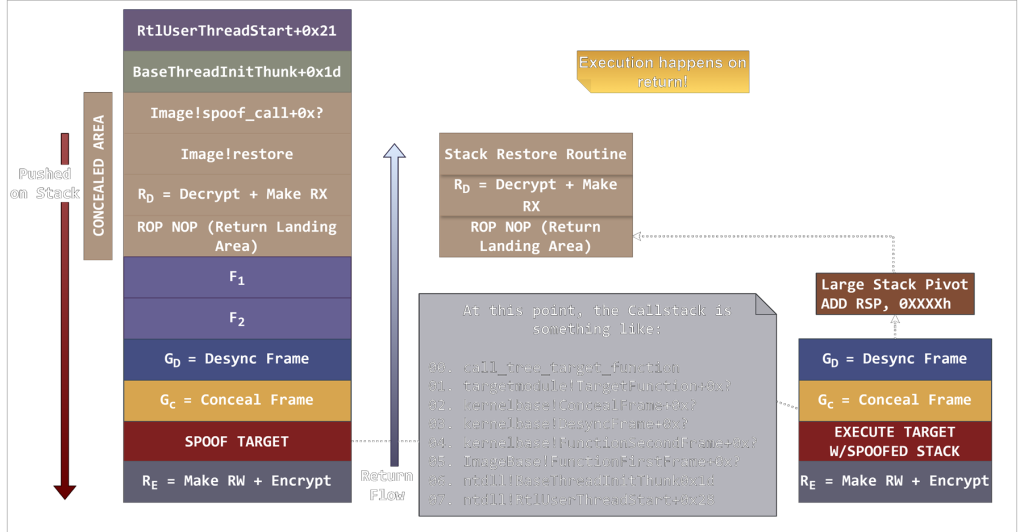

Moonwalk++’ı özellikle tehlikeli yapan şey, kötü amaçlı kodu çalışırken şifreleme yeteneğidir.

Stack Moonwalking’in önceki sürümleri bunu yapamıyordu çünkü teknik, kodun şifrelenmesi durumunda bozulacak belirli yürütme modellerine dayanıyordu.

Yeni sürüm, bu sorunu akıllı bir yığın manipülasyon numarasıyla çözerek, kötü amaçlı yazılımların yürütülürken bile gizli kalmasına olanak tanıyor.

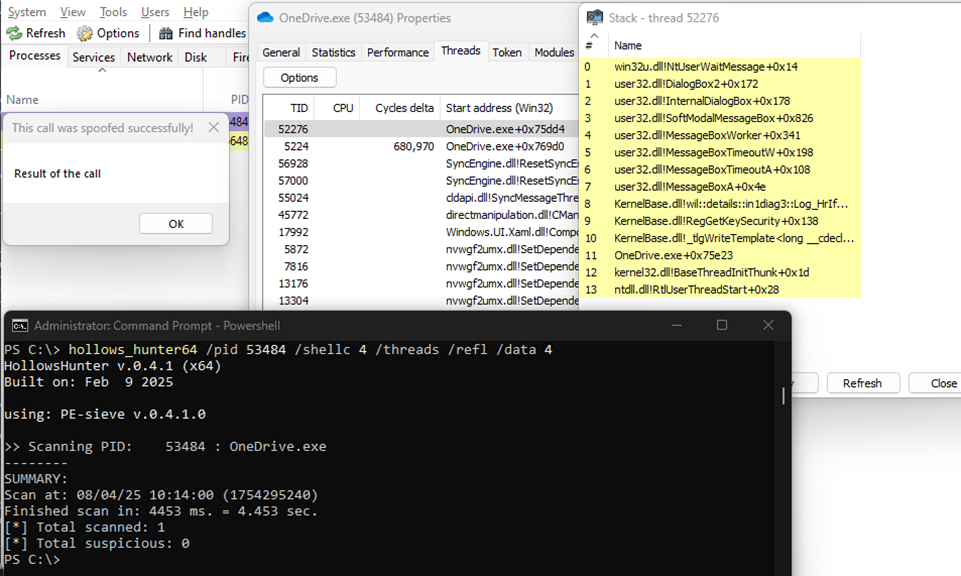

Araştırmacılar konsept kanıtlarını Hunt-Sleeping-Beacons, Get-InjectedThreadEx ve Hollow’s Hunter gibi popüler tespit araçlarına karşı test etti.

Hepsi de Moonwalk++ tekniğinin OneDrive.exe gibi yasal Windows işlemlerine enjekte edildiğinde tespit edilemedi.

Teknik, birkaç temel koşulu karşılayarak mevcut tespit yöntemlerini geride bırakıyor. İlk olarak, gerçek kötü amaçlı koda yapılan doğrudan referansları çağrı yığınından kaldırır.

İkincisi, iş parçacığının meşru Windows işlevlerinden başlıyormuş gibi görünmesini sağlar. Üçüncüsü, kötü amaçlı yazılımların genellikle geride bıraktığı şüpheli bellek bölgelerini gizler.

Bu araştırma, saldırganlar ve savunucular arasında devam eden kedi-fare oyununda önemli bir artışı temsil ediyor.

Tespit stratejileri daha karmaşık hale geldikçe, düşmanlar da aynı derecede gelişmiş kaçınma teknikleri geliştiriyor.

Yazarlar, orijinal olarak DEFCON 31’de sunulan araştırmayı temel aldılar ve kavram kanıtlama kodlarını GitHub’da herkese açık olarak yayınladılar.

Güvenlik ekipleri açısından bu araştırma, tespit için yalnızca çağrı yığını analizine güvenmenin sınırlamalarını vurguluyor.

Savunma stratejileri, davranış analizi, bellek kalıpları ve API kullanım sıklığının izlenmesi de dahil olmak üzere yığın denetiminin ötesinde ek telemetri içermelidir.

Tüm teknik ayrıntılar ve kavram kanıt kodu, gelişmiş kaçınma teknikleri üzerinde çalışan güvenlik araştırmacıları ve savunucularının kullanımına açıktır.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.