- MMRat, Güneydoğu Asyalı kullanıcıları hedef alan yeni bir Android bankacılık truva atıdır.

- Resmi uygulama mağazaları gibi görünen kimlik avı web siteleri aracılığıyla dağıtılıyor.

- Performansını artırmak için özelleştirilmiş bir Protobuf tabanlı C2 protokolü kullanır.

- Ekran görüntülerini yakalar, cihazları kontrol eder, kapsamlı cihaz ve kişisel verileri toplar.

- Kullanıcılar, güvenilir kaynaklardan uygulamalar indirerek ve şüpheli web sitelerinden kaçınarak kendilerini MMRat’tan koruyabilirler.

Trend Micro Mobil Uygulama İtibar Hizmeti’ndeki (MARS) siber güvenlik araştırmacıları, Haziran 2023’ün sonlarından bu yana Güneydoğu Asyalı cep telefonu kullanıcılarını hedef alan gizli yeni bir Android truva atı keşfetti.

Com.mm.user adlı kendine özgü paketi nedeniyle MMRat olarak adlandırılan bu Android bankacılık truva atı, ekran görüntüleri yakalayabildiği, kurbanların cihazlarını uzaktan kontrol edebildiği, kullanıcı girişini izleyebildiği ve banka dolandırıcılığı dışında birçok başka görevi gerçekleştirebildiği için uzun bir yetenek listesine sahiptir. fark edilmeden kalırken.

MARS araştırmacıları, 29 Ağustos 2023’te yayınlanan bir blog yazısında, kötü amaçlı yazılımın VirusTotal’da tespit edilmeden kaldığını yazdı.

MMRat Nasıl Dağıtılır?

MMRat örneklerinin çoğu, erişimlerini genişletmek için farklı dillerdeki resmi uygulama mağazası görünümündeki kimlik avı web sitelerinden indirildi. Araştırmacıların kurbanların bu sahte uygulama mağazalarını ziyaret etmeye nasıl ikna edildiğini belirleyemediklerini belirtmekte fayda var.

Bu “güçlü” kötü amaçlı yazılımın cep telefonu kullanıcıları için “önemli bir tehdit” olduğu ilan edildi. Özel olarak tasarlanmış, tamamen özelleştirilmiş Protobuf tabanlı C2 protokolünü kullanıyor; bu, Android bankacılık truva atlarında nadir görülen bir özellik. Bu özellik, büyük veri hacimlerini aktarırken kötü amaçlı yazılımın performansını artırır.

Saldırı Sırası

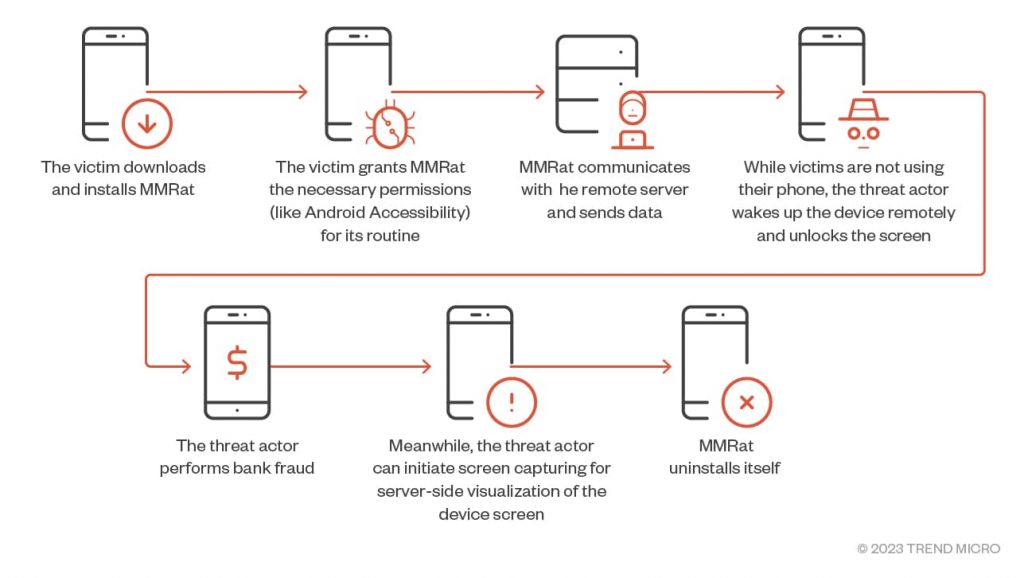

MMRat’ın öncelikli odak noktası banka dolandırıcılığı yapmaktır. Saldırı, kurbanın kötü amaçlı yazılımı cihazına indirip yüklemesine ve ona gerekli izinleri vermesine dayanıyor. Bu işlem tamamlandıktan sonra, kötü amaçlı yazılım uzaktaki sunucusuyla hızlı bir şekilde iletişim kurarak kişisel ve mobil veriler, keylogging verileri, cihaz durumu vb. dahil olmak üzere çok miktarda veri gönderir.

Üstelik kötü amaçlı yazılım operatörü, kullanılmadığında cihazı uzaktan açabilir, ekranın kilidini açabilir ve banka dolandırıcılığı gerçekleştirebilir. Ayrıca sunucu boyutunda görselleştirme için ekranları da yakalayabilirler. MMRat, kötü amaçlı görevlerini gerçekleştirdikten sonra kendi kendini kaldırabilir ve manipülasyonun tüm izlerini ortadan kaldırabilir.

MMRat Yetenekleri

Yukarıda belirtildiği gibi MMRat, kullanıcı girişi/ekran içeriğini yakalayabilen ve cihazın uzaktan kontrolüne olanak tanıyan oldukça yetenekli bir kötü amaçlı yazılımdır. İşleyişi için Android Erişilebilirlik hizmetine ve MediaProjection API’ye güvenen kötü amaçlı yazılım, cihazın ne zaman açık veya kapalı olduğunu kolayca algılayabilir ve sisteme bir alıcı kaydederek cihazı yeniden başlatabilir.

Ayrıca truva atı, kendisini resmi bir hükümet veya flört uygulaması olarak gizleyerek şüpheleri ortadan kaldırır ve bir kimlik avı web sitesi aracılığıyla kurbanın cihazına girer. Ayrıca kalıcı kalmak için 1×1 boyutlu bir piksel etkinliği başlatır.

Hangi Verileri Topluyor?

Trend Micro’nun blog gönderisine göre MMRat, ekranın kilitli olup olmadığı ve mevcut etkinlikler, yüklü uygulamalar, kişi listeleri gibi ekran ve pil verileri ile sinyal gücü ve ağ türü gibi ağ verileri gibi kapsamlı cihaz ve kişisel verileri toplayabilir.

Android truva atı ayrıca düzenli aralıklarla veri toplamak için bir zaman görevi de planlar. Bu zamanlayıcı her saniyede bir çalıştırılır ve sayaç her 60 saniyede bir sıfırlanır. Maksimum kişisel ayrıntıyı elde etmek için kurbanların iletişim listelerini ve yüklü uygulama bilgilerini arar.

Erişilebilirlik iznini aldıktan sonra, kullanıcı müdahalesini atlayarak genişletilmiş izin alabilir ve cihaz ayarlarını değiştirebilir. Ayrıca, kurban cihazın kilidini açtığında topladığı ve kötü amaçlı yazılım operatörünün istendiğinde cihazın kilidini açabilmesi için C2 sunucusuna gönderdiği kilit ekranı desenleriyle de ilgileniyor.

Daha da kötüsü, gerçek zamanlı ekran içeriğini yakalıyor ve bunu MediaProjection API aracılığıyla uzaktaki bir sunucuya aktarıyor. MMRat ayrıca ekran verilerini yakalamak için “kullanıcı terminal durumu” yaklaşımını kullanır; burada ekranı bir video olarak kaydetmez, ancak alt düğümleri her saniye Windows’a atar.

Nasıl Korunulur?

Kullanıcılar, uygulamaları Google Play Store veya Apple App Store gibi güvenilir platformlardan indirmeli ve uygulama mağazası gibi görünen şüpheli web sitelerinden kaçınmalıdır. MMRat gibi güvenlik tehditlerini azaltmak için cihaz yazılımını güncellemeye devam etmek de aynı derecede önemlidir. Son olarak bir uygulamaya Erişilebilirlik izinleri verirken çok dikkatli olun.

İLGİLİ MAKALELER

- WhatsApp Pink, grup sohbetleri yoluyla yayılan kötü amaçlı yazılımdır

- APKPure mağazasındaki Android uygulamaları kötü amaçlı yazılım yayarken yakalandı

- Sahte incelemeler ve üçüncü taraf uygulamalar Android tehditlerinin %50’sine neden oluyor