Magecart saldırısı, çevrimiçi işlemler sırasında şüphelenmeyen müşterilerden ödeme kartı bilgilerini çalmak için e-ticaret web sitelerine kötü amaçlı kodların enjekte edildiği bir tür dijital kredi kartı gözden geçirme saldırısıdır.

ÖNEMLİ BULGULAR

- Akamai, dolandırıcıların kötü amaçlı kod enjekte etmek için varsayılan 404 hata mesajlarını değiştirdiği yeni bir Magecart kampanyası keşfetti.

- Kötü amaçlı kod, sahte Meta Piksel kodu veya satır içi komut dosyası olarak enjekte edilir.

- Skimmer, alışveriş yapanların mali verilerini yakalamak için gerçek e-ticaret web siteleri tarafından oluşturulan ödeme formunun aynısını kaplıyor.

- Veriler Base64 kodlu bir dize olarak dışarı çıkarılır.

- Magento ve WooCommerce web siteleri bu kampanyanın ana hedefleridir.

- Perakende ve gıda sektörlerindeki büyük organizasyonlar öne çıkan hedeflerdir.

Akamai Güvenlik İstihbarat Grubu araştırmacıları, yeni tespit edilen bir dijital tarama kampanyasında çok daha karmaşık ve yaratıcı bir Magecart saldırı dalgası fark ettiler. Bu kampanyanın benzersiz yönü, dolandırıcıların hassas finansal verileri çalmak için web siteleri tarafından oluşturulan 404 hatalarından yararlanmasıdır.

Pazartesi günü yayınlanan blog yazısında Akamai güvenlik araştırmacısı Roman Lvovsky, başta Magento ve WooCommerce web siteleri olmak üzere 404 hata sayfasına kötü amaçlı kod enjekte edildiğini yazdı. Web siteleri doğrudan istismar edildi ve kötü amaçlı kod pasajı, “birinci taraf kaynaklarından” birine eklendi.

Bu kampanyada tekrarlanan hedefler perakende ve gıda sektörlerindeki büyük kuruluşlardır. Saldırının üç bölüme ayrılması araştırmacıların ve tarama araçlarının bunu tespit etmesini zorlaştırıyor. Üstelik hedeflenen sayfalarda saldırının tam akışla etkinleştirilmesine yardımcı olur.

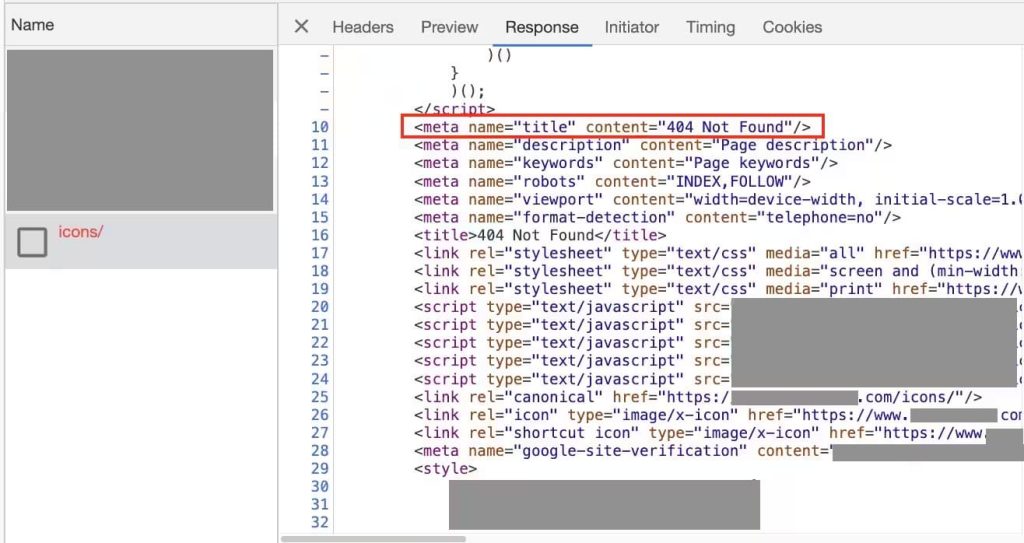

Lvovsky, Magecart saldırılarının, hedeflenen web sitelerindeki veya bu web siteleri tarafından ödeme sayfalarına kötü amaçlı yazılımlar dağıtmak için kullanılan üçüncü taraf hizmetlerdeki güvenlik açıklarından yararlanılmasını içerdiğini açıkladı. Yükleyici yürütüldüğünde, kötü amaçlı yazılım, mevcut olmayan göreceli bir “/icons” yoluna bir getirme isteği gönderir ve istek, 404 Bulunamadı Hatasına yol açar.

“Yanıt olarak geri gönderilen HTML’nin analizi üzerine, web sitesinin varsayılan 404 sayfası gibi göründü. Bu kafa karıştırıcıydı ve bulduğumuz kurban web sitelerinde skimmer’ın artık aktif olup olmadığını merak etmemize neden oldu.”

Roman Lvovsky-Akamai

Uç: Web kaymağını, magecart saldırısını çalıştırmak için saldırıya uğrayan web siteleri nasıl kontrol edilir

Daha fazla araştırma, 404 hata sayfasının HTML’sindeki COOKIE_ANNOT dizesi için yükleyicide bir normal ifade eşleşmesi olduğunu ve bunun yanında, gizlenmiş JavaScript saldırı kodunu içeren, Base64 kodlu uzun bir dizenin bulunduğunu ortaya çıkardı.

Olan şey, yükleyicinin kodu çözmek için dizeyi yorumdan çıkarması ve ardından saldırıyı yürütmesidir. JavaScript skimmer etkinleştirildiğinde sahte bir ödeme formu görüntüleniyor ve ziyaretçilerden kredi kartı bilgileri, son kullanma tarihi ve güvenlik kodu gibi hassas verileri girmeleri isteniyor. Bunu sahte bir Oturum Zaman Aşımı hatası takip eder; sızdırılan veriler, ağ trafiği izleme hizmetleri tarafından tespit edilmekten kaçınmak için bir resim getirme olayı olarak gizlenen bir resim isteği URL’si aracılığıyla uzak bir sunucuya aktarılır.

Araştırmacılar bu yola yönelik daha fazla isteği simüle ettiğinde, bunların tümü kötü amaçlı kodu içeren aynı hata sayfasını döndürdü. Bu, saldırganların web sitesinin varsayılan hata sayfasını değiştirebileceği ve kötü amaçlı kodu başarıyla yerleştirebileceği anlamına gelir.

Akamai bu saldırının iki çeşidini daha tespit etti. Bunlardan biri, kötü amaçlı kodu, onerror özniteliğine sahip, uygunsuz biçimde biçimlendirilmiş bir HTML resim etiketinde gizler. Diğeri ise kodu, popüler bir Facebook ziyaretçi etkinliği izleme hizmeti olan Meta Pixel kodu olarak gizlenen satır içi bir komut dosyasında gizler.

Magecart saldırısı, kullanıcıların kişisel ve finansal verilerini çalmak için e-ticaret web sitelerine kötü amaçlı kod eklenmesini içerir. Son kullanıcıların web sitelerine veri girerken dikkatli olmaları gerekmektedir. Web sitesi eklentilerini ve yazılımlarını güncel tutmak ve kötü amaçlı trafiği bir web uygulaması güvenlik duvarı ile filtrelemek çok önemlidir. Son olarak, web sitelerinin çalıştırabileceği komut dosyası türlerini kısıtlamak için CSP’yi (içerik güvenliği politikası) uygulayın.

İLGİLİ MAKALELER

- Wisepay’e Magecart saldırısının ardından 100’lerce okul risk altında

- Büyük Magecart tarama saldırısı 8 yerel ABD hükümeti tesisini vurdu

- Magecart bilgisayar korsanları Magento mağazalarına şimdiye kadarki en büyük saldırıyı başlattı

- Lazarus bilgisayar korsanları AB ve ABD sitelerinden kart verilerini çalmak için Magecart saldırısını kullanıyor

- Çin Sessiz Skimmer Saldırısı APAC ve NALA Bölgelerindeki İşletmeleri Vurdu