Mad Liberator olarak bilinen yeni bir veri gaspı grubu, AnyDesk kullanıcılarını hedef alıyor ve hedef cihazdan veri sızdırırken dikkat dağıtmak için sahte bir Microsoft Windows güncelleme ekranı çalıştırıyor.

Operasyon temmuz ayında ortaya çıktı ve faaliyeti gözlemleyen araştırmacılar veri şifrelemesiyle ilgili herhangi bir olaya rastlamasalar da çetenin veri sızıntısı sitesinde dosyaları kilitlemek için AES/RSA algoritmaları kullandıkları belirtiliyor.

Kaynak: BleepingComputer

AnyDesk kullanıcılarını hedefleme

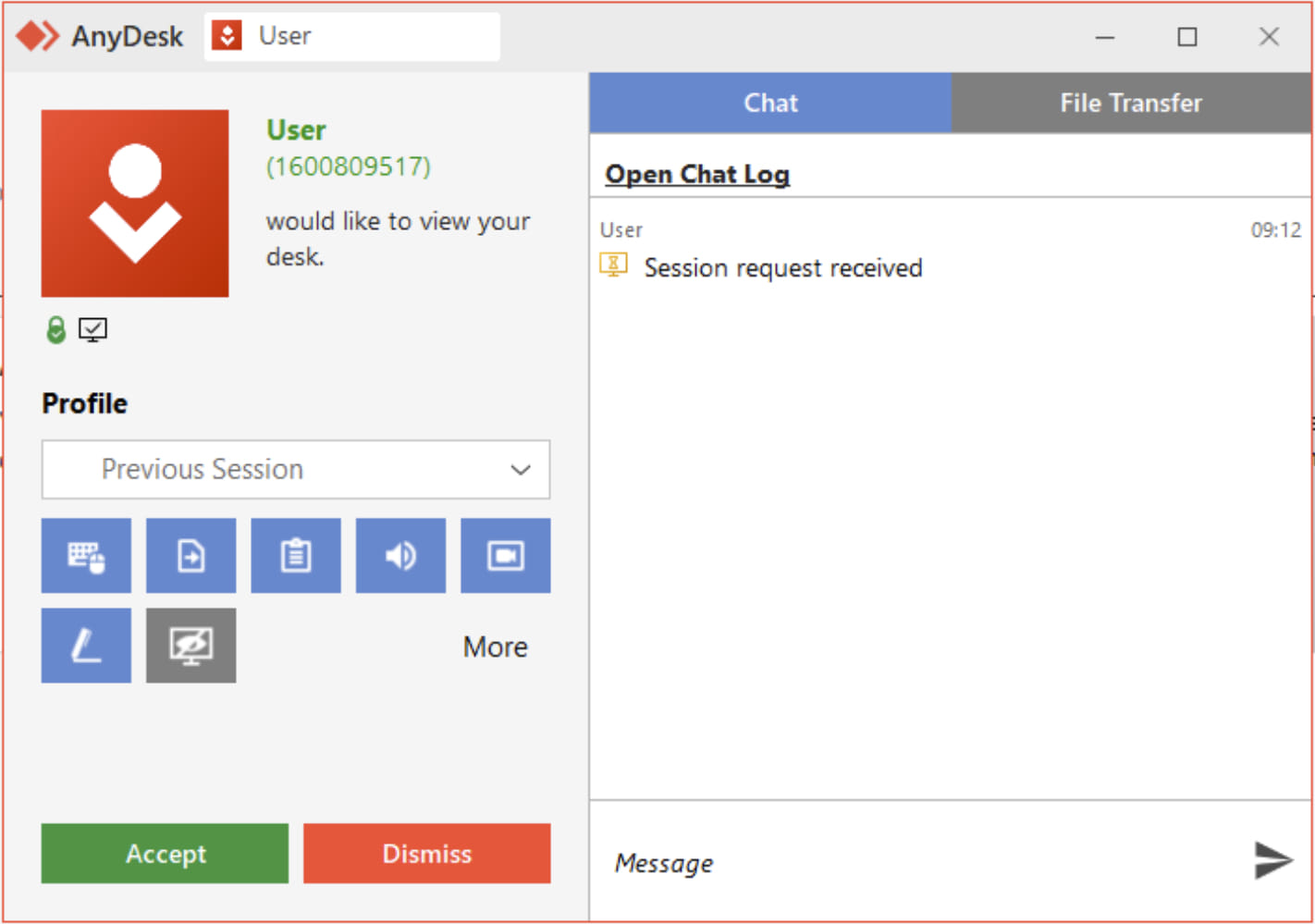

Siber güvenlik şirketi Sophos’un hazırladığı raporda araştırmacılar, Mad Liberator saldırısının, kurumsal ortamları yöneten BT ekipleri arasında popüler olan AnyDesk uzaktan erişim uygulamasını kullanarak istenmeyen bir bilgisayara bağlanılarak başladığını söylüyor.

Tehdit aktörünün hedeflerini nasıl seçtiği belirsiz ancak henüz kanıtlanmamış bir teoriye göre Mad Liberator, birisi bağlantı isteğini kabul edene kadar potansiyel adresleri (AnyDesk bağlantı kimliklerini) deniyor.

Kaynak: Sophos

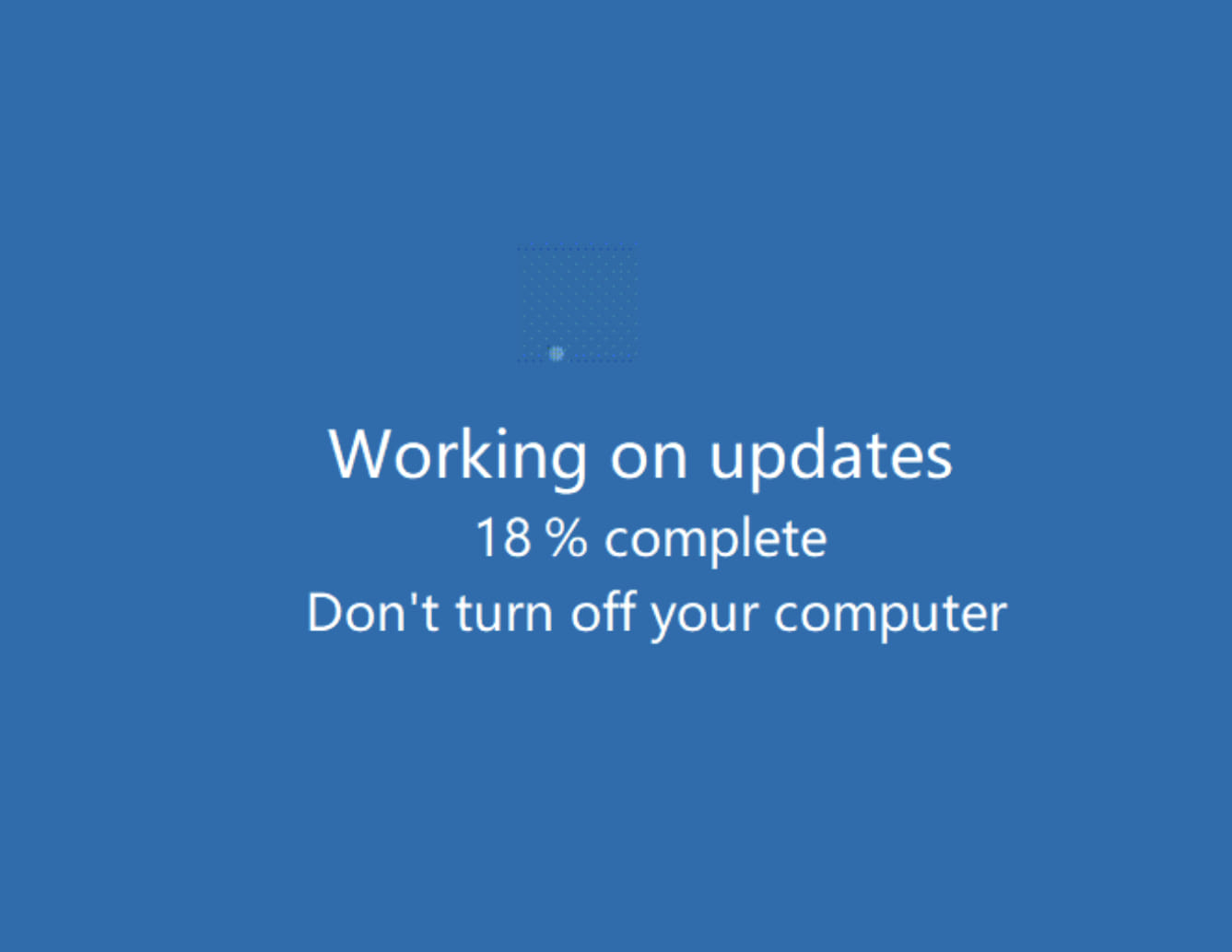

Bir bağlantı isteği onaylandıktan sonra saldırganlar, tehlikeye atılan sisteme şu ikili dosyayı bırakır: Microsoft Windows GüncelleştirmesiSahte bir Windows Update açılış ekranı gösteren .

Kaynak: Sophos

Bu hilenin tek amacı, tehdit aktörü AnyDesk’in Dosya Aktarım aracını kullanarak OneDrive hesaplarından, ağ paylaşımlarından ve yerel depolama alanından veri çalarken kurbanın dikkatini dağıtmaktır.

Sahte güncelleme ekranı sırasında, sızdırma işleminin aksamaması için kurbanın klavyesi devre dışı bırakılır.

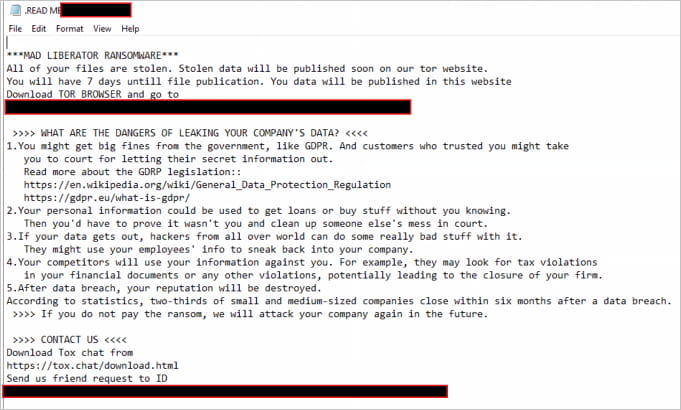

Sophos’un yaklaşık dört saat süren saldırılarında Mad Liberator, sızdırma sonrası aşamada herhangi bir veri şifrelemesi yapmadı.

Ancak yine de kurumsal ortamlarda maksimum görünürlüğü sağlamak için paylaşılan ağ dizinlerine fidye notları bıraktı.

Kaynak: Sophos

Sophos, Mad Liberator’ın AnyDesk bağlantı isteğinden önce hedefle etkileşime girdiğine dair bir veri görmediğini ve saldırıyı destekleyen herhangi bir kimlik avı girişiminin kaydedilmediğini belirtiyor.

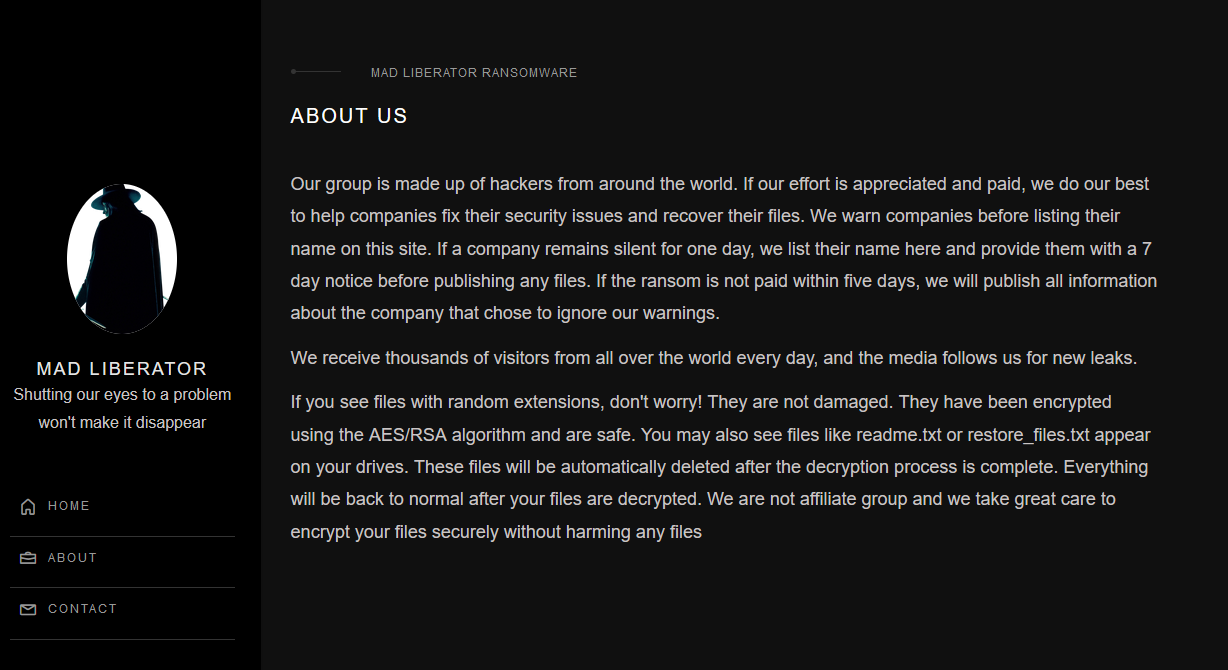

Mad Liberator’ın gasp süreciyle ilgili olarak, tehdit aktörleri karanlık ağ sitelerinde, öncelikle güvenlik ihlallerine uğrayan firmalarla iletişime geçtiklerini ve parasal talepleri karşılanırsa güvenlik sorunlarını düzeltmeye ve şifrelenmiş dosyaları kurtarmaya “yardımcı” olacaklarını söylüyorlar.

Mağdur şirket 24 saat içinde yanıt vermezse, ismi gasp portalında yayınlanıyor ve tehdit aktörleriyle iletişime geçmesi için 7 gün süre veriliyor.

Fidye ödenmeden verilen ültimatomun üzerinden beş gün geçmesinin ardından, çalınan tüm dosyalar Mad Liberator adlı örgütün internet sitesinde yayınlanıyor ve şu anda dokuz mağdurun adı listeleniyor.