.webp)

Kötü şöhretli Adload kötü amaçlı yazılımının yeni bir çeşidinin, Apple’ın yerleşik antivirüsü XProtect’e yönelik en son güncellemeleri atladığı keşfedildi.

Apple’ın kötü amaçlı yazılım imza listesindeki önemli bir güncellemeyle savunmasını güçlendirme çabalarına rağmen, Adload’un yazarları bu yeni önlemleri hızla adapte ederek, kötü amaçlı yazılımın en son versiyonlarına karşı etkisiz hale getirdi.

Apple’ın Devasa Yükleme İmza Güncellemesi

Apple’ın güvenlik ekibi kısa süre önce XProtect’e önemli bir güncelleme uyguladı ve 30 Nisan’da yayınlanan sürüm 2192’ye 74 yeni kural ve sürüm 2193’e 10 ek kural ekledi.

Bu güncelleme, macOS cihazları için kalıcı bir tehdit oluşturan Adload reklam yazılımıyla mücadele etmeyi amaçlıyordu.

Etkili Kötü Amaçlı Yazılım Analizi için ANY.RUN’u Şirketinize Entegre Edin

SOC, Tehdit Araştırması veya DFIR departmanlarından mısınız? Öyleyse, 400.000 bağımsız güvenlik araştırmacısından oluşan çevrimiçi topluluğa katılabilirsiniz:

- Gerçek Zamanlı Tespit

- İnteraktif Kötü Amaçlı Yazılım Analizi

- Yeni Güvenlik Ekibi Üyelerinin Öğrenmesi Kolay

- Maksimum veriyle ayrıntılı raporlar alın

- Linux’ta ve tüm Windows İşletim Sistemi Sürümlerinde Sanal Makineyi Kurma

- Kötü Amaçlı Yazılımlarla Güvenli Bir Şekilde Etkileşim Kurun

Tüm bu özellikleri şimdi sanal alana tamamen ücretsiz erişimle test etmek istiyorsanız:

ANY.RUN’u ÜCRETSİZ deneyin

SentinelOne tarafından hazırlanan son rapora göre, macOS’un yerleşik antivirüs tespitini aşabilen ve Mac sistemlerinin güvenliğine ciddi bir tehdit oluşturan yeni bir Adload kötü amaçlı yazılım türü keşfedildi.

Bu güncellemeden önce XProtect’in 207 kuralı vardı ve bunların önemli bir kısmı Adload’un geçmiş sürümlerini hedef alıyordu.

Güncelleme, kural sayısında %24’lük bir artışa işaret ederek Apple’ın bu yaygın reklam yazılımıyla mücadele etme konusundaki kararlılığını ortaya koydu.

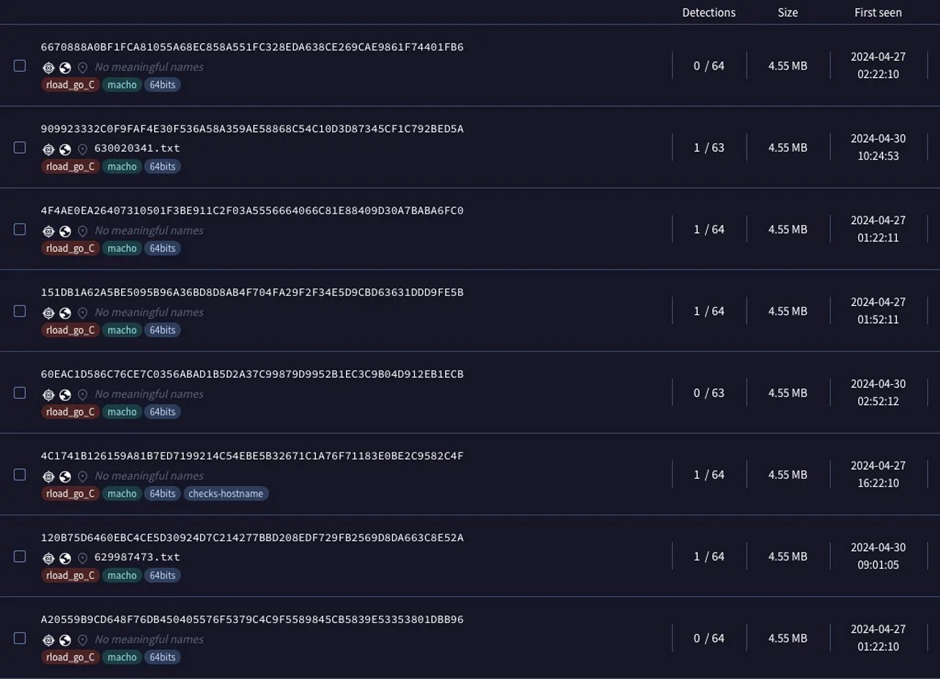

Bu çabalara rağmen, hem XProtect hem de VirusTotal’daki diğer antivirüs motorları tarafından tespit edilmekten kaçınan yeni Adload sürümleri belirlendi.

Bu gelişme, kötü amaçlı yazılım yazarlarının uyarlanabilirliğini ve güvenlik ekiplerinin gelişen tehditlere ayak uydurma konusunda karşılaştığı zorlukların altını çiziyor.

En son Adload örnekleri, algılama mekanizmalarını atlama konusunda endişe verici bir yetenek göstermiştir. Başlangıçta çeşitli antivirüs motorları bu örneklerin çoğunu tespit etti.

Ancak hafta ilerledikçe, XProtect ve diğer satıcıların VirusTotal’da tespit edemediği örnekler ortaya çıkmaya başladı.

Bu kaçınma, yeni Adload çeşitlerinin karmaşıklığını ve güvenlik sağlayıcılarının sürekli dikkat ve güncelleme ihtiyacını vurgulamaktadır.

On-Demand Webinar to Secure the Top 3 SME Attack Vectors: Watch for Free.

Yeni Adload Go Varyantı (Yeniden Yükleme/Lador)

Yeni değişkenler arasında, yalnızca Intel x86_64 mimarisi için derlenen özellikle bir tanesi, VirusTotal motorları arasında 0 veya yalnızca 1 algılamayla neredeyse tamamen algılamadan kaçınma gösterdi.

Bu değişken, açık bir ana yürütülebilir dosya, uygulama veya disk görüntüsü olmaksızın, bir sonraki aşamadaki veri yükü için ilk bırakıcı görevi görüyor ve crackli veya truva atı bulaşmış uygulamalar yoluyla bir dağıtım olduğunu gösteriyor.

Gözlemlenen örnekler, bilinen Adload modellerini takip eden, karmaşık ve organize bir dağıtım yöntemini gösteren benzersiz bir özel alan adı içeriyor.

| SHA1 | İhtisas |

| 13312b3dad9633fa185351e28397c21415d95125 | API[.]konuşlandırma arayışı[.]iletişim |

| 21c447cac1c13a6804e52f216a4c41a20c963c01 | API[.]aramawebmesh[.]iletişim |

| 5b1d60c6f461cd8ba91cbca5c7190f4b2752979d | API[.]genel modüller[.]iletişim |

| 67a56aa269b9301981c0538ace75bec2cd381656 | API[.]geçerli araştırmacı[.]iletişim |

| 7aaff54d2d6e3f38e51a4f084e17b9aad79a9de0 | API[.]görevli[.]iletişim |

| 912a2ab06d3afe89e8e2ad19d3300055f0e0a968 | API[.]tampon yöneticisi[.]iletişim |

| a99d03fc3b32742de6688274a3ee3cdaef0172bf | API[.]görünüm sonuçları[.]iletişim |

| f166eb63162ce4a5ac169e01c160be98b0e27e13 | API[.]navigasyon arabelleği[.]iletişim |

| feb2c674f135410c3ced05c301f19ab461e37b20 | API[.]inetprogress[.]iletişim |

Yürütme üzerine bu damlalıklar, sistem bilgisi keşfini gerçekleştirir. ioreg Yarar:

ioreg -rd1 -c IOPlatformExpertDevice

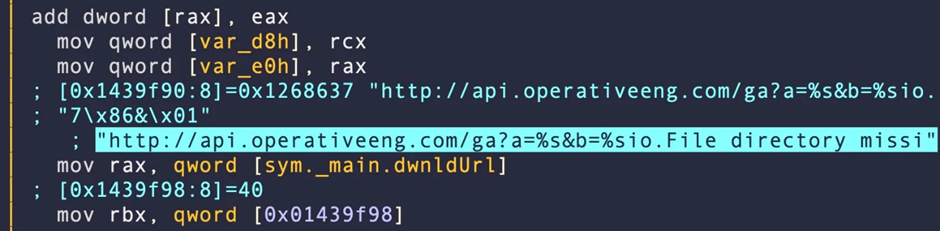

Kötü amaçlı yazılım daha sonra sabit kodlanmış bir alan adını (sym._main.dwnldUrl) çözümlemeye çalışır ve uzak bir gzip almak için bir http isteği gönderir.

Küçük Düzenleme XProtect İmza Kuralından Kaçıyor

İkili dosyalar daha yakından incelendiğinde, Apple’ın hedeflenen çabalarına rağmen, kötü amaçlı yazılım yazarlarının main.DownloadURL dizesini main.dwnldUrl ile değiştirmek gibi küçük ayarlamalar yaparak tespitten kaçmayı başardıkları ortaya çıkıyor.

rule macos_smolgolf_adload_dropper

{

meta:

description = "MACOS.ADLOAD"

strings:

$varName = "main.DownloadURL"

$libraryName = "github.com/denisbrodbeck/machineid.ID"

$execCommand = "os/exec.Command"

condition:

Macho and all of them

}Bu ince değişiklik, en son Adload örneklerinin XProtect’in savunmasını aşmasına olanak tanıdı ve kötü amaçlı yazılım yazarları ile güvenlik ekipleri arasında süregelen kedi-fare oyununun altını çizdi.

Adload gibi kötü amaçlı yazılımlara karşı mücadele devam ederken yerleşik antivirüs çözümlerine güvenmenin tek başına yeterli olmayabileceği açıktır.

Kuruluşların ve bireysel kullanıcıların, bu ve diğer gelişmiş tehditlere karşı kapsamlı koruma sağlamak için üçüncü taraf güvenlik çözümlerini dikkate almaları teşvik edilmektedir.

MacOS cihazlarının güvenliği konusunda endişe duyanlar için ek güvenlik önlemlerini keşfetmek ve en yeni tehditler ve tespit stratejileri hakkında bilgi sahibi olmak her zamankinden daha önemli.

Is Your Network Under Attack? - Read CISO’s Guide to Avoiding the Next Breach - Download Free Guide