Araştırmacılar, “olarak bilinen, gelişmekte olan ve gelişmiş bir sesli kimlik avı (vishing) biçimi hakkında bir uyarı yayınladılar.Hadi arayalım.” Bu teknik şu anda Güney Kore’deki bireyleri hedefliyor.

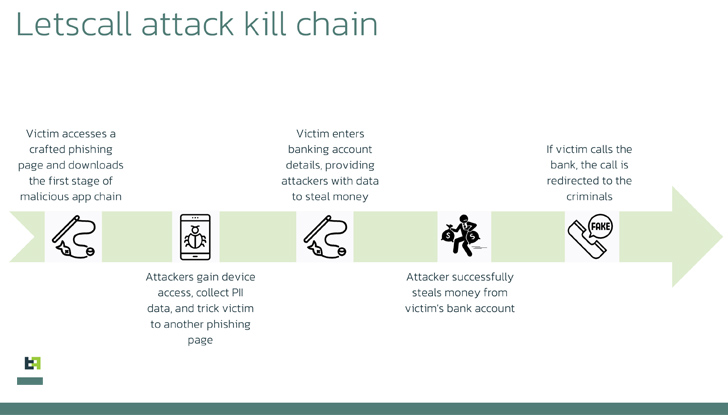

“Letscall”ın arkasındaki suçlular, kurbanları sahte bir Google Play Store web sitesinden kötü amaçlı uygulamalar indirmeleri için kandırmak için çok adımlı bir saldırı kullanır.

Kötü amaçlı yazılım yüklendikten sonra, gelen çağrıları suçluların kontrolündeki bir çağrı merkezine yönlendirir. Banka çalışanı kılığına giren eğitimli operatörler daha sonra masum kurbanlardan hassas bilgiler alıyor.

“Letscall”, ses trafiğinin yönlendirilmesini kolaylaştırmak için IP üzerinden ses (VOIP) ve WebRTC gibi en son teknolojileri kullanır. Ayrıca, yüksek kaliteli telefon veya görüntülü aramalar sağlamak ve NAT ve güvenlik duvarı kısıtlamalarını atlamak için NAT (STUN) için Oturum Geçiş Yardımcı Programlarını ve Google STUN sunucuları da dahil olmak üzere NAT (TURN) protokolleri etrafında Aktarma Kullanarak Geçişi kullanır.

“Letscall” grubu, Android geliştiricileri, tasarımcıları, ön uç ve arka uç geliştiricilerinin yanı sıra sesli sosyal mühendislik saldırılarında uzmanlaşmış çağrı operatörlerinden oluşur.

Kötü amaçlı yazılım üç aşamada çalışır: Birincisi, bir indirme uygulaması kurbanın cihazını hazırlayarak güçlü casus yazılımların yüklenmesinin önünü açar. Bu casus yazılım daha sonra, gelen aramaların saldırganların çağrı merkezine yönlendirilmesine izin veren son aşamayı tetikler.

“Üçüncü aşama, Web soketi komutlarını da içeren kendi komut setine sahiptir. Bu komutlardan bazıları, kişi oluşturma ve kaldırma gibi adres defterinin manipülasyonu ile ilgilidir. Diğer komutlar, filtrelerin oluşturulması, değiştirilmesi ve kaldırılması ile ilgilidir. Hollandalı cep telefonu güvenlik şirketi ThreatFabric raporunda, hangi aramaların dinlenmesi ve hangilerinin göz ardı edilmesi gerektiğini belirleyen bir arama sistemidir” dedi.

Letscall’ı diğerlerinden ayıran şey, gelişmiş kaçınma tekniklerini kullanmasıdır. Kötü amaçlı yazılım, ilk indirme sırasında Tencent Legu ve Bangcle (SecShell) karartma özelliğini içerir. Daha sonraki aşamalarda, ZIP dosya dizinlerinde karmaşık adlandırma yapıları kullanır ve güvenlik sistemlerini karıştırmak ve atlamak için bildirimi kasıtlı olarak bozar.

Suçlular, kurbanları otomatik olarak arayan ve onları daha fazla aldatmak için önceden kaydedilmiş mesajları dinleten sistemler geliştirdi. Bu dolandırıcılar, cep telefonu bulaşmalarını vishing teknikleriyle birleştirerek kurbanların adlarına mikro krediler talep ederken, onları şüpheli faaliyetler konusunda temin edebilir ve çağrıları merkezlerine yönlendirebilir.

🔐 Ayrıcalıklı Erişim Yönetimi: Önemli Zorlukların Üstesinden Gelmeyi Öğrenin

Ayrıcalıklı Hesap Yönetimi (PAM) zorluklarını aşmak ve ayrıcalıklı erişim güvenliği stratejinizi yükseltmek için farklı yaklaşımları keşfedin.

Yerinizi Ayırın

Bu tür saldırıların sonuçları önemli olabilir ve mağdurları geri ödemesi gereken önemli borçların yükü altına sokar. Finans kurumları genellikle bu saldırıların ciddiyetini hafife alıyor ve potansiyel dolandırıcılığı soruşturmakta başarısız oluyor.

Bu tehdit şu anda Güney Kore ile sınırlı olsa da araştırmacılar, bu saldırganların Avrupa Birliği de dahil olmak üzere diğer bölgelere yayılmasının önünde hiçbir teknik engel bulunmadığı konusunda uyarıyorlar.

Bu yeni vishing saldırısı biçimi, suç taktiklerinin sürekli gelişiminin ve bunların teknolojiyi kötü amaçlarla kullanma yeteneklerinin altını çiziyor. “Letscall” adlı kötü amaçlı yazılımdan sorumlu olan grup, Android güvenliği ve sesli yönlendirme teknolojileri hakkında karmaşık bilgiler sergiliyor.