Unit 42’deki siber güvenlik araştırmacıları, Samsung Galaxy cihazlarında daha önce bilinmeyen bir sıfır gün güvenlik açığından yararlanan gelişmiş bir Android casus yazılım kampanyasını ortaya çıkardı.

LANDFALL olarak adlandırılan kötü amaçlı yazılım, WhatsApp aracılığıyla gönderilen kötü amaçlı hazırlanmış görüntü dosyaları aracılığıyla ticari düzeyde gözetim yetenekleri sunmak için Samsung’un görüntü işleme kitaplığındaki kritik bir güvenlik açığından yararlandı.

LANDFALL kampanyası, Samsung’un Android görüntü işleme kitaplığında Nisan 2025’e kadar yama yapılmadan kalan sıfır gün güvenlik açığı olan CVE-2025-21042’den yararlandı.

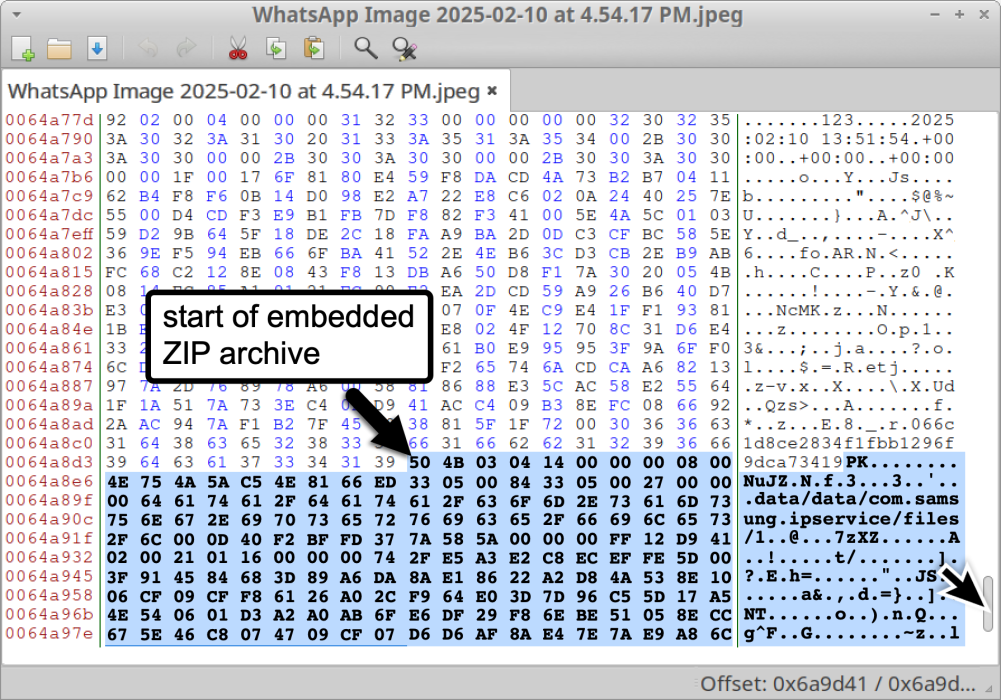

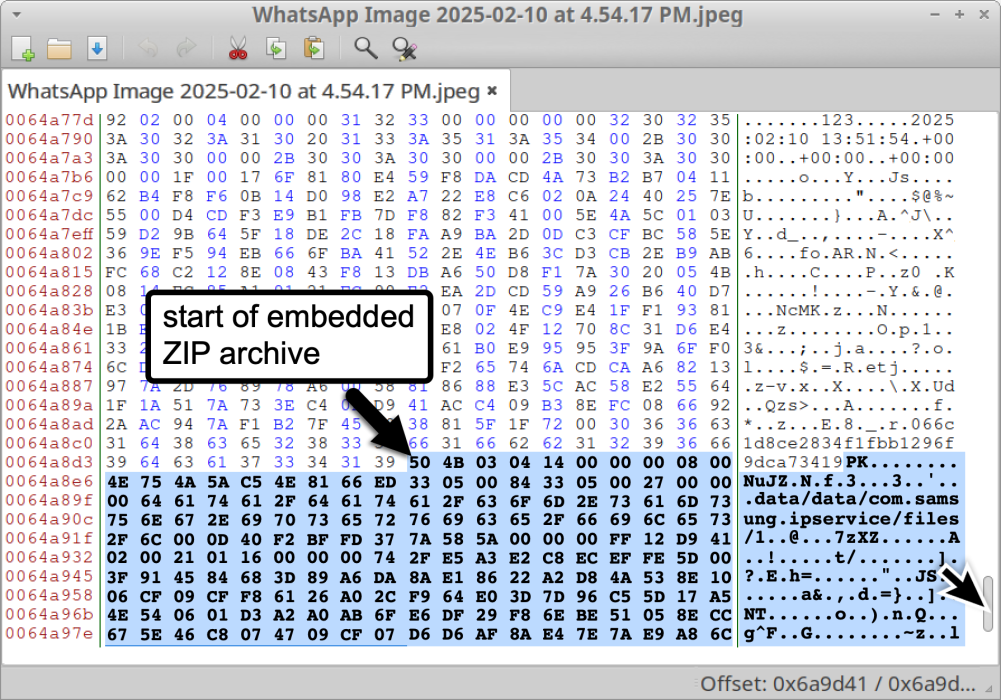

Saldırganlar, casus yazılımı, WhatsApp mesajları aracılığıyla hedeflere iletilen hatalı biçimlendirilmiş DNG (Dijital Negatif) görüntü dosyalarının içine yerleştirdi.

Bu istismar yöntemi, Ağustos 2025’te Apple iOS cihazlarını hedef alan keşfedilen benzer bir saldırı zincirine çok benziyor ve mobil platformlarda silah haline getirilen DNG görüntü işleme açıklarının daha geniş bir modelini vurguluyor.

Unit 42’nin keşfi, iOS istismar zincirlerini araştırırken, 2024 boyunca ve 2025’in başlarında VirusTotal’a yüklenen birkaç şüpheli DNG dosyasını tespit ettiklerinde gerçekleşti.

“WhatsApp Image 2025-02-10 at 4.54.17 PM.jpeg” ve “IMG-20240723-WA0000.jpg” gibi dosya adları, kötü amaçlı yazılımın WhatsApp’ın mesajlaşma platformu aracılığıyla dağıtıldığını kuvvetle akla getiriyor. Daha da önemlisi, araştırmacılar WhatsApp’ın kendisinde herhangi bir güvenlik açığı bulamadı; uygulama yalnızca bir dağıtım mekanizması olarak kullanıldı.

Samsung’da 0 Günlük Güvenlik Açığı

LANDFALL, S22, S23 ve S24 serisinin yanı sıra Z Fold4 ve Z Flip4 modelleri de dahil olmak üzere Samsung Galaxy cihazlarını hedeflemek için özel olarak tasarlanmıştır.

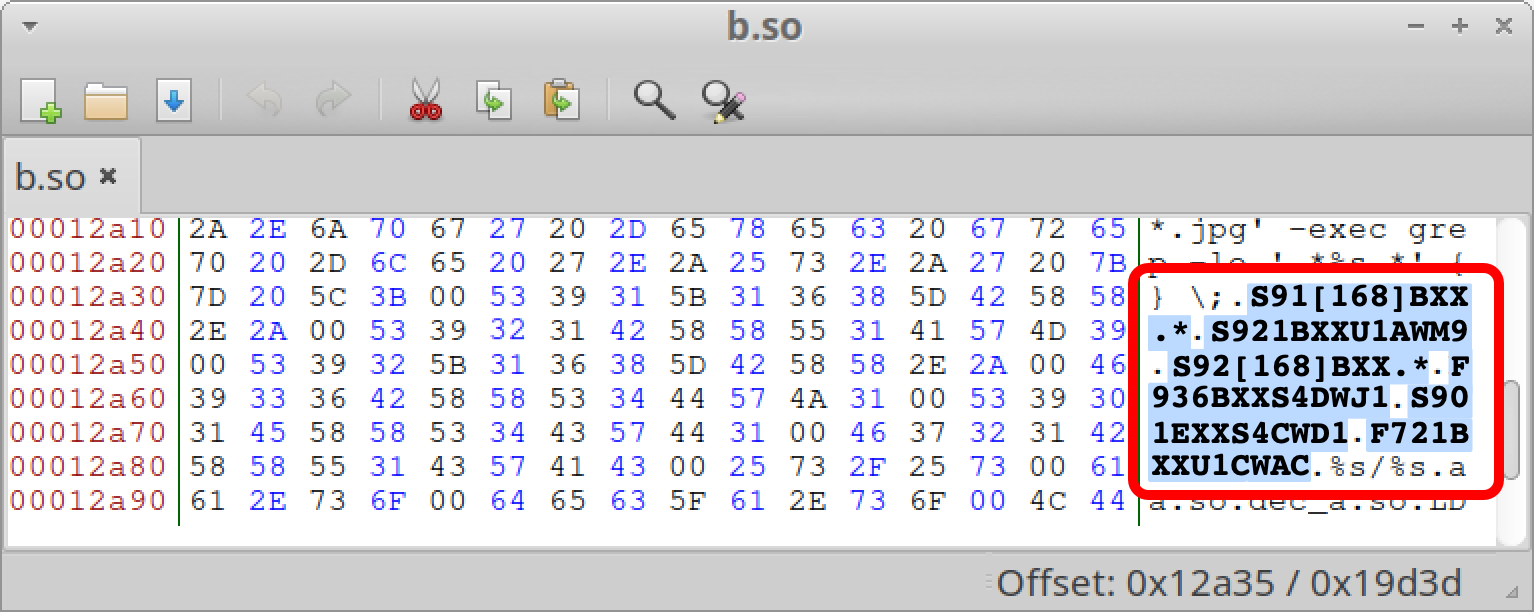

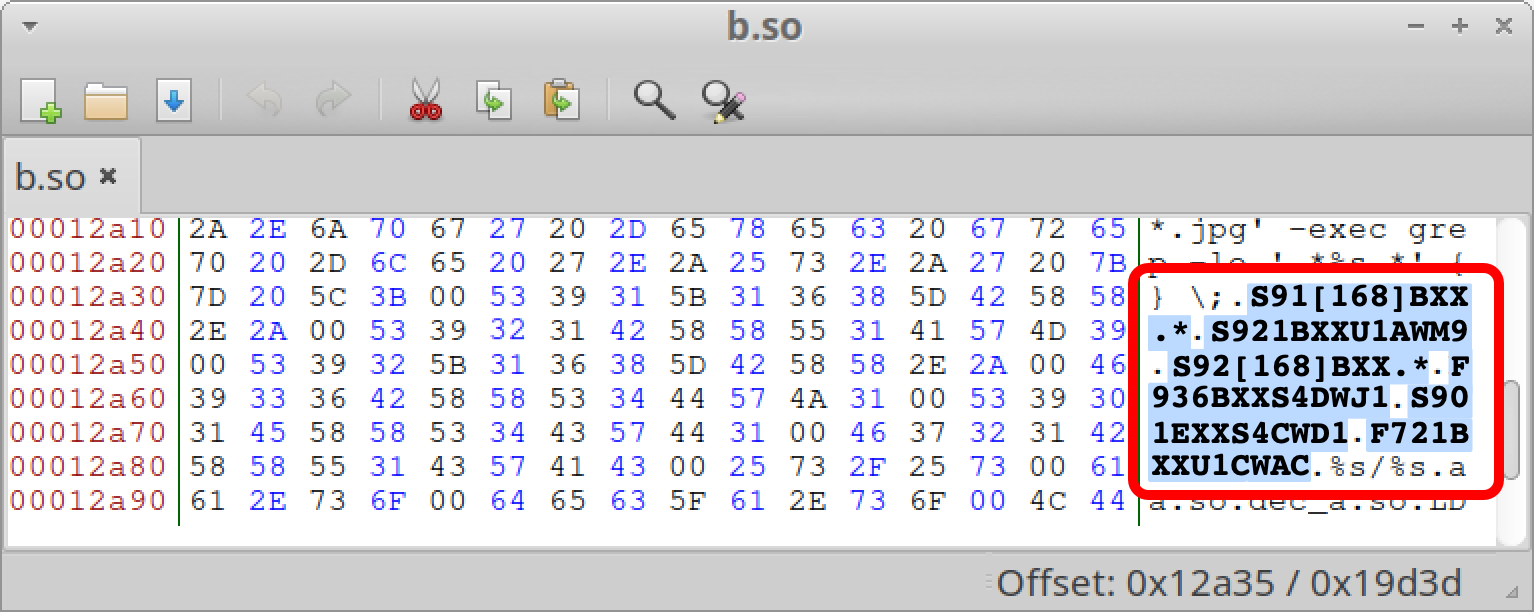

LANDFALL’un b.so bileşeni, standart olmayan, geçici bir TCP bağlantı noktası kullanarak HTTPS üzerinden C2 sunucusuyla iletişim kurar.

Casus yazılım, mikrofon kaydı, konum izleme, çağrı kaydı toplama ve fotoğrafların, kişilerin ve SMS mesajlarının çıkarılması dahil olmak üzere kapsamlı gözetim yetenekleri sağlar. Modüler mimarisi, işlevselliğini genişletmek için ek bileşenler indirebileceğini gösteriyor.

Kötü amaçlı yazılımın dahili olarak “Köprü Başlığı” olarak adlandırılan yükleyici bileşeni, güvenlik araçları ve hata ayıklama çerçeveleri tarafından algılanmayı önlemek için gelişmiş kaçınma teknikleri içerir.

Analiz, casus yazılımın, yükseltilmiş izinleri korumak ve virüslü cihazlarda kalıcılık sağlamak için Android’in SELinux güvenlik politikalarını değiştirebileceğini ortaya çıkardı.

Kanıtlar, LANDFALL’un Orta Doğu’daki hedefli saldırı faaliyetlerinde kullanıldığını ve potansiyel kurbanların Irak, İran, Türkiye ve Fas’ta tespit edildiğini gösteriyor.

Kampanyanın altyapısı ve ticari zanaat kalıpları, özel sektör saldırgan aktörleriyle (PSOA’lar) (devlet müşterilerine gözetim araçları geliştiren ve satan kuruluşlar) ilişkili ticari casus yazılım operasyonlarıyla benzerlikler paylaşıyor.

Araştırmacılar, Stealth Falcon tehdit grubuyla olası bağlantılara ve 2025’in başlarında faaliyetlerini durdurmadan önce Barselona’da faaliyet gösterdiği bildirilen Variston casus yazılım çerçevesiyle olası bağlantılara dikkat çekti.

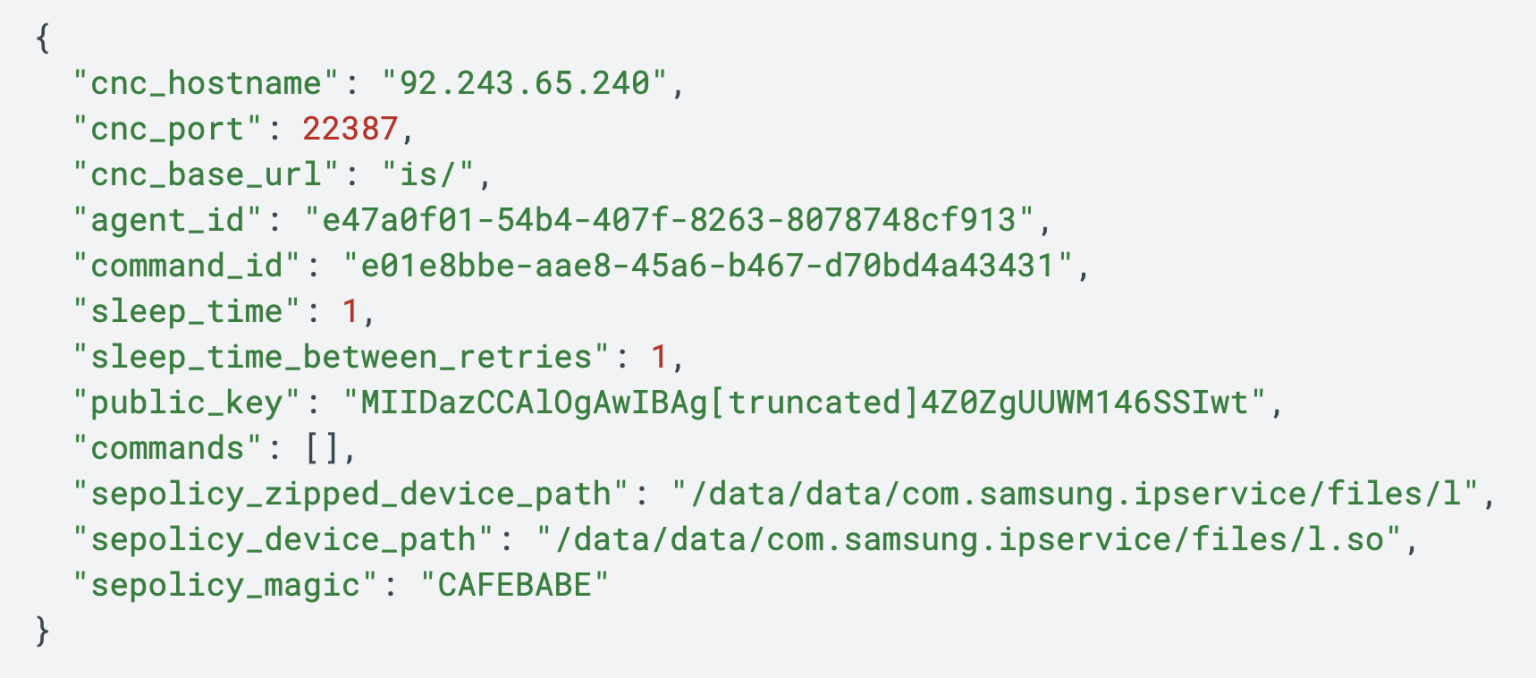

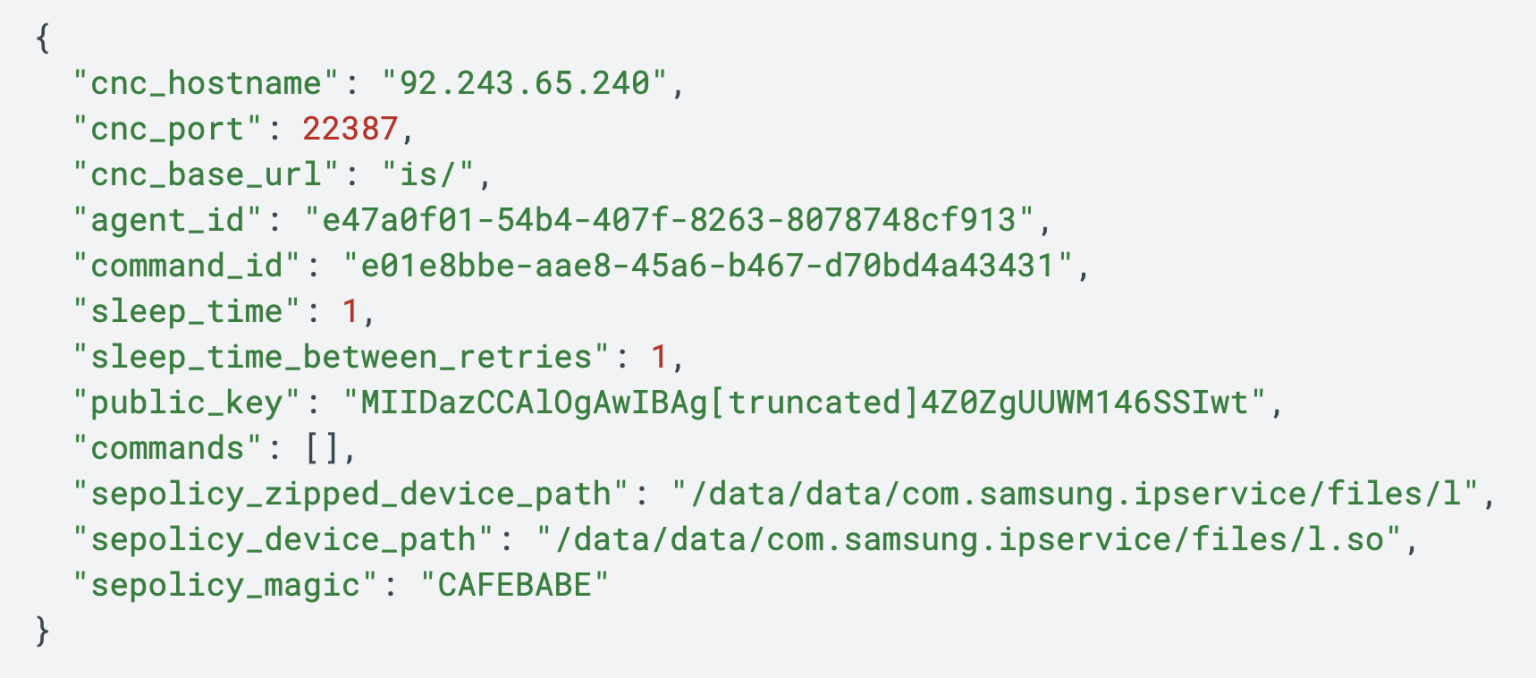

b.so dosyasının yapılandırması, sabit kodlanmış varsayılan değerler ve kendi içine gömülü şifrelenmiş bir JSON nesnesinin birleşimi aracılığıyla yönetilir.

LANDFALL tarafından kullanılan “Bridge Head” adlandırma kuralı, NSO Group ve Variston dahil olmak üzere bilinen birçok ticari casus yazılım satıcısının kullandığı terminolojiyle eşleşir.

Zaman Çizelgesi ve Mevcut Durum

Birim 42, bu etkinliği CL-UNK-1054 olarak takip ediyor ve kampanyanın kapsamını ve niteliğini araştırmaya devam ediyor. Palo Alto Networks müşterileri, LANDFALL ile ilgili göstergeleri tespit edecek şekilde güncellenen Gelişmiş WildFire, Gelişmiş URL Filtreleme, Gelişmiş DNS Güvenliği ve Gelişmiş Tehdit Önleme ürünleri aracılığıyla korumaya sahip oluyor.

En eski LANDFALL örnekleri Temmuz 2024’te, yani Samsung’un Nisan 2025’teki güvenlik açığını gidermesinden aylar önce ortaya çıktı.

Eylül 2025’te Samsung, ilgili ek bir güvenlik açığı olan CVE-2025-21043’ü yayarak kullanıcıları benzer saldırı vektörlerinden daha da korudu. Nisan 2025’ten bu yana güvenlik güncellemelerini uygulayan Samsung kullanıcıları artık bu özel istismardan dolayı risk altında değil.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.