Yazılım geliştiricilerini hedef alan karmaşık kötü amaçlı yazılımları dağıtmak için Microsoft Visual Studio Code görev dosyalarını silah haline getiren “Bulaşıcı Röportaj” kampanyasının tehlikeli yeni bir yinelemesi.

100 günden fazla süre önce başlayan bu kampanya, son haftalarda 11 farklı saldırı çeşidinde tespit edilen 17 kötü amaçlı GitHub deposuyla dramatik bir şekilde yoğunlaştı.

Lazarus Grubuyla bağlantılı Kuzey Koreli tehdit aktörleri, meşru işe alım süreçleri olarak gizlenen ayrıntılı tedarik zinciri saldırıları yoluyla yazılım mühendislerine yönelik sürekli saldırılarını sürdürüyor.

En son “Sahte Yazı Tipi” kampanyası, web yazı tipleri gibi görünen dosyalar içinde gizlenmiş JavaScript kötü amaçlı yazılımlarını yürütmek için VS Code’un görev otomasyonu özelliğini kullanıyor ve sonuçta kripto para birimi hırsızlığı ve kalıcı sistem erişimi için tasarlanmış InvisibleFerret Python arka kapısını dağıtıyor.

OpenSourceMalware araştırma ekibi, “Bulaşıcı Röportaj” kampanyasının kötü amaçlı Microsoft VS Kodu kullanan yeni bir varyasyonunu tespit etti.

Saldırı Metodolojisi

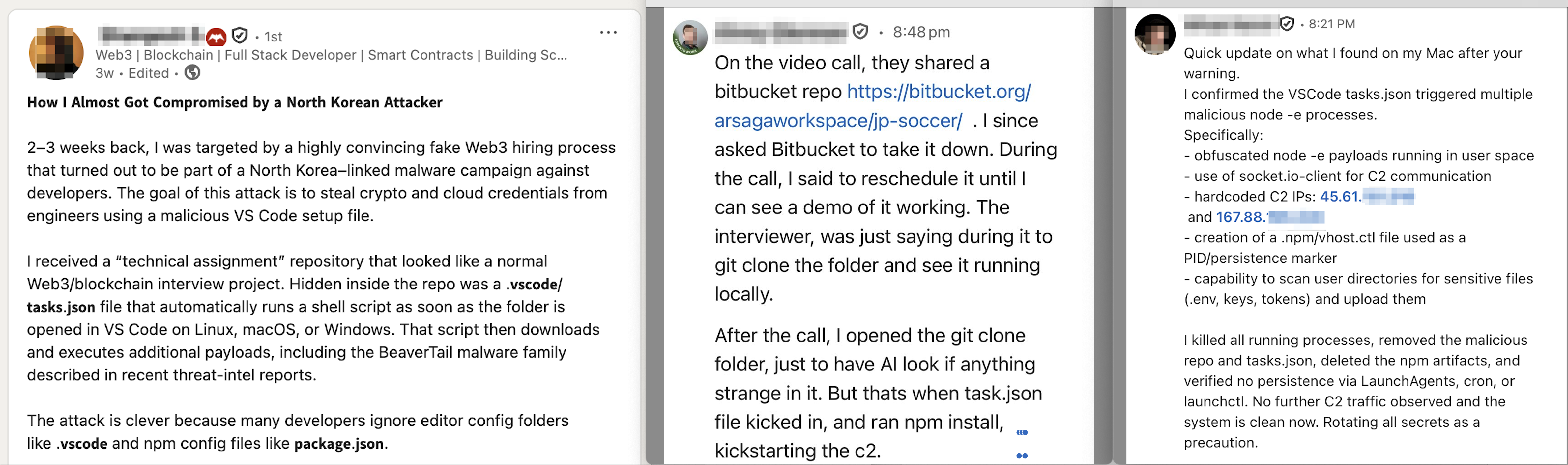

Saldırı, sahte işe alım görevlilerinin kripto para birimini veya fintech şirketlerini taklit ederek cazip iş fırsatları sunarak hedeflerle iletişime geçtiği LinkedIn’deki sosyal mühendislikle başlıyor.

Depo, React ön ucu, Node.js arka ucu, uygun README ve hatta CI/CD yapılandırması olan bir web uygulaması projesine meşru görünüyor.

Kurbanlar, rutin bir kodlama değerlendirmesi gibi görünen, React ön ucu, Node.js arka ucu ve profesyonel belgelerle tamamlanmış, meşru görünen bir web uygulaması projesi içeren GitHub deposunu alıyor.

Kötü amaçlı veri, VS Code’un iş akışı otomasyonu için kullandığı .vscode/tasks.json dosyasında gizlenir.

“runOn”: “folderOpen” ve “reveal”: “never” parametreleriyle yapılandırılmış olan görev, geliştiriciler projeyi açıp “Trust Workspace” seçeneğine tıkladığında sessizce yürütülür.

public/fonts/fa-brands-regular.woff2 komut düğümü, bir yazı tipi dosyası gibi görünen ancak aslında oldukça karmaşık bir JavaScript kötü amaçlı yazılımı olan bir dosyayı başlatır.

OSM’nin araştırması, topluluk tarafından sunulan bir veri havuzuyla (github.com/Brio97/Assignment) başladı ve sahte işe alım dolandırıcılığı sırasında bir kullanıcının ele geçirildiğini ortaya çıkardı.

Kötü amaçlı “yazı tipi” dosyasının analizi, Base64 gibi yaygın formatlar için optimize edilmiş güvenlik araçları tarafından tespit edilmekten kaçınan gelişmiş bir ikili-ASCII kodlama şemasını kodlayan Base91 kullanan JavaScript kaynak kodunu açığa çıkardı.

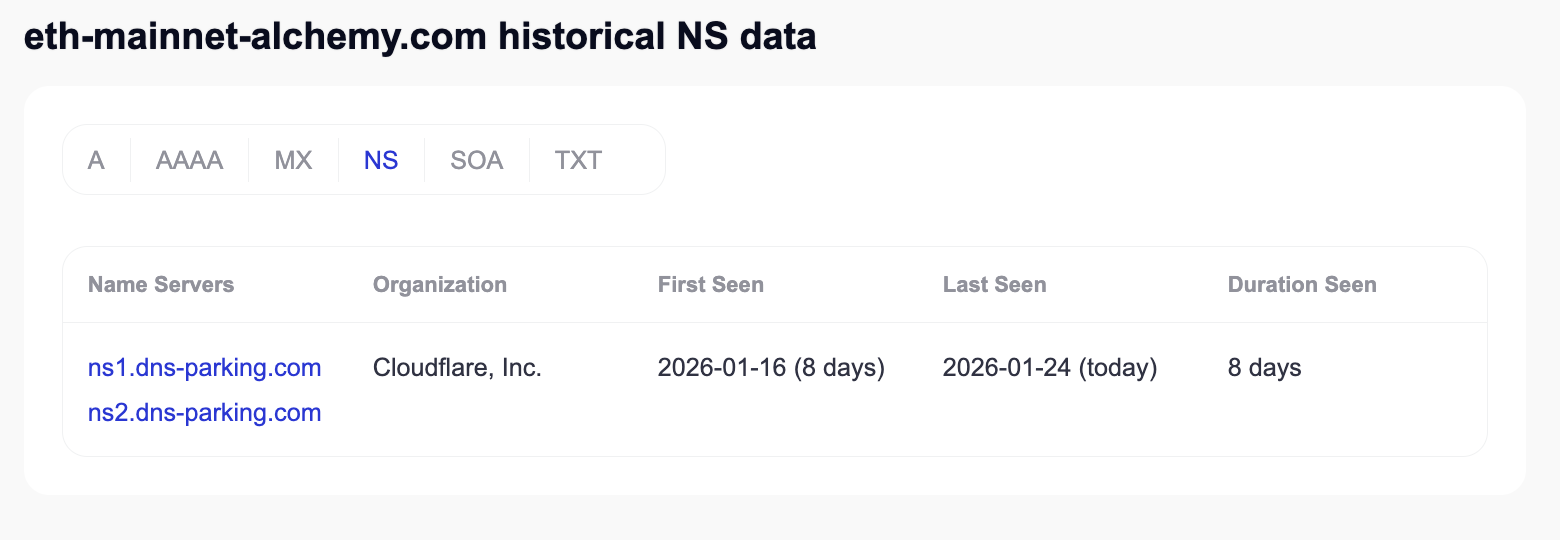

BeaverTail olarak bilinen ilk aşama yükleyici, ~/.npm/ dosyasında gizli dizinler oluşturur, axios ve request dahil npm paketlerini yükler, ardından meşru Alchemy Ethereum API hizmetini taklit eden bir yazım hatası alanı olan eth-mainnet-alchemy.com adresindeki bir komut ve kontrol sunucusuyla iletişim kurar.

16 Ocak 2026’da kaydedilen bu sahte alan adı, üç katmanlı Base91 gizleme özelliğine sahip 96 KB’lık bir JavaScript yükü sunuyor.

Görünmez Gelincik Arka Kapısı

Son yük, 13’ten fazla kripto para birimi cüzdan uzantısının çalınması (MetaMask, Phantom, Coinbase Wallet, Trust Wallet, Exodus, Ledger Live), tarayıcı kimlik bilgileri toplama, keylogging ve kripto para birimi adreslerini saldırgan kontrollü cüzdanlarla değiştiren pano ele geçirme gibi kapsamlı yeteneklere sahip Python tabanlı bir arka kapı olan InvisibleFerret’tir.

Kötü amaçlı yazılım, Windows, macOS ve Linux sistemlerinde kalıcılık sağlayarak yeniden başlatmalardan sağ çıkıyor ve WebSocket bağlantıları aracılığıyla uzaktan erişimi sürdürüyor.

Enfeksiyon zincirinin tamamı, kurbanlar kodlama değerlendirme talimatlarını okumayı bitirmeden önce genellikle yaklaşık 40 saniye içinde yürütülür.

Güvenliği ihlal edilen birçok geliştirici, adli tıp analizi saldırı vektörünü ortaya çıkarana kadar VS Code veri havuzu kombinasyonunun hırsızlığı kolaylaştırdığının farkında değil.

OSM, tanımlanan 17 depodan 14’ünü başarıyla analiz etti ve 1.489 bayt ile 147.449 bayt arasında 99 kat boyut farkıyla değişen 11 benzersiz veri yükü varyantını keşfetti.

Yalnızca üç veri havuzu çifti aynı yükleri paylaşıyor; bu da birden fazla bağımsız Lazarus Grubu ekibinin sahte yazı tipi tekniğini benimsediğini veya operasyonel güvenliği ve hedefe özel özelleştirmeyi en üst düzeye çıkarmak için saldırı altyapısının kasıtlı olarak çeşitlendirildiğini gösteriyor.

OpenSourceMalware, bu kampanyayı #fake-font etiketi altında izler ve ilgili tüm güvenlik ihlali göstergelerini opensourcemalware.com adresinde bulabilirsiniz.

Kampanya, 2023’ten bu yana aktif olarak devam eden “Bulaşıcı Mülakat” operasyonunun üçüncü alt kampanyasını temsil ediyor ve yazılım geliştirme topluluğunun karşı karşıya olduğu kalıcı ve gelişen tehdidi vurguluyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.